Les chercheurs de CERT-UA ont récemment découvert une copie frauduleuse de la version en langue anglaise du site Web du Congrès mondial ukrainien à https://www.ukrainianworldcongress.org/. La fausse ressource Web contient quelques documents DOCX qui déclenchent une chaîne d’infection une fois ouverts. À la suite de la chaîne d’attaque, les pirates peuvent déployer la charge utile MAGICSPELL destinée à télécharger, déchiffrer et maintenir la persistance et le lancement d’un autre chargeur pour propager l’infection davantage. L’activité malveillante identifiée est suivie sous le nom UAC-0168.

Analyse de l’attaque ciblée UAC-0168 couverte dans l’alerte CERT-UA#6940

Le 5 juillet 2023, les chercheurs de CERT-UA ont publié la dernière alerte CERT-UA#6940 couvrant l’activité des adversaires ciblés attribuée au groupe de hackers UAC-0168. Dans cette campagne malveillante, les acteurs de la menace exploitent la copie frauduleuse d’une version légitime du site Web du Congrès mondial ukrainien pour attirer les victimes à ouvrir les fichiers DOCX malveillants et déclencher l’infection. La fausse ressource Web inclut deux documents DOCX avec des titres liés au prochain Sommet de l’OTAN et à l’adhésion de l’Ukraine à l’OTAN, qui contiennent tous deux un document RTF avec des adresses URL malveillantes et un chemin UNC.

Les acteurs de la menace établissent une communication via les protocoles HTTP et SMB. L’ouverture des fichiers DOCX susmentionnés et l’exploitation réussie des vulnérabilités concernées conduisent au téléchargement et au lancement d’un ensemble de fichiers malveillants, y compris un fichier .chm avec un HTM et des fichiers d’archive Web ainsi qu’un fichier URL et VBS qui propagent l’infection davantage. Ce dernier permet aux pirates de lancer d’autres fichiers situés sur la ressource SMB dans divers formats, y compris EXE et DLL.

Tout au long de l’enquête, les chercheurs en cybersécurité ont révélé un fichier « calc.exe » identifié comme un chargeur MAGICSPELL, capable de déployer d’autres fichiers exécutables malveillants sur les systèmes compromis et de maintenir leur persistance.

L’analyse de la ressource SMB exploitée par les attaquants a révélé 195 adresses IP réparties dans 30 pays, dont la plupart appartiennent à des serveurs VPN et des organisations de recherche.

Selon CERT-UA, l’utilisation du nom du Congrès mondial ukrainien ainsi que le sujet de l’adhésion de l’Ukraine à l’OTAN comme leurres de phishing lient la dernière attaque de UAC-0168 au prochain sommet de l’OTAN qui se tiendra le 11-12 juillet à Vilnius, Lituanie.

Détecter les dernières attaques UAC-0168 contre l’Ukraine

Pour optimiser l’enquête sur les menaces et aider les professionnels de la sécurité à détecter les opérations offensives les plus récentes liées à l’attaque ciblée UAC-0168, la plateforme SOC Prime propose un ensemble de règles Sigma sélectionnées. Les utilisateurs peuvent rechercher les algorithmes de détection pertinents en filtrant les règles avec les étiquettes personnalisées correspondantes « CERT-UA#6940 » et « UAC-0168 » basées sur l’alerte CERT-UA et les identifiants de groupe.

Appuyez sur le bouton Explorer les Détections ci-dessous pour approfondir immédiatement la liste exhaustive des règles Sigma dédiées à la détection des attaques UAC-0168. Toutes les règles sont mappées sur le cadre MITRE ATT&CK® v12, fournissent des métadonnées exploitables et un contexte de menace cybernétique pertinent, et sont compatibles avec plus de 28 solutions SIEM, EDR et XDR pour répondre aux besoins spécifiques de sécurité des organisations.

bouton Explorer les Détections

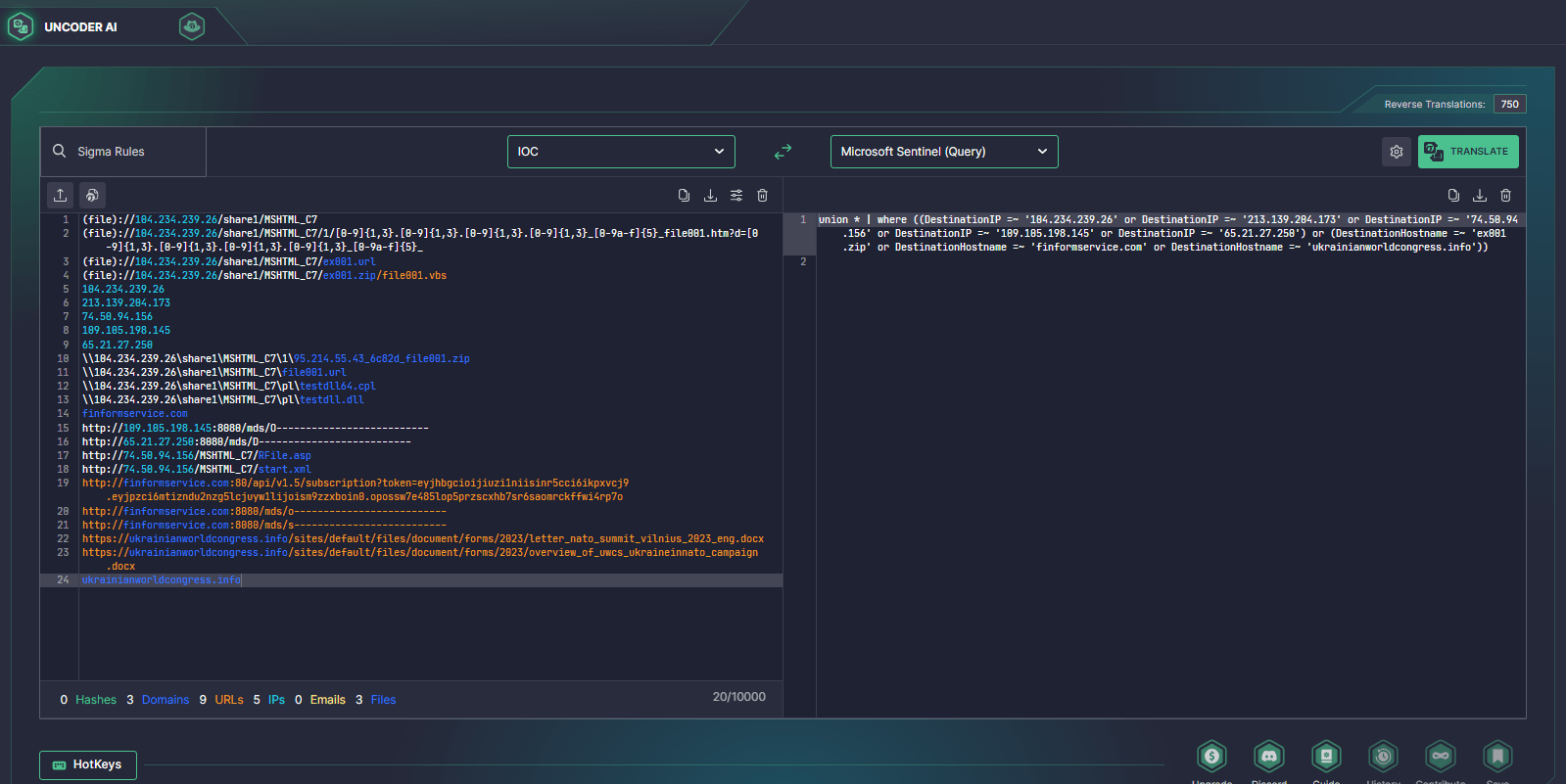

De plus, les équipes de sécurité peuvent améliorer leur vitesse de chasse aux menaces en recherchant des indicateurs de compromission liés au collectif UAC-0168 avec l’aide de Uncoder AI. Collez simplement le fichier, l’hôte ou le réseau IOC listé par CERT-UA dans la dernière alerte dans l’outil et sélectionnez le type de contenu de la requête cible pour créer instantanément une requête IOC optimisée pour les performances correspondant à votre environnement et vos besoins de sécurité actuels.

Contexte MITRE ATT&CK

Pour consulter un contexte plus large derrière la dernière attaque UAC-0168 couverte dans l’alerte CERT-UA#6940, toutes les règles Sigma associées sont étiquetées avec ATT&CK v12 traitant des tactiques et techniques adverses correspondantes :