Les risques en cybersécurité augmentent en 2025, avec des données montrant une forte hausse des vulnérabilités, des exploitations actives et des violations majeures. Plus récemment, la CISA a signalé que des attaquants ont compromis une agence fédérale américaine en exploitant une instance GeoServer non patchée affectée par CVE-2024-36401, une faille critique RCE corrigée en juin 2024. Cependant, des milliers de serveurs sont restés exposés, avec des attaques observées dès juillet.

Détection des TTP décrites dans l’alerte AA25-266A de la CISA

Exploiter des vulnérabilités logicielles reste l’un des moyens les plus courants et les plus dangereux pour les attaquants d’accéder aux systèmes. Cela est particulièrement vrai lorsque les faiblesses se trouvent dans des logiciels largement utilisés par de grandes organisations, y compris les agences gouvernementales et les infrastructures critiques. Les hackers ciblent souvent ces plateformes populaires pour pénétrer et prendre le contrôle de systèmes importants.

Le Data Breach Investigations Report (DBIR) 2025 de Verizon montre que l’utilisation de vulnérabilités pour obtenir un accès initial a augmenté de 34 %, représentant désormais 20 % de toutes les violations. Les données de Mandiant confirment que l’exploitation de vulnérabilités est la méthode la plus courante pour compromettre les systèmes depuis cinq années consécutives. Dans les cas où le point d’entrée a été identifié, 33 % des attaques ont commencé par l’exploitation d’une vulnérabilité logicielle.

Un cas récent, illustrant la gravité de ce risque, impliquait la violation d’une agence fédérale américaine via une instance GeoServer non patchée affectée par CVE-2024-36401. Cette vulnérabilité critique d’exécution de code à distance a été corrigée en juin 2024 et ajoutée par la CISA à son catalogue des vulnérabilités exploitées activement. Malgré ces mesures, de nombreux serveurs sont restés exposés en 2025, soulignant l’importance de prioriser les correctifs, de surveiller les activités suspectes et de renforcer les plans de réponse aux incidents.

Inscrivez-vous dès maintenant sur la plateforme SOC Prime pour accéder à une vaste bibliothèque de règles de détection enrichies et d’intelligence sur les menaces pilotée par l’IA, vous aidant à rester un pas en avance sur les attaques exploitant des vulnérabilités émergentes. La plateforme propose des détections sélectionnées couvrant les TTP décrites dans l’alerte AA25-266A de la CISA, soutenues par une suite complète de produits pour l’ingénierie de détection pilotée par IA, la chasse aux menaces automatisée et la détection avancée des menaces. Cliquez sur le bouton Explorer les Détections ci-dessous pour explorer la pile de détection correspondante.

Les défenseurs peuvent également parcourir le Threat Detection Marketplace en utilisant le tag “CVE” pour explorer un ensemble plus large de règles de détection liées à l’exploitation des vulnérabilités.

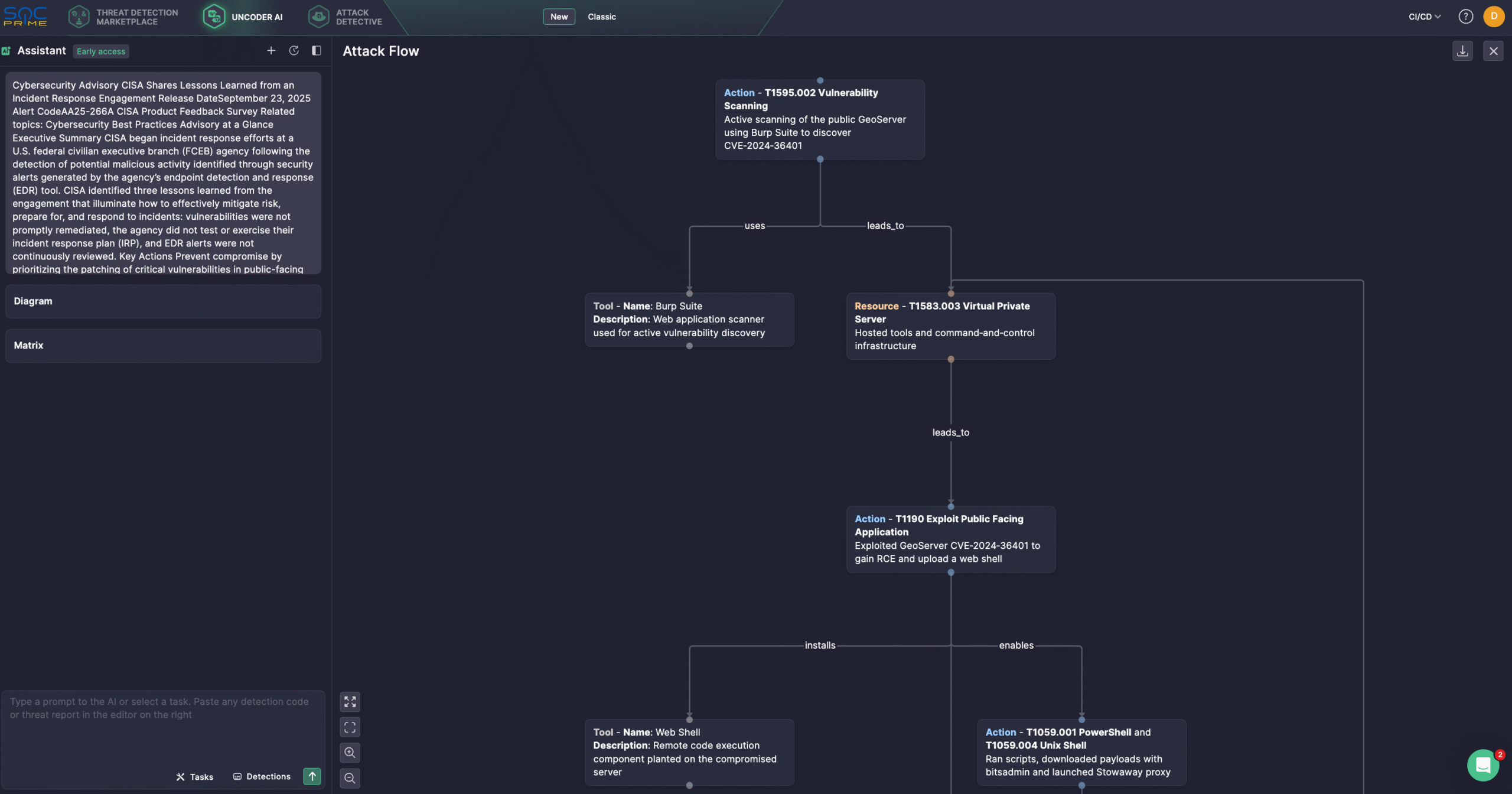

De plus, les experts en sécurité peuvent rationaliser l’investigation des menaces en utilisant Uncoder AI, un IDE privé et copilote pour l’ingénierie de détection basée sur les menaces. Générer des algorithmes de détection à partir de rapports bruts, effectuer des balayages rapides IOC, prédire les tags ATT&CK, optimiser le code des requêtes avec des conseils IA et le traduire dans différents langages SIEM & EDR. Par exemple, les professionnels de la sécurité peuvent utiliser la dernière alerte AA25-266A pour générer un diagramme de flux d’attaque en quelques clics.

Analyse de la violation d’une agence FCEB couverte par l’alerte AA25-266A de la CISA

La CISA a initié des efforts de réponse aux incidents dans une agence fédérale civile exécutive (FCEB) américaine après que son système EDR a détecté une activité suspecte. Dans l’alerte AA25-266A du 23 septembre 2025, la CISA a partagé les leçons tirées de l’incident, en soulignant l’importance de correctifs rapides, de plans de réponse exercés et de l’agrégation centralisée des journaux.

Les défenseurs ont découvert que les attaquants avaient exploité une faille critique RCE identifiée comme CVE-2024-36401 environ trois semaines avant la publication de l’alerte. La CISA a déterminé que l’intrusion a commencé le 11 juillet 2024, lorsque les attaquants ont exploité CVE-2024-36401 dans un GeoServer exposé au public. Grâce à cette faille, les attaquants ont déployé des outils open-source et des scripts pour maintenir la persistance, le problème ayant été ajouté au catalogue KEV de la CISA le 15 juillet 2024. Le 24 juillet 2024, ils ont également compromis un deuxième GeoServer avec le même exploit, puis se sont déplacés latéralement du premier GeoServer vers un serveur web et un serveur SQL. Sur ces systèmes, les hackers ont tenté d’installer des web shells tels que China Chopper et ont déployé des scripts pour l’accès à distance, la persistance, l’exécution de commandes et l’escalade de privilèges, tout en utilisant des techniques LOTL.

Les attaquants ont identifié CVE-2024-36401 dans le GeoServer exposé au public en utilisant Burp Suite Burp Scanner, la CISA détectant une activité associée dans les journaux web, y compris le trafic provenant de domaines Burp Collaborator liés à la même IP utilisée pour l’exploitation.

Les adversaires se sont appuyés sur des outils publiquement disponibles et un VPS commercial pour l’accès à distance. Pour l’accès initial, les acteurs de menace ont exploité CVE-2024-36401 via l’injection eval en compromettant les GeoServers.

Pour maintenir la persistance, ils ont déployé des web shells, des cron jobs et des comptes valides, bien que certains comptes aient été supprimés sans autre utilisation détectée. Les attaquants ont également tenté d’escalader les privilèges en utilisant l’utilitaire DirtyCow pour exploiter CVE-2016-5195, affectant les anciens noyaux Linux, et ont réussi à passer à partir de comptes de service compromis. Pour l’évasion des défenses, ils ont utilisé l’exécution indirecte de commandes via .php shells et xp_cmdshell, l’abus de jobs BITS et le staging de l’outil d’évasion RingQ. Une fois dans le réseau, ils ont collecté des mots de passe par force brute et abus de comptes de service. Après l’accès initial, ils ont cartographié le réseau avec des ping sweeps et des outils tels que fscan et linux-exploit-suggester2.pl, laissant des traces de scans.

Dans un cas, les attaquants se sont déplacés latéralement du serveur web au serveur SQL en activant xp_cmdshell sur GeoServer 1 pour obtenir l’exécution de code à distance. Pour le command-and-control, ils ont téléchargé des payloads avec PowerShell et bitsadmin getfile.

Les adversaires ont déployé Stowaway, un utilitaire proxy multi-niveaux écrit sur disque via un compte de service Tomcat, pour faire passer le trafic depuis leur serveur C2 à travers le serveur web, contournant les restrictions intranet et atteignant les ressources internes. Après des tests de connectivité avec ping sweep, ils ont récupéré Stowaway modifié via curl et établi un canal C2 sortant sur HTTP via TCP/4441. La CISA a également trouvé de nombreux outils et scripts publiquement disponibles hébergés sur le serveur C2.

L’agence a souligné trois leçons principales : retard dans l’application des correctifs de vulnérabilité, plans de réponse aux incidents non testés et lacunes dans la surveillance des alertes EDR. Comme principales mesures d’atténuation et de remédiation pour CVE-2024-36401, les défenseurs recommandent : prioriser les correctifs sur les vulnérabilités critiques et les exploits connus sur les systèmes exposés au public, maintenir et tester régulièrement les plans de réponse aux incidents, mettre en place une journalisation détaillée et centraliser les journaux dans un emplacement hors bande. En utilisant la suite complète SOC Prime, basée sur les principes du Zero Trust et soutenue par l’IA et une expertise de haut niveau en cybersécurité, les organisations mondiales peuvent renforcer leur posture de sécurité et minimiser les risques avant que les menaces critiques ne se transforment en attaques.