Mise à jour (8 octobre 2025) : Cet article a été mis à jour pour présenter un ensemble de règles de détection dédiées axées sur l’exploitation de CVE-2025-61882. La collection de règles mise à jour contient désormais 19 éléments de contenu, accessibles via le bouton ‘Explorer les Détections’ ci-dessous.

Un autre jour apporte une nouvelle préoccupation de sécurité. Juste après CVE-2025-41244, une faille récemment militarisée affectant VMware Tools et VMware Aria Operations, les chercheurs ont découvert une nouvelle faille zero-day. La nouvelle vulnérabilité critique d’Oracle E-Business Suite, suivie sous le nom de CVE-2025-61882, aurait été exploitée dans la dernière campagne de vol de données liée à Cl0p.

Détecter l’exploitation de CVE-2025-61882 pour les attaques de ransomware Cl0p

En 2025, les groupes de ransomware comptent de plus en plus sur l’exploitation des vulnérabilités comme principal point d’entrée dans les systèmes d’entreprise. Bien que le social engineering et les identifiants volés restent des vecteurs d’attaque importants, les exploits de vulnérabilités sont devenus parmi les méthodes les plus courantes pour l’accès initial. Les acteurs de la menace montrent une nette préférence pour les failles à faible friction et à fort impact, notamment les RCE non authentifiés et les vulnérabilités avec des exploits proof-of-concept (PoC) disponibles publiquement.

Avec plus de 37 500 nouvelles vulnérabilités enregistrées par le NIST cette année, la course est lancée pour les équipes de cybersécurité. Alors que l’exploitation des vulnérabilités demeure le principal vecteur d’attaque et que les cybermenaces deviennent plus sophistiquées, la détection proactive est essentielle pour réduire la surface d’attaque et atténuer les risques.

Inscrivez-vous maintenant à la plateforme SOC Prime pour accéder à une vaste bibliothèque de règles de détection enrichies en contexte et d’intelligence artificielle traitant des tentatives d’exploitation de CVE-2025-61882. Il suffit d’appuyer sur le Explorer la Détection bouton ci-dessous et d’examiner immédiatement un ensemble de détection pertinent.

Pour ceux qui souhaitent explorer l’ensemble complet des règles et requêtes liées à l’exploitation des vulnérabilités, notre vaste bibliothèque de règles Sigma est disponible pour la navigation avec un tag dédié “CVE”.

Toutes les règles sont compatibles avec plusieurs formats SIEM, EDR et Data Lake et mappées au cadre MITRE ATT&CK® . De plus, chaque règle est enrichie de CTI liens, chronologies d’attaque, configurations d’audit, recommandations de triage et plus de contexte pertinent.

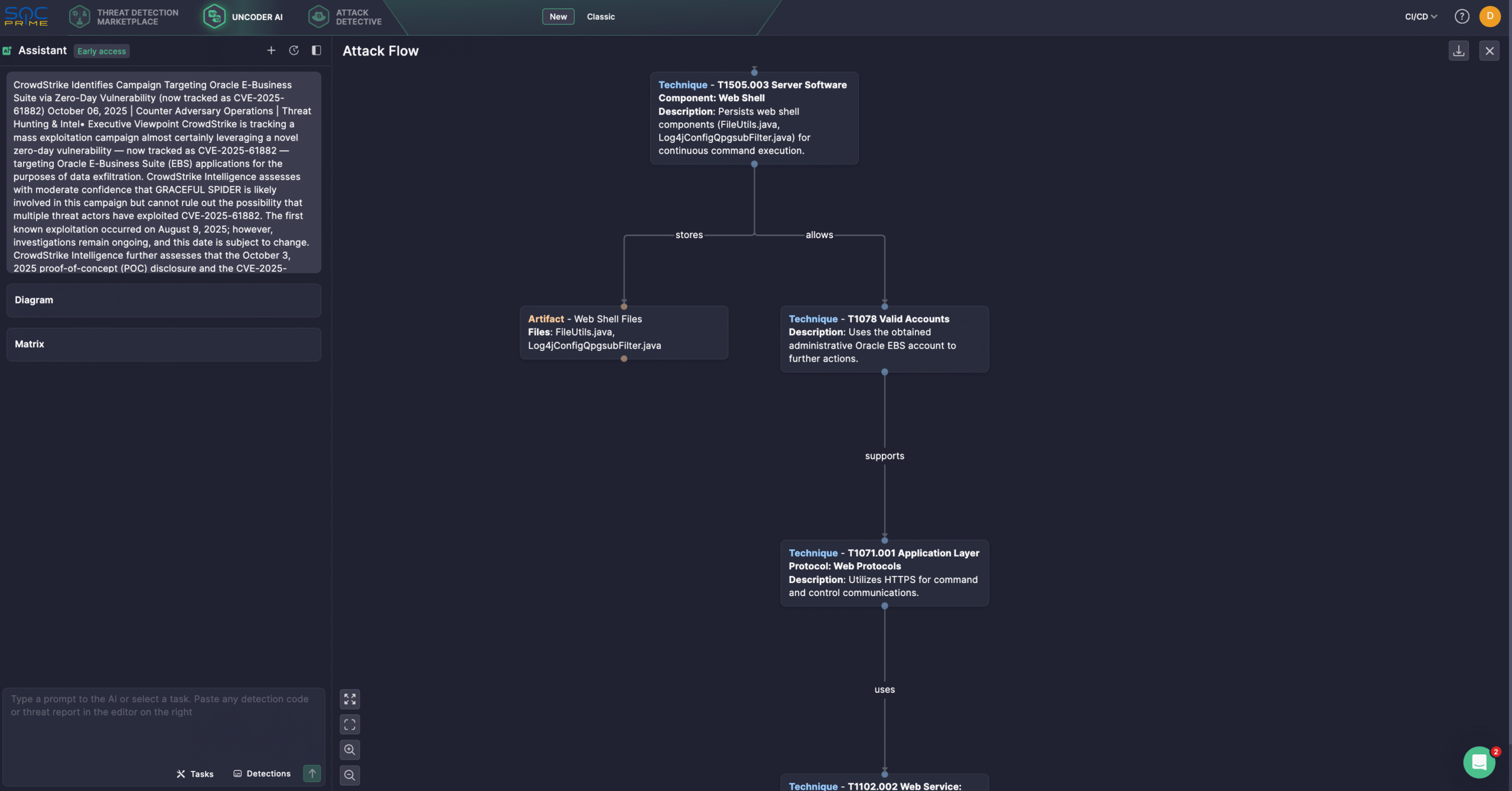

Les ingénieurs de sécurité peuvent également tirer parti de Uncoder AI, un IDE et copilote pour l’ingénierie de détection. Avec Uncoder, les défenseurs peuvent instantanément convertir les IOCs en requêtes de chasse personnalisées, créer du code de détection à partir de rapports de menaces bruts, générer des diagrammes de Flux d’Attaque, activer la prédiction des tags ATT&CK, optimiser les requêtes via l’intelligence artificielle et traduire le contenu de détection sur plusieurs plateformes. Par exemple, les utilisateurs peuvent générer de manière transparente le Flux d’Attaque basé sur l’ aperçu des dernières attaques, en utilisant CVE-2025-61882.

Analyse de CVE-2025-61882

Oracle a récemment déployé une mise à jour d’urgence pour corriger une vulnérabilité critique de sa suite E-Business, qui a été activement exploitée dans les récentes attaques de vol de données de Cl0p ransomware. Le défaut, suivi sous le nom de CVE-2025-61882 avec un score CVSS de 9,8, permet à des attaquants distants non authentifiés de compromettre le composant Oracle Concurrent Processing via HTTP et de prendre le contrôle total des systèmes affectés. Les versions impactées incluent de 12.2.3 à 12.2.14.

L’avis d’Oracle confirme que la vulnérabilité peut être exploitée à distance sans identifiants, ce qui peut entraîner potentiellement RCE. Le patch traite également des vecteurs d’exploitation supplémentaires découverts lors de l’enquête interne de l’entreprise. La correction nécessite l’installation préalable de la mise à jour critique d’octobre 2023. Avec un PoC public disponible et des preuves d’exploitation active, le fournisseur exhorte les administrateurs à appliquer le correctif immédiatement comme étape de mitigation de CVE-2025-61882.

Mandiant, propriété de Google, a rapporté que des adversaires mènent une campagne d’email à grande échelle utilisant des centaines de comptes compromis. Le CTO de Mandiant Charles Carmakal a confirmé que Cl0p a exploité cette vulnérabilité et d’autres vulnérabilités Oracle EBS, dont certaines ont été corrigées à la mi-été 2025, pour voler de grands volumes de données à plusieurs victimes en août 2025. Il a souligné que, compte tenu de l’ampleur de cette exploitation et de la probabilité d’attaques continues par d’autres acteurs, les organisations devraient enquêter de manière proactive sur les signes de compromission, quel que soit le statut de correction.

La hausse des attaques de type zero-day sur les produits grand public, combinée à leur exploitabilité croissante, pousse les organisations à adopter des stratégies plus rapides et plus robustes pour devancer les attaquants. SOC Prime élabore une suite de produits complète qui combine une expertise en cybersécurité de premier plan et l’IA, fondée sur les principes de zero-trust, et soutenue par des technologies automatisées et de l’intelligence en temps réel, permettant aux équipes de sécurité de surpasser les menaces cybernétiques modernes, quelle que soit leur sophistication.