Aujourd’hui, nous souhaitons présenter à la communauté de SOC Prime un membre talentueux et dévoué du Threat Bounty Program et auteur de contenu de détection – Phyo Paing Htun, qui publie des détections sur la plateforme SOC Prime depuis décembre 2022.

- Parlez-nous de vous et pourquoi vous avez décidé de devenir spécialiste en cybersécurité.

Je m’appelle Phyo Paing Htun, et vous pouvez m’appeler Chi Lai. Je suis né au Myanmar, et je suis citoyen birman. Mais ces jours-ci, j’ai déménagé dans la ville de Bangkok, en Thaïlande, et je travaille actuellement à Bangkok. Mon poste actuel est Répondeur d’incidents en cybersécurité L2 dans un des fournisseurs de services de sécurité gérés en Thaïlande. Ma responsabilité est de répondre à chaque incident et à chaque menace signalés par les analystes SOC, ainsi que de rechercher les comportements d’attaque CVE. Le point de focalisation principal est de comprendre et d’atténuer les comportements d’attaque potentiels en utilisant la gestion de l’information et des événements de sécurité (SIEM).

- Quelle est votre formation professionnelle et vos certifications, et comment vous êtes-vous développé professionnellement?

J’ai déjà obtenu le BlueTeam Level 1 (BTL1) par l’équipe Security Blue Team et j’ai également réussi l’examen de Threat Hunting Professional par INE Security en 2023.

- Comment avez-vous découvert le Threat Bounty Program ? Pourquoi avez-vous décidé de le rejoindre ?

Je l’ai appris par mes amis aînés (Ko Kyaw Pyiyt Htet, Ko Zaw Min Htun, et Ko Aung Kyaw Min Naing) du Myanmar, qui sont également membres du programme. Ils ont contribué des règles Sigma à SOC Prime, et ils m’ont soutenu dans l’écriture d’une règle Sigma, comment rechercher des actualités en cybersécurité, et d’autres choses comme ça. De plus, j’aimerais écrire des requêtes de détection de menace dans Splunk SPL, des requêtes Kibana, KQL, etc., mais il est difficile d’apprendre et de comprendre en détail toutes les langues. Ainsi, j’ai choisi le langage Sigma pour l’apprendre davantage. Sigma peut être converti dans n’importe quelle règle SIEM ou EDR avec uncoder.io.

- Est-il difficile pour vous maintenant d’écrire une règle ?

J’ai un bagage de développeur logiciel, et je suis familier avec plusieurs langages de requête comme YAML. Ce n’est pas difficile pour moi maintenant. J’ai commencé à apprendre à partir de l’article Sigma Rule for Beginners par Adam Swan. Cela m’a donné une compréhension des bases, telles que comment écrire une condition, comment identifier les sources de logs, quels types de logsource Sigma peut prendre en charge, etc.

- Et lorsque vous écrivez des règles pour Threat Bounty, combien de temps cela vous prend-il depuis l’idée jusqu’au moment de la publication ?

Je pense que cela prendra probablement jusqu’à deux heures. À partir des rapports de menace, je dois comprendre quel genre de tactiques et techniques je peux écrire à des fins de détection. Je dois trouver les artefacts critiques, lire le rapport et le comprendre clairement. Après cela, j’écris la règle Sigma.

- Pouvez-vous décrire votre processus de création de règle en utilisant l’exemple de l’une de vos règles récemment publiées ? De la recherche à la publication, y compris le processus de révision ?

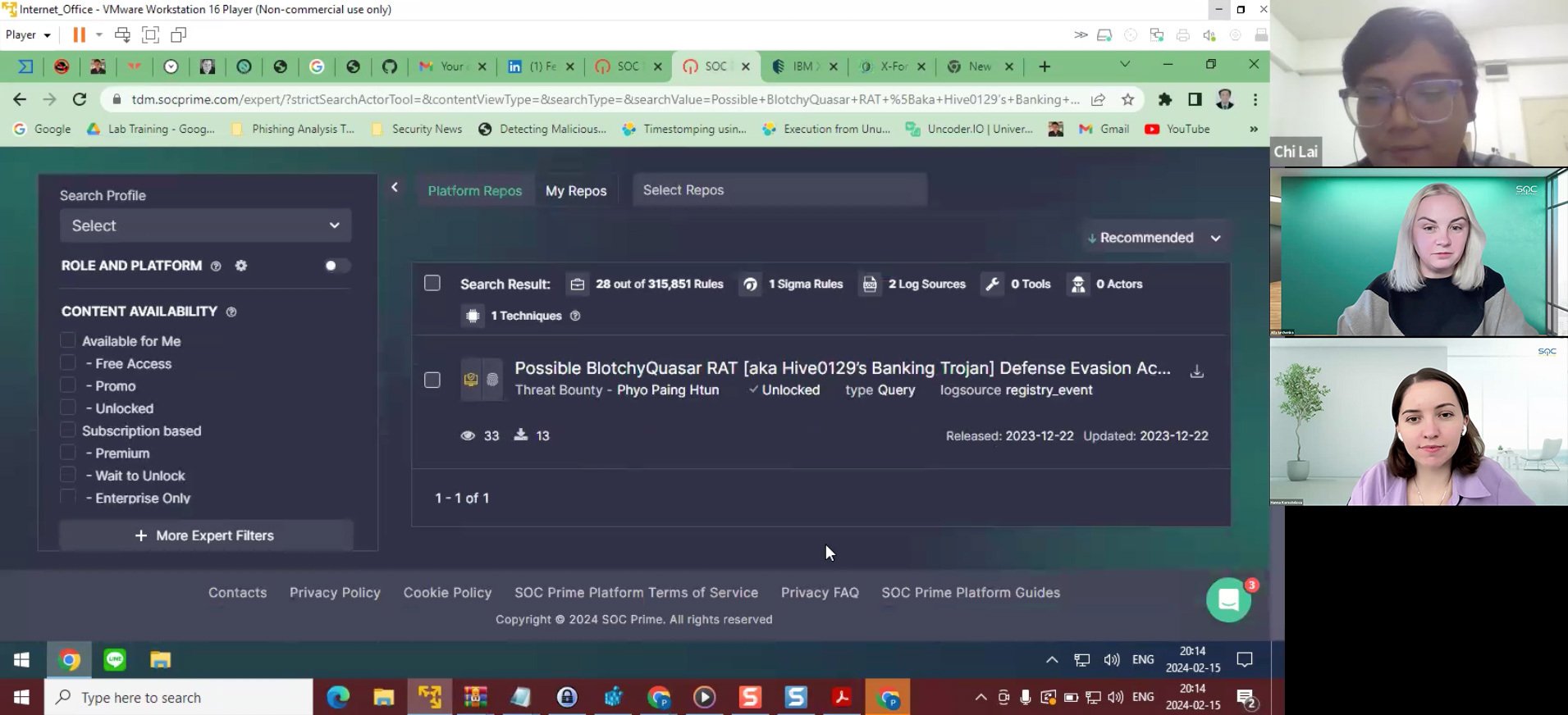

C’est ma dernière règle pour le moment – «Défense d’évasion possible de BlotchyQuasar RAT [alias Trojan bancaire de Hive0129] détectée par des valeurs de registre modifiées. (via Registry_Event)». J’ai décidé d’écrire sur l’activité d’évasion de défense. J’ai commencé par lire le rapport. Ce rapport concerne le malware BlotchyQuasar, et l’activité est déjà associée au groupe APT Hive0129. Le rapport m’a donné plusieurs idées pour écrire la chaîne de détection, telles que la détection pour l’accès initial, l’évasion de défense, la communication C2, et d’autres.

J’ai choisi la technique d’évasion de défense pour le processus de changement de valeur du registre, basé sur l’une des parties du rapport. Mais avant d’écrire la règle, je dois rechercher la règle existante sur la plateforme SOC Prime en utilisant la recherche Lucene. Tout d’abord, je dois m’assurer que je ne vais pas écrire une règle en double. Comme ma recherche avec Lucene a renvoyé plusieurs règles pour « TamperProtection », j’ai décidé d’en choisir une autre et de créer une règle.

Au début, ma règle a été rejetée car les détails des parties valeurs étaient incorrects. Mais j’ai rapidement apporté les modifications nécessaires, et la règle a été publiée.

J’utilise IBM X-Force Exchange Osint Advisory pour rechercher de nouveaux rapports de menace.

- Quelle est la raison la plus fréquente de rejet de contenu que vous recevez personnellement ?

C’est probablement « règles à faible résilience » parce que parfois les rapports ont des IOCs comportementaux, et si j’écris une règle basée sur eux, elle sera rejetée. Nous devons créer des règles de détection robustes pour qu’elles soient acceptées.

- En faisant partie de cette grande communauté professionnelle, quelle est selon vous la plus grande valeur des règles que vous publiez sur la Plateforme ?

Quand les organisations se réfèrent à SOC Prime pour le contenu de détection, ils peuvent être sûrs que les règles de détection ne sont pas seulement « n’importe quelles » règles, ou des règles IOC, ou des règles comportementales IOC. Pour les organisations, il est très important d’avoir une détection robuste, comme des règles de détection génériques.

- Quelle est votre recommandation pour les nouveaux membres du programme Threat Bounty, les nouveaux développeurs de contenu qui viennent de commencer leur parcours avec le programme ?

Je recommanderais certainement à tous les nouveaux membres de vérifier la Plateforme SOC Prime pour le contenu existant. Aussi, veuillez ne pas écrire de règles IOC de bas niveau. Ces règles ne sont pas efficaces après un court moment. De plus, SigmaHQ peut être une bonne ressource pour apprendre quelques bases générales sur la création d’une règle Sigma.

- Quelle est votre motivation à participer au Programme après avoir reçu de nombreux rejets de publication de contenu ?

Si je reçois trop de messages de rejet, je vais généralement demander sur le canal Discord du programme Threat Bounty. Par exemple, je ne pouvais pas comprendre pourquoi ils continuaient à rejeter ma règle, disant qu’elle était à faible résilience. Sur le canal Discord, j’ai demandé à l’équipe de me l’expliquer. Tout est devenu très clair pour moi, et je devais juste refaire la règle. J’ai envoyé la règle pour révision, et elle a été rejetée à nouveau ! C’était vraiment un moment difficile pour moi, mais j’ai pris le temps d’analyser la règle, j’ai fait quelques modifications à nouveau, et après la révision, ma règle a finalement été publiée. C’est très utile lorsque l’équipe de vérification fournit quelques détails dans les cas où une règle peut être modifiée pour mieux performer.

- Trouvez-vous utile nos réponses à d’autres auteurs sur Discord ? Par exemple, lorsque d’autres auteurs ont des questions concernant le rejet de leurs règles.

C’est très utile pour moi. En particulier, j’ai appris pourquoi des règles sont rejetées à partir des conversations sur Discord. De plus, ces conversations m’ont donné une compréhension du genre d’erreur (faible résilience) que je dois éviter et du type de règles de détection robuste que je peux créer.

- Vous avez mentionné que vous avez commencé à participer au Threat Bounty Program avec l’aide de vos amis, qui ont commencé à publier des règles en premier. C’est un excellent exemple d’une communauté professionnelle locale qui soutient les nouveaux membres dans le développement de leur potentiel de défense cybernétique. Comment avez-vous rencontré les gars ? Existe-t-il une compétition entre vous ?

Nous avons utilisé Discord et d’autres canaux pour discuter des idées de détection de menace qui nous intéressaient. Nous (Communauté des développeurs de détection de menace du Myanmar) n’avons pas de compétition au sein du groupe, nous nous aidons et nous soutenons mutuellement, et c’est ce qui aide chacun de nous à grandir.

Merci pour votre temps et cette conversation si perspicace ! Nous souhaitons à Phyo Paing Htun du succès dans ses futures publications de contenu !

Souhaitez-vous rejoindre le SOC Prime Threat Bounty Program ? N’hésitez pas à postuler pour participer dès maintenant !