Les rançongiciels restent une menace majeure pour la cybersécurité, avec des coûts d’attaque atteignant 2,73 millions de dollars par incident, soit près d’un million de dollars de plus qu’en 2023, selon Sophos. À mesure que les opérations de rançongiciels deviennent plus complexes, de nouveaux groupes de menace continuent d’émerger, cherchant à réaliser d’énormes gains financiers. L’un de ces groupes est Hellcat, un nouvellement identifié Ransomware-as-a-Service (RaaS) groupe de menace aperçu pour la première fois à la fin de 2024.

Hellcat s’est rapidement fait un nom avec des intrusions de haut niveau dans divers secteurs, ciblant les infrastructures nationales critiques, les grandes entreprises, et les entités gouvernementales. Le groupe a déjà revendiqué la responsabilité d’attaques sur des violations chez Schneider Electric, Telefónica, Pinger, et le Knesset israélien. La semaine dernière, Orange Group a confirmé une violation de sécurité dans ses opérations roumaines après qu’un affilié de Hellcat ait divulgué des milliers de fichiers internes, y compris des dossiers d’employés.

Détection d’attaques du groupe de rançongiciel Hellcat

Comme le prévoient les Cybersecurity Ventures, les attaques de rançongiciel se produiront toutes les deux secondes d’ici 2031, rendant la détection proactive essentielle pour les défenseurs cyber. Le groupe de rançongiciels Hellcat récemment émergé représente une nouvelle menace, amplifiant encore plus cette tendance inquiétante. Pour détecter les intrusions potentielles dès leurs débuts, la plateforme SOC Prime pour la défense cyber collective fournit un flux global de menaces actives avec des informations sur les menaces en temps réel et des règles de détection pertinentes, soutenu par une suite complète de produits pour la chasse aux menaces automatisée, l’ingénierie de détection alimentée par l’IA, et la détection avancée des menaces.

Appuyez sur le bouton Explorer les détections ci-dessous pour explorer immédiatement une pile de règles dédiée aux attaques de rançongiciels Hellcat. Toutes les règles sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake et sont mappées sur le cadre MITRE ATT&CK. De plus, chaque règle est enrichie avec une métadonnée étendue, y compris les renseignements sur la menace des références, des chronologies d’attaque, des recommandations de triage, et plus encore.

Les professionnels de la sécurité cherchant plus de contenu de détection couvrant les attaques de rançongiciels à l’échelle mondiale peuvent rechercher sur le Marché de Détection des Menaces avec le tag « Rançongiciels » pour soutenir leur enquête.

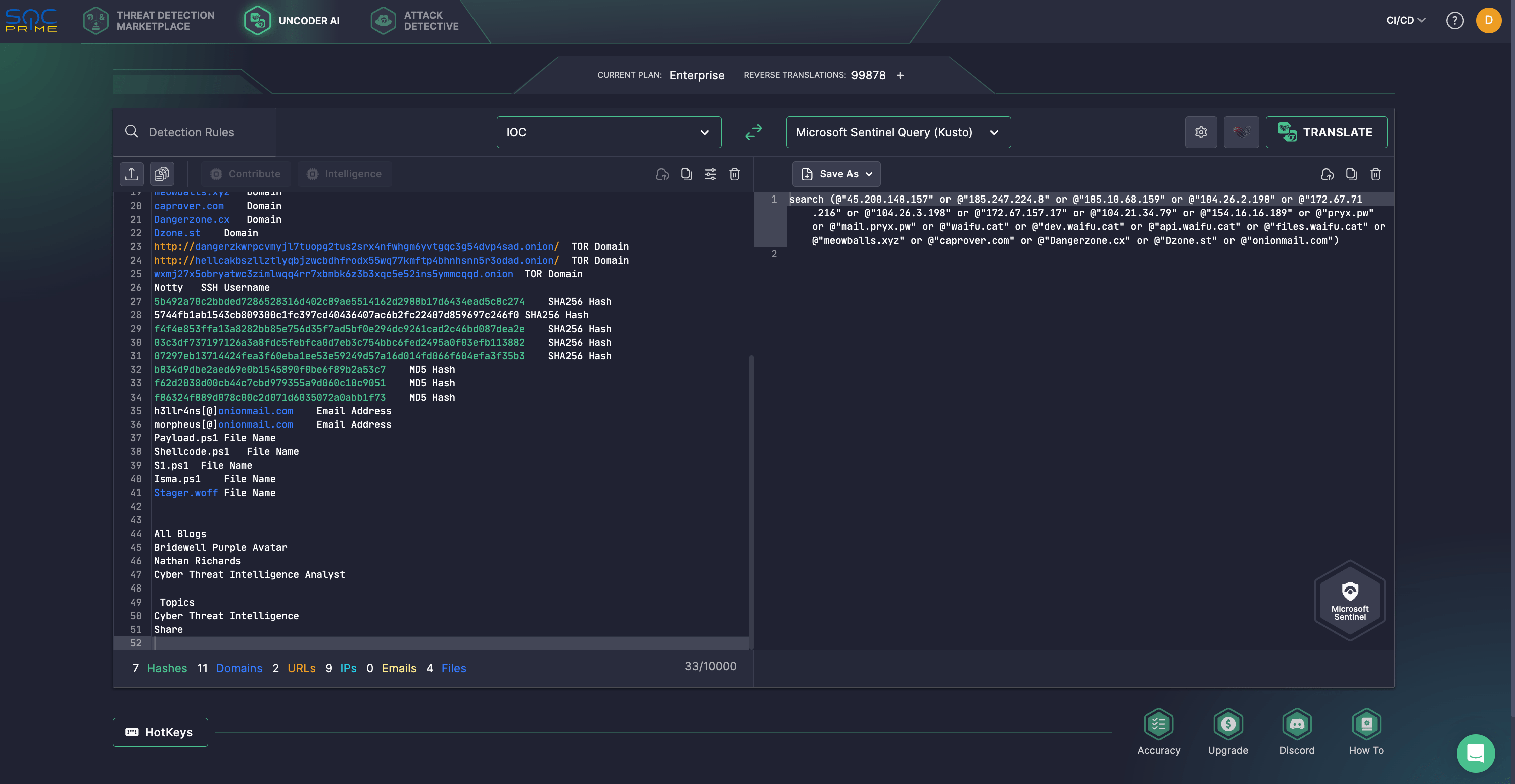

De plus, les experts en sécurité peuvent utiliser Uncoder AI, le premier co-pilote IA de l’industrie pour l’ingénierie de la détection, pour chasser instantanément les indicateurs de compromis fournis dans la recherche de Bridewell sur le rançongiciel Hellcat. Uncoder AI agit comme un emballeur d’IOC, permettant aux défenseurs cyber d’interpréter sans effort les IOC et de générer des requêtes de chasse sur mesure. Ces requêtes peuvent ensuite être intégrées de manière transparente dans leurs systèmes SIEM ou EDR préférés pour une exécution immédiate.

Analyse des attaques de rançongiciel Hellcat

Fin décembre 2024, des chercheurs en sécurité ont identifié l’émergence d’un nouveau collectif de rançongiciel en tant que service opérant sous le nom de Hellcat. Avant la formation officielle du groupe, les membres de Hellcat ont été observés menant des attaques individuelles sur des sociétés informatiques de premier plan, y compris Dell et CapGemini. Plus tard, au quatrième trimestre 2024, le groupe a commencé à opérer collectivement, ciblant des organisations de haut niveau telles que le Knesset israélien, Schneider Electric, Telefónica, et d’autres.

Les opérateurs de Hellcat utilisent une gamme de techniques sophistiquées pour obtenir un accès initial, notamment à travers le phishing et l’exploitation d’applications exposées au public. Une fois à l’intérieur, ils mettent en œuvre des chaînes d’infection PowerShell complexes pour maintenir la persistance, contourner les défenses de sécurité et établir des canaux de commande et de contrôle, facilitant l’installation et l’exécution du malware SliverC2.

Selon la recherche de Bridewell, le groupe Hellcat démontre un haut niveau de sécurité opérationnelle, utilisant une variété d’outils de communication sécurisés tels que TOX, Session, des disques durs cryptés, des systèmes isolés, des VPS anonymes, MullvadVPN, et XMPP pour masquer leurs activités. Bien que l’utilisation spécifique de ces méthodes au sein des attaques reste floue, elles mettent en lumière la discipline et l’expertise du groupe à éviter la détection. De plus, Hellcat utilise des charges utiles de rançongiciels sur mesure pour crypter les données, ainsi que des scripts personnalisés et des binaires Living-off-the-Land (LotL) pour rester sous le radar. Leurs tactiques d’exfiltration uniques exploitent les services SFTP et de cloud, illustrant encore davantage leur approche sophistiquée des intrusions cyber.

Notamment, des experts en sécurité ont révélé un chevauchement significatif entre les charges utiles de rançongiciel utilisées par Hellcat et Morpheus, avec des notes de rançon similaires également partagées par les deux groupes, ainsi que l’Underground Team. Alors que les analystes de SentinelOne ont identifié un code presque identique dans les charges utiles de Hellcat et Morpheus, il n’est pas clair si cela indique une collaboration ou un code source partagé. Les deux charges utiles présentent également des caractéristiques similaires sur VirusTotal, mais il y a peu de preuves pour confirmer si ce chevauchement signifie une coordination ou l’utilisation de modèles communs.

La semaine dernière, un membre du groupe de rançongiciels Hellcat a annoncé le vol de milliers de documents internes d’Orange Group, principalement provenant de la branche roumaine d’Orange. Orange a confirmé que la violation s’est produite sur une application non critique et est activement en train d’enquêter pour en minimiser l’impact.

Pour prévenir de manière proactive les attaques de rançongiciels sophistiquées, ainsi que toute menace évolutive, les équipes de sécurité peuvent compter sur plateforme SOC Prime la défense cyber collective, offrant une suite de produits adaptée aux entreprises pour bâtir une stratégie de cybersécurité à l’épreuve du futur. Les chercheurs individuels peuvent également obtenir un accès personnel à la plateforme SOC Prime avec de nouveaux abonnements Solo. Exploitez Threat Detection Marketplace Solo pour des flux de menaces globaux, des renseignements personnalisés et une vaste bibliothèque de règles Sigma, ou utilisez Uncoder AI Solo comme IDE privé et co-pilote pour l’ingénierie de la détection. Disponible dès maintenant avec 50% de réduction sur les plans annuels via achat instantané utilisant Stripe.