Le groupe APT lié à la Russie Gamaredon notoire pour une multitude d’opérations cyber-offensives contre l’Ukraine refait surface dans l’arène des menaces cyber. La campagne d’adversaires Gamaredon en cours contre l’Ukraine utilise des fichiers LNK malveillants déguisés en appâts liés à la guerre pour déployer le cheval de Troie Remcos et applique des techniques sophistiquées, telles que le chargement de DLL.

Détecter les attaques du groupe Gamaredon

The Les groupes de hackers affiliés à la Russie demeurent une menace persistante pour les organisations dans le monde entier, affûtant sans cesse leurs tactiques pour échapper à la détection. Depuis le début de la guerre à grande échelle en Ukraine, ces groupes APT ont intensifié leurs opérations, utilisant le conflit comme terrain d’essai pour innover et développer des stratégies offensives. Une fois ces méthodes perfectionnées, elles sont déployées sur des cibles mondiales de haut profil alignées avec les objectifs stratégiques de Moscou, élargissant le paysage des menaces cyber. Cette activité incessante force les professionnels de la sécurité à rechercher du contenu de détection fiable et des outils avancés de détection et de chasse aux menaces pour rester en avance sur les adversaires en évolution.

Pour repérer les attaques du groupe APT Gamaredon soutenu par la Russie dès les premiers stades, les cyber défenseurs pourraient s’appuyer sur la plateforme SOC Prime qui offre une suite complète de produits pour l’ingénierie de détection alimentée par l’IA, la chasse aux menaces automatisée et la détection avancée des menaces. Il suffit d’appuyer sur le bouton Explore Detections ci-dessous et de plonger immédiatement dans un ensemble de règles Sigma sélectionnées adressant la dernière campagne Gamaredon diffusant Remcos.

Toutes les règles sont compatibles avec plusieurs technologies SIEM, EDR, et Data Lake et sont mappées au framework MITRE ATT&CK® pour rationaliser l’enquête sur les menaces. De plus, chaque règle est enrichie de métadonnées étendues, y compris des liens CTI, des chronologies d’attaques, des recommandations de triage, et plus encore.

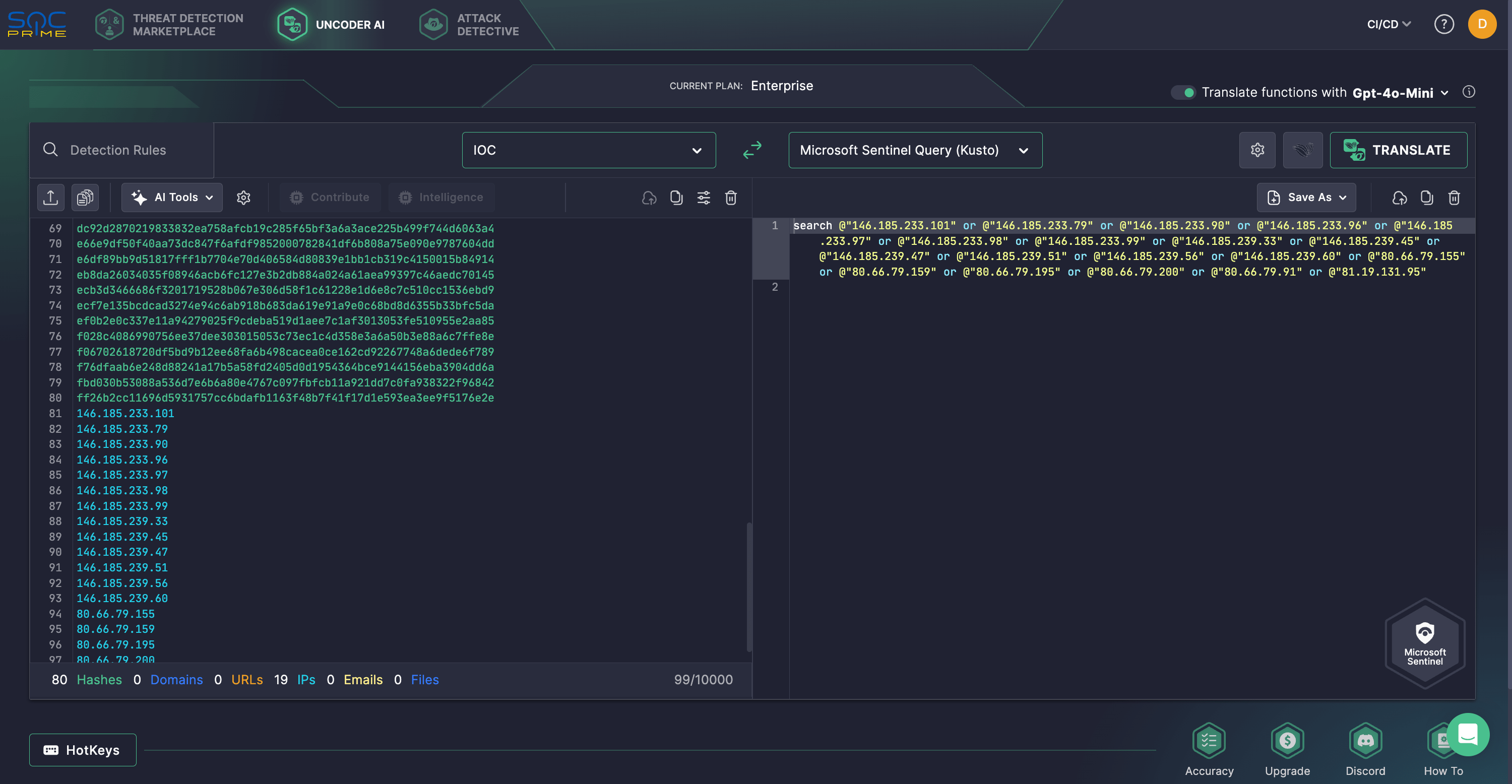

De plus, les professionnels de la sécurité peuvent rechercher des IOCs à partir du dernier rapport Cisco Talos sur la dernière campagne Gamaredon. Avec Uncoder AI agissant comme une IA privée non agentique pour l’ingénierie de détection informée par les menaces, les défenseurs peuvent activer des balayages rapides d’IOCs en analysant automatiquement ces IOCs et en les transformant en requêtes personnalisées adaptées à la plateforme SIEM ou EDR choisie.

Et il y a beaucoup plus qu’Uncoder AI peut proposer. En mars, SOC Prime a lancé une mise à niveau majeure d’Uncoder AI qui offre des capacités AI LLM illimitées, respectueuses de la vie privée, vous permettant de toujours garder le contrôle de votre interaction avec l’IA. Détectez automatiquement la langue de votre code et obtenez un résumé concis ou un arbre de décision approfondi, améliorez vos stratégies de détection avec un étiquetage de code alimenté par MITRE ATT&CK® ML et une complétion automatique illimitée, et optimisez votre requête en langue native avec l’IA.

Les professionnels de la sécurité recherchant plus de contenu de détection concernant les TTP de Gamaredon pour analyser l’activité du groupe rétrospectivement pourraient parcourir le Threat Detection Marketplace en utilisant les tags suivants : « UAC-0010 », « Gamaredon », « Hive0051 », « ACTINIUM », « Primitive Bear », « Armageddon Group », « Aqua Blizzard », « WINTERFLOUNDER », « UNC530 », « Shuckworm ».

Analyse de la campagne Gamaredon : dernières attaques diffusant Remcos

Le groupe APT parrainé par l’État russe connu sous le nom de Groupe Gamaredon (alias Hive0051, UAC-0010 , ou Armageddon APT) mène des campagnes de cyber-espionnage contre les organisations ukrainiennes depuis 2014, intensifiant ses attaques après l’invasion à grande échelle de la Russie de l’Ukraine le 24 février 2022. Malgré le conflit en cours, le groupe a maintenu un niveau d’activité constant, déployant en continu ses outils malveillants et restant l’entité de piratage la plus persistante ciblant l’Ukraine.

Les chercheurs de Cisco Talos ont découvert une campagne en cours de Gamaredon qui s’appuie sur des attaques de spear-phishing pour cibler les utilisateurs ukrainiens avec des fichiers LNK armés déguisés en documents Office. Actif depuis novembre 2024, la campagne la plus récente du groupe exploite des thèmes liés à la guerre pour délivrer le cheval de Troie Remcos . Bien que la méthode de distribution exacte reste floue, les chercheurs soupçonnent que Gamaredon continue d’utiliser des e-mails de phishing, soit en joignant directement le fichier ZIP, soit en fournissant un lien pour le télécharger depuis un serveur distant.

Il est à noter que le RAT Remcos exploité dans la récente opération offensive de Gamaredon est couramment abusé par les cybercriminels pour le vol de données et la manipulation de systèmes et fait partie depuis longtemps de l’arsenal des adversaires de plusieurs collectifs de piratage ciblant l’Ukraine. Par exemple, le groupe de hackers soutenu par la Russie UAC-0050 a armé Remcos dans des attaques de phishing, principalement contre des entités étatiques ukrainiennes.

Gamaredon a déjà été connu pour exploiter le thème de l’invasion de l’Ukraine dans ses campagnes de phishing, et cette opération suit le même schéma. Le groupe distribue des fichiers LNK malveillants dans des archives ZIP, souvent déguisés en documents Office avec des noms de fichiers liés à l’invasion.

La dernière campagne de Gamaredon utilise des fichiers LNK malveillants contenant des scripts PowerShell obscurcis pour télécharger et exécuter le cheval de Troie Remcos tout en affichant un fichier de leurre pour masquer l’infection. Ces scripts utilisent la commande Get-Command pour contourner la détection basée sur les chaînes. Les serveurs de la charge utile, basés en Allemagne et en Russie, restreignent l’accès aux victimes ukrainiennes.

Une fois téléchargé, le fichier ZIP est extrait dans le dossier %TEMP%, où une application légitime charge une DLL malveillante via le chargement par sideloading. Cette technique déchiffre et exécute la charge finale de Remcos, évitant les défenses traditionnelles. Les e-mails de phishing incluent probablement soit des pièces jointes ZIP directes, soit des liens pour les télécharger.

La campagne exploite des thèmes géopolitiques, et l’analyse des métadonnées suggère que seuls deux machines ont généré ces fichiers LNK, ce qui s’aligne sur les tactiques précédentes de Gamaredon.

L’utilisation de techniques avancées par les adversaires dans la dernière campagne Gamaredon, comme le chargement de DLL, les serveurs géo-restreints et les appâts de phishing thématiques, indique les efforts continus du groupe pour cibler l’Ukraine en période de troubles géopolitiques. Pour contrer ces menaces, les organisations sont encouragées à renforcer leurs défenses à grande échelle. La plateforme SOC Prime pour la défense cyber collective équipe les équipes de sécurité avec des technologies de pointe qui fusionnent l’IA, l’automatisation et le renseignement sur les menaces en temps réel pour les aider à se défendre proactivement contre les attaques APT et les menaces cyber en évolution.