Les attaques par hameçonnage contre les organismes d’État ukrainiens diffusant diverses souches de logiciels malveillants n’ont pas été rares tout au long de 2022. Dans la foulée d’une cyberattaque par hameçonnage contre l’Ukraine distribuant le malware DolphinCape, une autre campagne de hameçonnage provoque des remous dans le domaine des cybermenaces.

Le 18 décembre 2022, les chercheurs de CERT-UA ont émis la dernière alerte suivie sous CERT-UA#5709, avertissant les défenseurs cybersécuritaires des attaques par hameçonnage visant les organismes d’État ukrainiens, ciblant spécifiquement les utilisateurs du système DELTA. Dans cette campagne en cours, les utilisateurs compromis ont reçu une notification les invitant à mettre à jour leurs certificats dans le système DELTA, une solution cloud pour la connaissance de la situation en temps réel sur le champ de bataille. Ouvrir une pièce jointe PDF leurre déguisée en contenu de résumé légitime déclenche une chaîne d’infection, qui poursuit la propagation des logiciels malveillants FateGrab/StealDeal sur les systèmes affectés.

Distribution de logiciels malveillants FateGrab/StealDeal : L’analyse de la campagne de hameçonnage couverte par CERT-UA#5709

La dernière alerte CERT-UA#5709 couvre les détails des attaques de hameçonnage en cours ciblant les utilisateurs ukrainiens du système militaire national DELTA. Le 18 novembre 2022, les chercheurs de CERT-UA ont été informés par le Centre pour l’Innovation et le Développement des Technologies de Défense du ministère de la Défense de l’Ukraine de la campagne malveillante exploitant de fausses notifications des mises à jour de certification DELTA utilisées comme appâts de hameçonnage.

DELTA (également Delta) est la plateforme nationale basée sur le cloud pour la connaissance de la situation sur le champ de bataille développée selon les normes de l’OTAN, qui fournit une compréhension holistique de l’espace de bataille en temps réel et intègre toutes les données sur l’ennemi provenant de multiples capteurs et sources dans une carte numérique.

Dans la campagne adversaire en cours, les acteurs de la menace suivis sous le nom de UAC-0142 diffusent des pièces jointes PDF via email et messageries qui peuvent potentiellement déclencher une chaîne d’infection et distribuer le malware FateGrab/StealDeal sur les ordinateurs ciblés des utilisateurs de DELTA. Ces pièces jointes PDF se déguisent en résumés légitimes et trompent les victimes en les incitant à suivre un lien vers une archive ZIP malveillante. Ouvrir ce lien conduit à télécharger l’archive certificates_rootca.zip , qui contient un fichier exécutable protégé basé sur l’obfuscation via VMProtect. L’exécution de ce dernier déclenche la création de plusieurs fichiers DLL basés sur VMProtect ainsi qu’un autre fichier exécutable, qui simule le processus d’installation de certificats. En conséquence, les systèmes compromis peuvent être infectés par FateGrab basé sur le FileInfo.dll and ftp_file_graber.dll fichiers DLL et des échantillons de malware StealDeal. Ce dernier peut exfiltrer des données en exploitant plusieurs navigateurs Internet.

Détecter l’activité malveillante UAC-0142

Afin d’aider les défenseurs cybersécuritaires à identifier en temps opportun une infection déclenchée par le malware FateGrab/StealDeal et attribuée à l’activité adversaire du groupe UAC-0142, la plateforme SOC Prime organise une liste de règles Sigma dédiées. Pour une recherche simplifiée des détections pertinentes, elles sont filtrées par le tag personnalisé correspondant “UAC-0142” basé sur le groupe identifié. Les règles Sigma susmentionnées sont alignées avec le cadre MITRE ATT&CK® et sont instantanément convertibles aux formats de langage SIEM, EDR et XDR, leaders du secteur.

Cliquez sur le bouton Explore Detections pour accéder immédiatement à la liste organisée des règles Sigma liées à l’activité adversaire du groupe UAC-0142. Les ingénieurs en sécurité peuvent également obtenir des informations sur le contexte compréhensible de la menace cybernétique enrichi de références MITRE ATT&CK et CTI, de mesures de mitigation, de binaires exécutables pertinents, et de plus de métadonnées pour gagner des secondes dans la recherche de menaces.

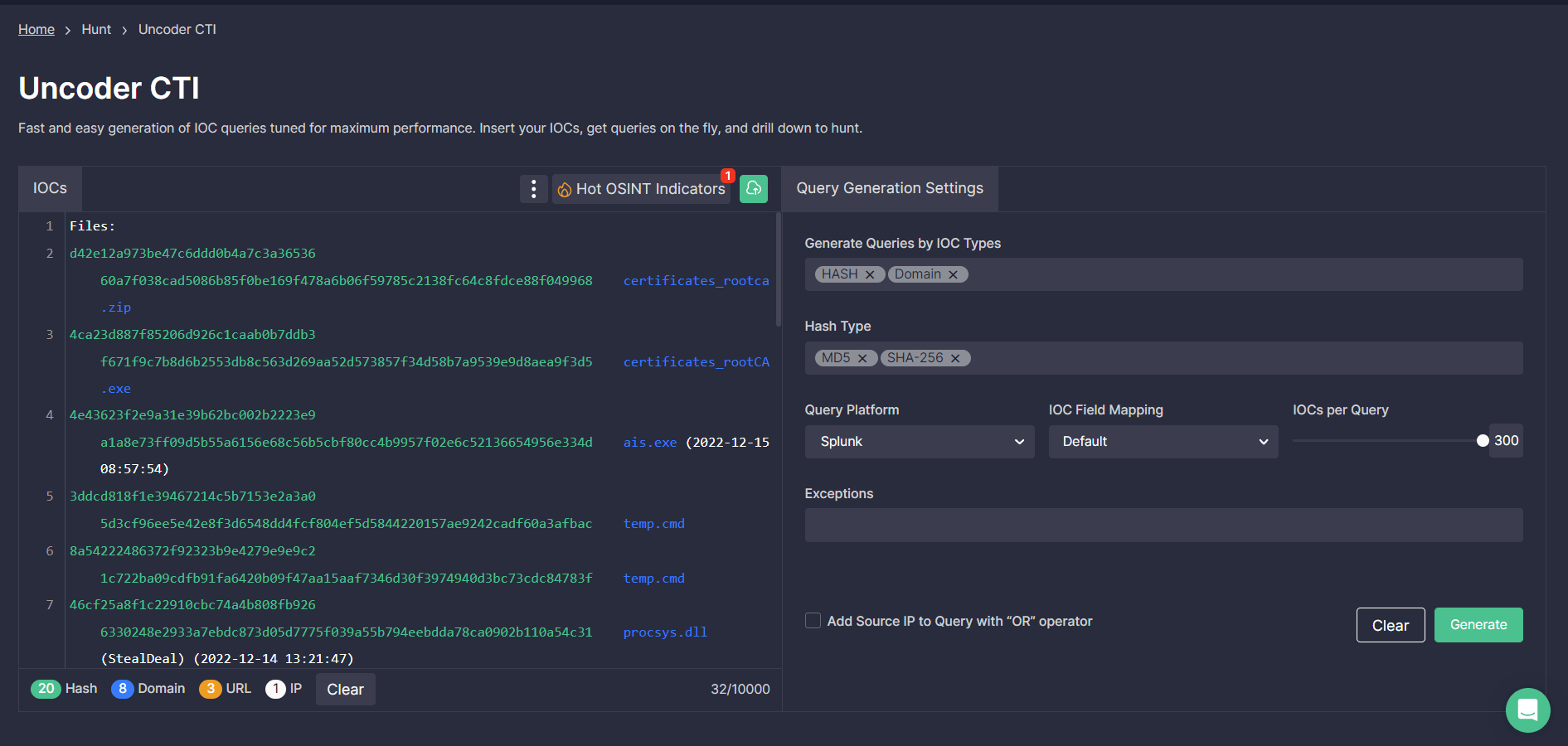

Les équipes de sécurité peuvent également rechercher les IOCs pertinents couverts dans la dernière alerte CERT-UA#5709 via Uncoder CTI. Utilisez l’outil pour générer automatiquement des requêtes IOC optimisées pour les performances personnalisées selon les besoins de sécurité et lancer la recherche de menaces attribuées à l’activité malveillante du groupe UAC-0142 directement dans votre environnement SIEM ou XDR.

Contexte MITRE ATT&CK®

Pour explorer le contexte MITRE ATT&CK lié à l’activité malveillante des acteurs de la menace UAC-0142 ciblant les utilisateurs ukrainiens de DELTA et diffusant le malware FateGrab/StealDeal, consultez le tableau ci-dessous. Les règles Sigma fournies sont mappées à ATT&CK v12 abordant les tactiques et techniques correspondantes :