Suite aux attaques par ransomware Interlock utilisant un nouveau RAT personnalisé diffusé via une variante modifiée de ClickFix appelée FileFix, une nouvelle campagne malveillante a émergé, exploitant également un site de diffusion de malware sur le thème ClickFix. Les défenseurs ont découvert une opération mondiale inédite de ransomware Epsilon Red débutée en juillet 2025, où les attaquants utilisent de fausses pages de vérification ClickFix et usurpent plusieurs plateformes populaires pour tromper les utilisateurs. La campagne repose sur des tactiques d’ingénierie sociale incitant les victimes à exécuter des fichiers HTA malveillants via ActiveX, déclenchant une livraison furtive du payload et l’exécution du ransomware.

Détection des attaques par ransomware Epsilon Red

Au premier trimestre 2025, Check Point a observé une hausse de 126 % des attaques par ransomware, avec une moyenne de 275 incidents quotidiens, soit une augmentation de 47 % sur un an. Le rapport The State of Ransomware 2025 de Symantec met en lumière plusieurs vulnérabilités opérationnelles exposant les organisations. Le manque d’expertise interne a été cité dans 40,2 % des cas. Viennent ensuite des lacunes de sécurité non identifiées à hauteur de 40,1 %. Enfin, une insuffisance de personnel ou de capacité a contribué à 39,4 % des attaques réussies.

Alors que de nouvelles souches de ransomware continuent d’apparaître et que les acteurs malveillants adoptent de nouvelles techniques de diffusion, telles que la méthode ClickFix utilisée avec Epsilon Red, les défenseurs doivent s’appuyer sur un contenu de détection de haute qualité et des outils avancés pour suivre l’évolution rapide du paysage des menaces.

Inscrivez-vous à la plateforme SOC Prime pour détecter les menaces potentielles, comme le ransomware Epsilon Red, au stade le plus précoce. La plateforme fournit une intelligence sur les menaces en temps réel et du contenu de détection exploitable, appuyée par une suite complète de produits pour l’ingénierie de détection assistée par IA, la chasse automatisée aux menaces et la détection avancée. Cliquez sur le bouton Explorer les détections ci-dessous pour accéder à un ensemble sélectionné de règles de détection conçues pour identifier et répondre aux activités du ransomware Epsilon Red.

Toutes les règles de la plateforme SOC Prime sont compatibles avec de multiples solutions SIEM, EDR et Data Lake, et sont mappées au framework MITRE ATT&CK®. De plus, chaque règle contient des métadonnées détaillées, incluant des références d’intelligence sur les menaces, des chronologies d’attaques, des recommandations de triage, et bien plus encore.

Optionnellement, les défenseurs peuvent appliquer la balise plus large « Ransomware » pour accéder à un éventail plus large de règles couvrant les attaques par ransomware à l’échelle mondiale.

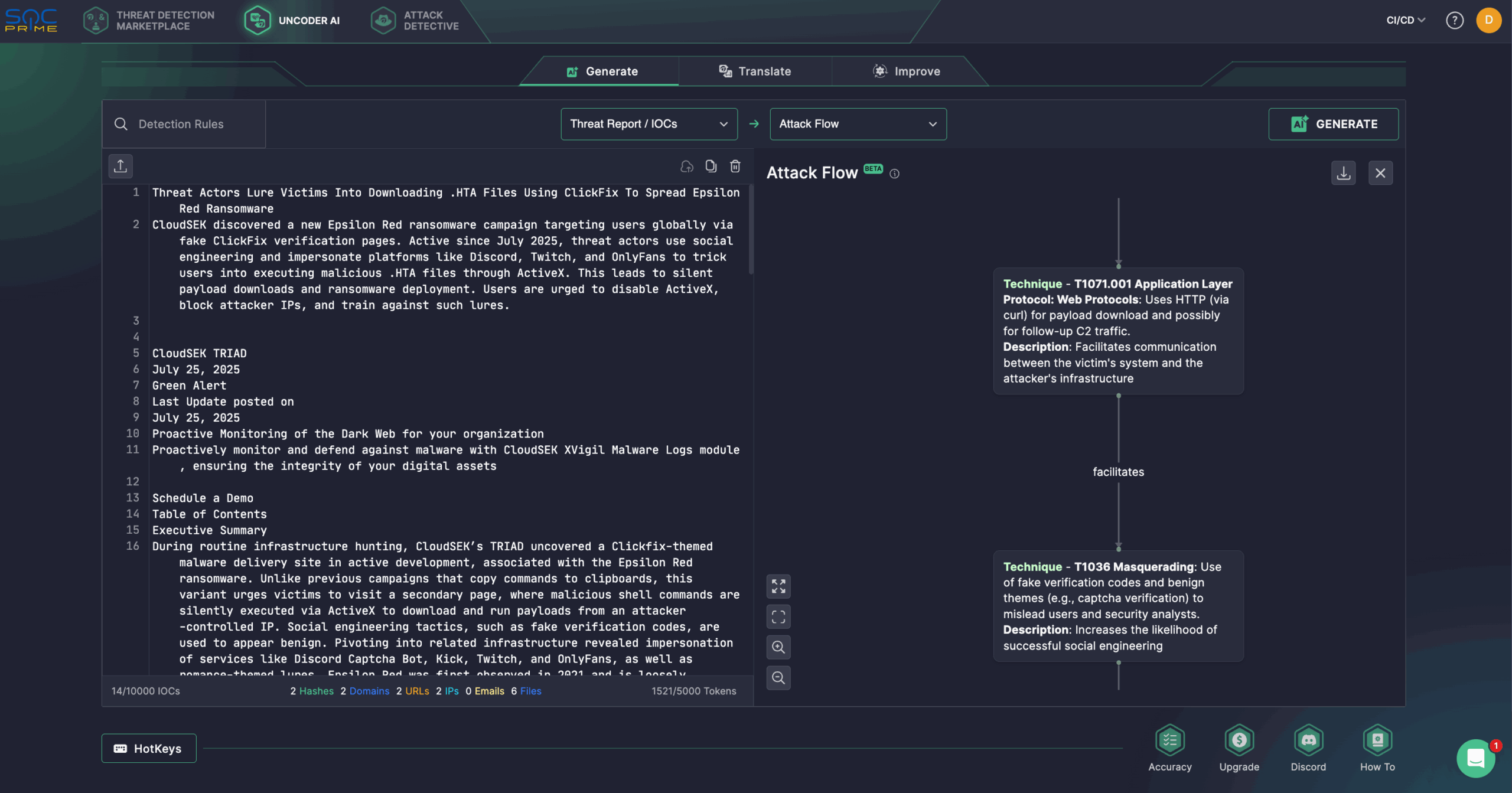

Par ailleurs, les experts en sécurité peuvent simplifier l’investigation des menaces grâce à Uncoder AI, un IDE privé et copilote pour l’ingénierie de détection basée sur l’intelligence des menaces. Générer des algorithmes de détection à partir de rapports bruts, effectuer des balayages rapides d’IOC, prédire les tags ATT&CK, optimiser le code des requêtes grâce aux conseils IA et traduire ce code dans plusieurs langages SIEM, EDR et Data Lake. Par exemple, les professionnels de la sécurité peuvent utiliser la recherche de l’équipe TRIAD de CloudSEK pour générer un diagramme d’Attack Flow en quelques clics.

Analyse de l’attaque ransomware Epsilon Red

En mai 2021, les chercheurs de Sophos ont identifié une nouvelle variante de ransomware baptisée Epsilon Red en analysant un incident impliquant une entreprise hôtelière basée aux États-Unis. Développé en Go et compilé en binaire Windows 64 bits, le malware se concentre uniquement sur le chiffrement des fichiers, déléguant toutes les autres tâches d’attaque — telles que la préparation du système et l’exécution — à plus d’une douzaine de scripts PowerShell. Malgré une obfuscation relativement simple, ces scripts ont réussi à échapper à la détection de la plupart des solutions antivirus classiques. La note de rançon présente des similarités stylistiques et grammaticales notables avec celles utilisées par le groupe REvil, suggérant un lien potentiel, bien que les techniques et l’infrastructure opérationnelle du malware soient par ailleurs uniques.

L’équipe TRIAD de CloudSEK a récemment découvert un site de distribution de malware de type ClickFix lié au ransomware Epsilon Red, encore en développement actif. Contrairement aux variantes précédentes qui s’appuyaient sur une exécution de payload via le presse-papiers, cette campagne redirige les utilisateurs vers une page secondaire où des commandes shell malveillantes sont exécutées furtivement via ActiveX, permettant le téléchargement et l’exécution de payloads depuis des adresses IP contrôlées par les attaquants. La campagne utilise des tactiques trompeuses telles que de fausses invites de vérification pour apparaître légitime. L’analyse de l’infrastructure a révélé des services usurpés, notamment Discord Captcha Bot, Kick, Twitch et OnlyFans, ainsi que des leurres d’ingénierie sociale à thème romantique.

Cette campagne représente un risque important, commençant par la compromission des endpoints via les navigateurs web. En exploitant l’interface ActiveXObject, les attaquants peuvent exécuter du code malveillant à distance durant la session de navigation de l’utilisateur, contournant efficacement les défenses standard de téléchargement. Cette technique ouvre la voie à une infiltration plus profonde du système, incluant les mouvements latéraux et le déploiement final du ransomware.

Pour aggraver la menace, les attaquants usent d’usurpation d’identité en imitant des services familiers, tels que Discord CAPTCHA et des plateformes de streaming populaires, afin de diminuer la méfiance des utilisateurs et augmenter l’efficacité de l’ingénierie sociale. L’utilisation récurrente de sites de diffusion de malware thématiques, tels que des clones ClickFix et des leurres liés à la romance, souligne une stratégie délibérée et une infrastructure pérenne, suggérant une opération de menace bien planifiée et continue.

Parmi les mesures potentielles d’atténuation du ransomware Epsilon Red, les organisations devraient désactiver les interfaces de script héritées comme ActiveX et Windows Script Host via des stratégies de groupe sur tous les systèmes. L’intégration de flux d’intelligence sur les menaces en temps réel est cruciale pour bloquer les IP, domaines et IOC connus liés aux opérations associées à ClickFix. Par ailleurs, la formation régulière à la sensibilisation à la sécurité devrait simuler des scénarios d’usurpation impliquant des plateformes populaires telles que Discord et Twitch, afin de préparer les utilisateurs à reconnaître et éviter les fausses pages de vérification et les leurres d’ingénierie sociale. Pour anticiper les attaques de ransomware et autres menaces émergentes, quelles que soient leur ampleur et leur sophistication, les organisations peuvent s’appuyer sur la suite complète SOC Prime, renforcée par l’IA, l’automatisation et l’intelligence sur les menaces en temps réel, tout en consolidant leur défense à grande échelle.