Dans la foulée de la réémergence d’une version plus avancée NonEuclid RAT dans le domaine des cybermenaces, une nouvelle itération de malware connue sous le nom de porte dérobée Eagerbee pose une menace croissante pour les organisations au Moyen-Orient, ciblant principalement les Fournisseurs d’Accès à Internet (FAI) et les agences d’État. La version améliorée de la porte dérobée EAGERBEE peut déployer des charges utiles, scanner les systèmes de fichiers et exécuter des shells de commande, affichant une évolution significative de ses capacités offensives.

Détecter les infections par le malware EAGERBEE

En 2024, les cyberattaques ont explosé dans le monde entier, avec des organisations subissant en moyenne 1 308 attaques par semaine. De plus, la variété des variantes de malware et des techniques d’attaque continue de croître, les chercheurs enregistrant une augmentation de 30 % du volume mondial de malware par rapport à 2023. Alors que la surface d’attaque s’étend et que les méthodes d’infiltration deviennent plus sophistiquées, détecter de manière proactive les intrusions potentielles est devenu un défi de plus en plus difficile.

Pour aider les défenseurs cyber à repérer l’intrusion dès les premières étapes, la plateforme SOC Prime pour la défense cyber collective offre la plus grande collection mondiale d’algorithmes de détection des menaces émergentes, soutenue par un ensemble d’outils avancés pour la détection et la traque des menaces.

Appuyez sur le Explorer les détections bouton ci-dessous pour accéder à un ensemble organisé de règles Sigma traitant des infections EAGERBEE. Toutes les règles sont mappées au cadre MITRE ATT&CK et compatibles avec plus de 30 solutions SIEM, EDR, et Data Lake. De plus, les détections sont enrichies de métadonnées détaillées, y compris des CTI références, des chronologies d’attaque, des configurations d’audit et plus encore.

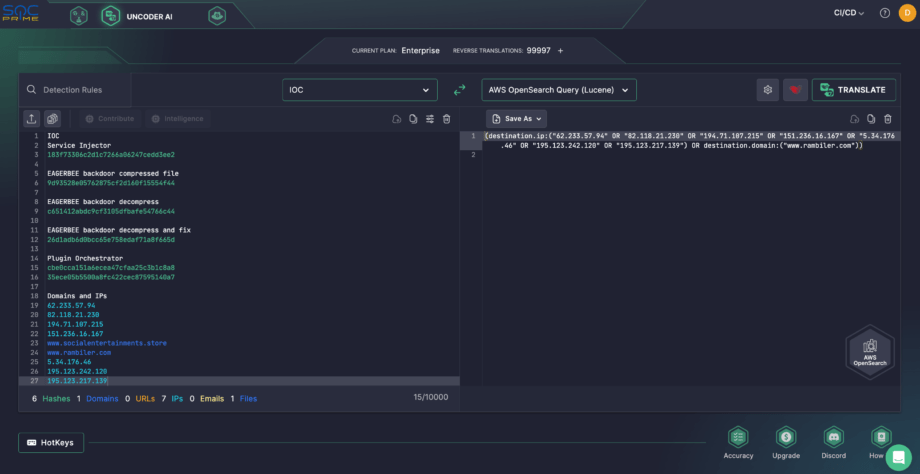

Les ingénieurs en sécurité peuvent également tirer parti de Uncoder AI pour rationaliser l’emballage des IOCs et l’analyse rétrospective des TTPs adverses observés dans les attaques EAGERBEE. Convertissez instantanément les IOCs en requêtes personnalisées compatibles avec divers langages SIEM, EDR et Data Lake.

Analyse du Malware EAGERBEE

Les chercheurs en cybersécurité ont découvert une nouvelle itération du cadre de malware EAGERBEE, qui a été exploité par les attaquants pour cibler les FAI et les organismes gouvernementaux au Moyen-Orient. La dernière version de la porte dérobée EAGERBEE (également connue sous le nom de Thumtais) présente des capacités plus sophistiquées, telles qu’un injecteur de service pour le déploiement de portes dérobées et des plugins pour la livraison de charges utiles, l’accès aux fichiers et le contrôle à distance, ce qui marque une avancée notable.

L’utilisation de la plus récente itération du malware est attribuée avec une confiance moyenne à un groupe de hackers suivi sous le nom de CoughingDown. EAGERBEE a été initialement identifié par Elastic Security Labs, lié à un groupe de cyberespionnage parrainé par l’État connu sous le nom de REF5961. Il a été observé dans des attaques de cyberespionnage contre des agences gouvernementales d’Asie du Sud-Est et lié au collectif de hackers soutenu par la Chine, suivi par Sophos sous le nom de “Crimson Palace.” EAGERBEE a également été déployé dans plusieurs organisations en Asie de l’Est, dont deux ont été compromises par la sinistre vulnérabilité ProxyLogon (CVE-2021-26855) dans les serveurs Exchange. Après la brèche, des webshells malveillants ont été téléchargés et utilisés pour exécuter des commandes sur les serveurs affectés.

Dans la dernière opération offensive militarisant EAGERBEE, une DLL injectrice lance la porte dérobée pour collecter des données système et les exfiltrer vers un serveur distant via une socket TCP. Pourtant, le point d’entrée exact reste flou. Le serveur répond ensuite avec un Orchestrateur de Plugins qui rapporte des données système et gère les processus en cours d’exécution. Il injecte également, décharge et gère des plugins qui exécutent des commandes pour les opérations sur les fichiers, la gestion des processus, les connexions à distance et les services système.

EAGERBEE s’adapte constamment pour renforcer sa furtivité, lui permettant d’échapper aux mesures de sécurité traditionnelles. En embarquant du code malveillant dans des processus légitimes, il maintient ses activités de shell communes sous le radar, rendant la détection plus difficile. L’évolution continue du malware souligne le besoin critique d’une sensibilisation accrue à la cybersécurité et d’une défense proactive. La plateforme SOC Prime pour la défense cyber collective équipe les organisations de multiples secteurs industriels et les chercheurs individuels de solutions de pointe pour surmonter les menaces cyber, y compris les variantes émergentes de malware et l’augmentation élevée des attaques APT.