Les cyberattaques basées sur l’IA remodèlent rapidement le paysage des menaces pour les entreprises, introduisant un nouveau niveau de sophistication et de risque. Les cybercriminels utilisent de plus en plus l’intelligence artificielle pour alimenter les attaques à motivation financière, avec des cybermenaces telles que FunLocker les ransomwares et Koske les logiciels malveillants comme exemples les plus récents.

Dans une découverte récente, l’équipe de détection et de réponse de Microsoft (DART) a identifié une porte dérobée très avancée qui utilise l’API OpenAI Assistants d’une manière complètement nouvelle—comme canal de communication de commande et de contrôle (C2). Cette méthode permet aux attaquants de gérer et de coordonner discrètement les opérations malveillantes au sein des systèmes infectés, évitant ainsi les défenses de sécurité traditionnelles. Cette découverte met en évidence l’utilisation de l’IA dans la cybercriminalité, soulignant la nécessité pour les entreprises de rester vigilantes et d’adapter leurs stratégies de sécurité.

Détecter les attaques de la porte dérobée SesameOp

Les organisations entrent dans une nouvelle ère de risque cybernétique alors que les attaquants exploitent de plus en plus l’intelligence artificielle pour cibler les systèmes d’entreprises critiques. L’IA générative ne crée pas seulement de nouvelles vulnérabilités mais permet également des méthodes d’attaque plus sophistiquées et adaptatives. Le rapport Splunk State of Security 2025 révèle que les dirigeants de la sécurité anticipent que les acteurs malveillants utiliseront l’IA générative pour rendre les attaques plus efficaces (32 %), augmenter leur fréquence (28 %), inventer des techniques d’attaque entièrement nouvelles (23 %) et mener des reconnaissances détaillées (17 %). Ces tendances soulignent l’urgence pour les organisations de repenser les stratégies de cybersécurité et d’adopter des défenses plus intelligentes et proactives contre les menaces alimentées par l’IA.

Inscrivez-vous sur la plateforme SOC Prime pour bénéficier des capacités défensives de l’IA et détecter les attaques de la porte dérobée SesameOp dès les premiers stades de développement. La plateforme fournit des renseignements sur les menaces en temps opportun et un contenu de détection exploitable, soutenu par une suite de produits complète pour la défense cybernétique en temps réel. Cliquez Explorer les détections ci-dessous pour accéder aux règles de détection traitant spécifiquement de l’activité des logiciels malveillants SesameOp, ou utilisez le tag “SesameOp” dans le Marketplace de détection des menaces.

Toutes les détections sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake et sont mappées sur le cadre MITRE ATT&CK®. De plus, chaque règle est enrichie de métadonnées détaillées, y compris des références de renseignement sur les menaces, des chronologies d’attaques, des recommandations de triage et plus.

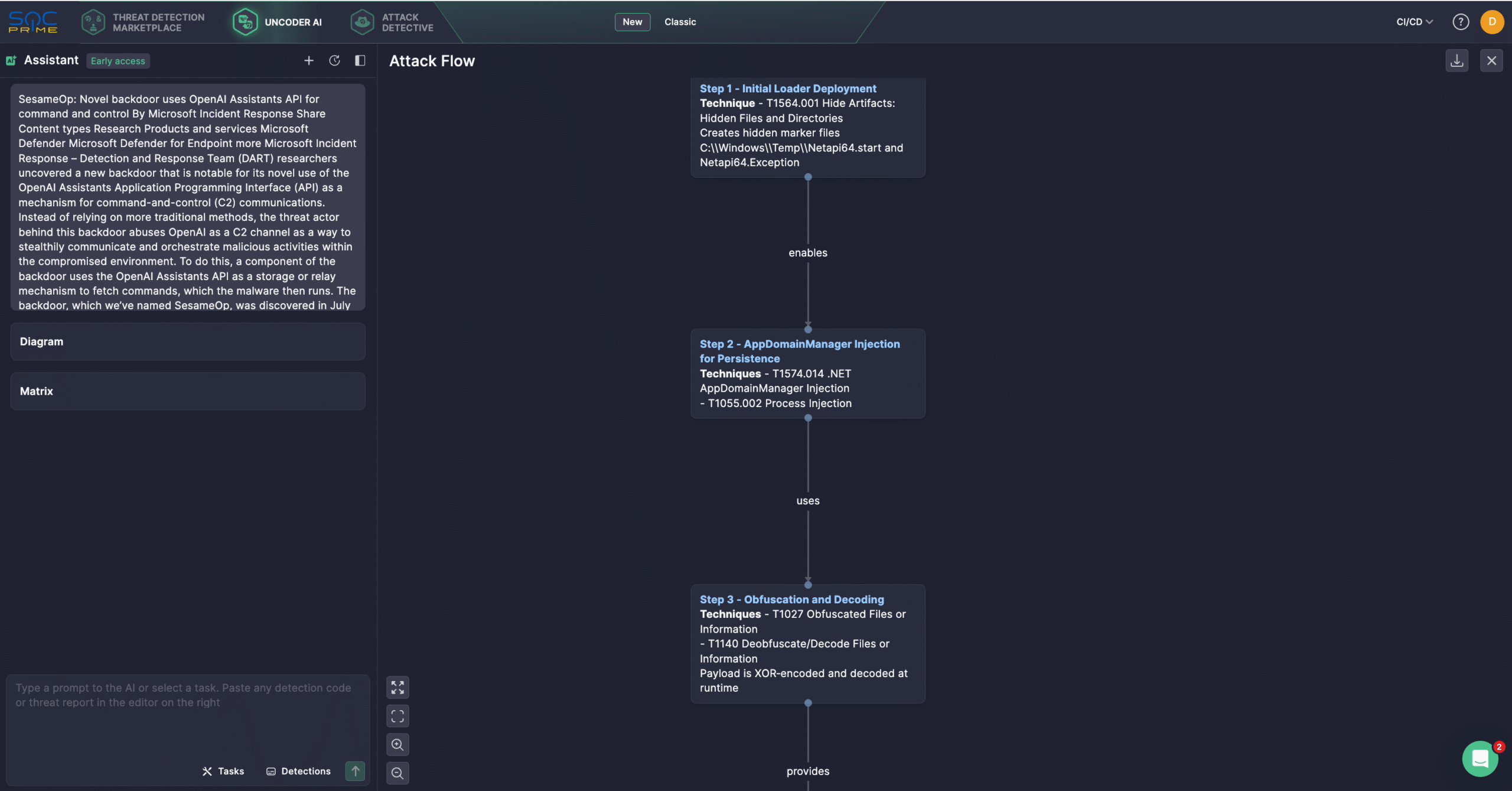

Les ingénieurs en sécurité peuvent également tirer parti de Uncoder AI, un IDE et co-pilote pour l’ingénierie de la détection. Avec Uncoder, les défenseurs peuvent instantanément convertir des IOC en requêtes de chasse personnalisées, créer du code de détection à partir de rapports de menaces bruts, générer des diagrammes de flux d’attaques, activer la prédiction des étiquettes ATT&CK, tirer parti de l’optimisation des requêtes pilotée par l’IA et traduire le contenu de détection sur plusieurs plateformes. Par exemple, les professionnels de la sécurité peuvent utiliser les détails de la recherche de DART de Microsoft pour générer un diagramme de flux d’attaques en quelques clics.

Analyse des attaques de logiciels malveillants SesameOp

Les chercheurs de Microsoft ont récemment identifié une nouvelle porte dérobée nommée SesameOp, distinguée par son utilisation innovante de l’API OpenAI Assistants pour les opérations C2. Contrairement aux méthodes conventionnelles, les adversaires ont utilisé l’API OpenAI comme canal de communication clandestin pour émettre et gérer des commandes au sein d’environnements compromis. Un composant du logiciel malveillant utilisait l’API comme mécanisme de relais pour récupérer des instructions et les exécuter sur les systèmes infectés. L’API OpenAI Assistants, utilisée par la porte dérobée pour les opérations C2, permet aux développeurs d’intégrer des agents alimentés par l’IA dans des applications et des flux de travail.

Découverte en juillet 2025 lors d’une enquête de Microsoft sur une intrusion de longue durée, SesameOp a été trouvé dans un réseau où les attaquants avaient maintenu une persistance pendant plusieurs mois. L’analyse a révélé une structure complexe de shells web internes liés à des processus malveillants persistants intégrés dans des utilitaires Microsoft Visual Studio compromis via l’injection d’ .NET AppDomainManager , une tactique connue d’évasion des défenses.

Des recherches supplémentaires sur des utilitaires Visual Studio similaires altérés ont dévoilé des composants supplémentaires conçus pour soutenir la communication avec le réseau de shells web internes. L’un de ces composants a été identifié comme étant le nouveau logiciel malveillant SesameOp. SesameOp est une porte dérobée personnalisée construite pour une persistance à long terme, permettant aux attaquants de contrôler furtivement les systèmes compromis, suggérant que l’objectif principal de l’opération était l’espionnage prolongé.

La chaîne d’infection comprend un chargeur (Netapi64.dll) et une porte dérobée .NET (OpenAIAgent.Netapi64) qui utilise l’API OpenAI Assistants comme son canal C2. La DLL, fortement obscurcie avec Eazfuscator.NET, est conçue pour la furtivité, la persistance et la communication chiffrée. À l’exécution, Netapi64.dll est injecté dans le processus hôte via .NET AppDomainManager injection, déclenchée par un fichier .config spécialement conçu et intégré avec l’exécutable hôte.

OpenAIAgent.Netapi64 contient la fonctionnalité principale de la porte dérobée. Malgré son nom, il n’utilise pas les SDK OpenAI ni n’exécute de modèles localement ; il interroge plutôt l’API OpenAI Assistants pour récupérer des commandes compressées et chiffrées, les déchiffre et les exécute sur l’hôte, puis renvoie les résultats sous forme de messages API. La compression et le chiffrement sont utilisés pour garder à l’abri des radars tant les charges utiles entrantes que les réponses sortantes.

Les messages malveillants utilisent trois types de descriptions : SLEEP (pause du fil), Payload (extraire les instructions du message et les exécuter dans un fil séparé), et Result (renvoyer le résultat de l’exécution à OpenAI avec la description réglée sur « Résultat »). Bien que l’identité des adversaires liés à la campagne offensive reste inconnue, le cas souligne l’utilisation continue de services légitimes pour masquer des activités malveillantes. Pour sensibiliser, Microsoft a partagé ses découvertes avec OpenAI, qui a désactivé la clé et le compte API suspectés. OpenAI prévoit de déprécier cette API en août 2026, la remplaçant par la nouvelle API de Réponses.

Comme mesures d’atténuation potentielles pour prévenir les attaques de la porte dérobée SesameOp, le fournisseur recommande d’auditer régulièrement les pare-feux et les journaux de serveurs web, de sécuriser tous les systèmes exposés à Internet, et d’utiliser des protections des terminaux et du réseau pour bloquer les communications C2. Il est essentiel de s’assurer que la protection contre le sabotage et la protection en temps réel sont activées dans Microsoft Defender, d’exécuter une détection des terminaux en mode bloc, et de configurer une enquête et une remédiation automatisées pour rapidement adresser la menace potentielle. De plus, les équipes devraient activer la protection en nuage et bloquer les applications potentiellement indésirables pour réduire le risque posé par les attaques évolutives. L’utilisation croissante d’attaques cybernétiques employant des méthodes innovantes et la technologie de l’IA exige des défenseurs une vigilance accrue pour devancer les adversaires.

L’apparition de SesameOp, une porte dérobée exploitant de manière unique l’API OpenAI comme un canal C2 pour coordonner secrètement des activités malveillantes, reflète la tendance à utiliser des tactiques de plus en plus sophistiquées par les acteurs de la menace. En s’appuyant sur le plateforme d’intelligence de détection native à l’IA pour les équipes SOC, qui fournit une intelligence de détection en temps réel et multiplateforme pour anticiper, détecter, valider et répondre aux cybermenaces plus rapidement et plus efficacement, les organisations mondiales peuvent bâtir un écosystème de cybersécurité résilient et anticiper les attaques qui comptent le plus.