Chez SOC Prime, nous sommes captivés par la mission de tirer le maximum de valeur de chaque outil de sécurité et de permettre une protection efficace contre les menaces émergentes.

En août 2020, le projet SIGMA a adopté le backend Sysmon de SOC Prime. Le backend génère des règles Sysmon à ajouter à une configuration Sysmon, ce qui est révolutionnaire pour quiconque utilise le filtrage de base « inclure » pour Sysmon.

Événements Sysmon

Le journal d’événements Microsoft-Windows-Sysmon/Operational contient tous les événements générés par Sysmon. La sélection des événements (générés par les produits de sécurité reposant sur EventLog) aide à aligner la surveillance globale des événements et facilite l’analyse de chacun séparément.

L’utilisation efficace de Sysmon comme outil de détection repose à la fois sur un schéma de configuration XML efficace et structuré. Vous pouvez configurer votre instance Sysmon via son fichier de configuration XML. Notez que les opérations logiques que vous appliquez aux champs peuvent varier en fonction des différentes versions du schéma.

Vous pouvez vérifier les types d’événements pris en charge par la version actuelle de Sysmon ici.

Règles Sysmon

Avec les règles Sysmon, vous pouvez configurer le filtrage de la manière suivante :

- Filtres EventType

- Filtres EvenType organisés en utilisant des groupes de règles

- Filtres EventType organisés en ensembles de règles dans les groupes de règles

Vous pouvez implémenter jusqu’à 2 instances de chaque type d’événement – 1 « inclure » et 1 « exclure » pour l’ensemble de la configuration, la relation par défaut entre les filtres est ET. Si les filtres correspondent, ils sont inclus et placés dans le journal des événements en utilisant la logique ET.

Groupes de règles Sysmon

L’élément RuleGroup offre l’opportunité de recueillir des événements d’action plus détaillés. En créant plusieurs éléments de règle avec plusieurs filtres, il est possible de construire des règles de logique complexe.

Un RuleGroup a des options de nom et de groupRelation :

- Puisqu’il n’y a pas de champ dédié pour un nom de RuleGroup dans le schéma d’événements, la valeur du nom est affichée sous le champ RuleName

- Pour configurer la logique du RuleGroup, vous pouvez appliquer le groupRelation « et » ou « ou »

De plus, vous devez vous rappeler qu’il est impossible d’établir un RuleGroup réellement exploitable avec seulement quelques éléments du même type de filtre (par exemple, Inclure-Inclure). Pour le type de filtre « Inclure », il doit y avoir un filtre « Exclure » attaché au RuleGroup en utilisant le groupRelation ET.

Pour mettre à jour votre configuration existante avec la règle Sysmon depuis le Threat Detection Marketplace de SOC Prime :

- Exécutez avec les droits administrateur : sysmon.exe -c sysmonconfig.xml

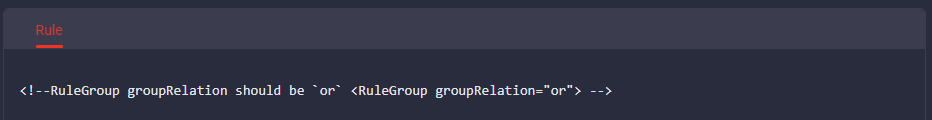

- Vérifiez la valeur groupRelation du RuleGroup dans l’instruction incluse dans la règle Sysmon :

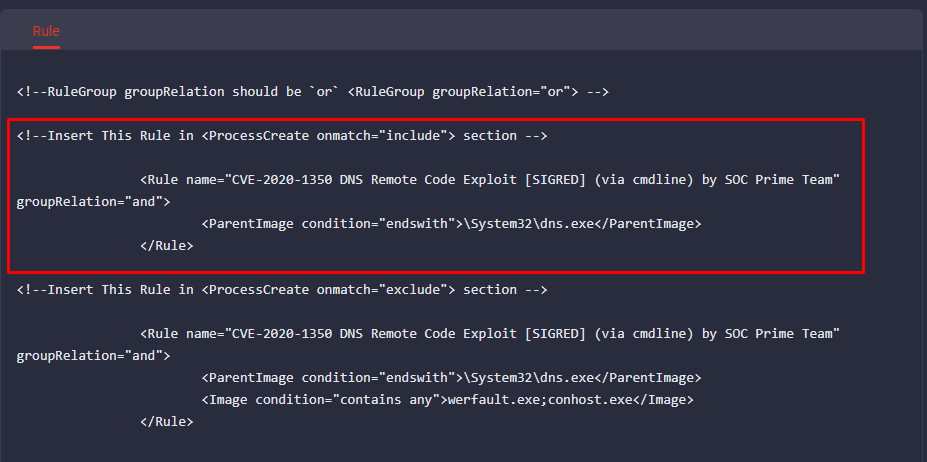

3. Suivez les instructions supplémentaires et insérez la valeur du filtre « inclure » dans la section appropriée du RuleGroup :

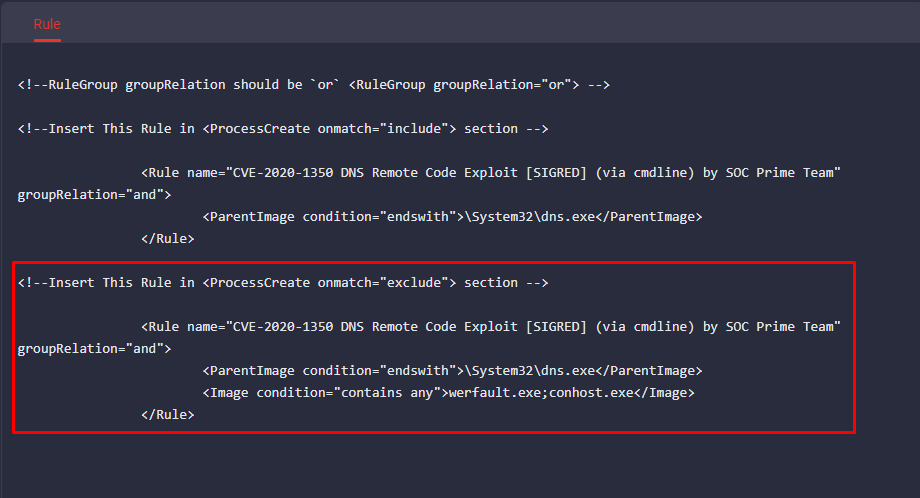

4. Insérez la valeur du filtre « exclure » dans la section appropriée du RuleGroup :

Les événements déclenchés par une certaine règle ont la valeur RuleName ajoutée, afin que vous puissiez facilement explorer les détails de l’événement déclenché.

Contenu de détection pour Sysmon

Pour obtenir tout le contenu applicable à Sysmon, rendez-vous sur le panneau de recherche de contenu du Threat Detection Marketplace et choisissez Sysmon dans la barre de plateforme.

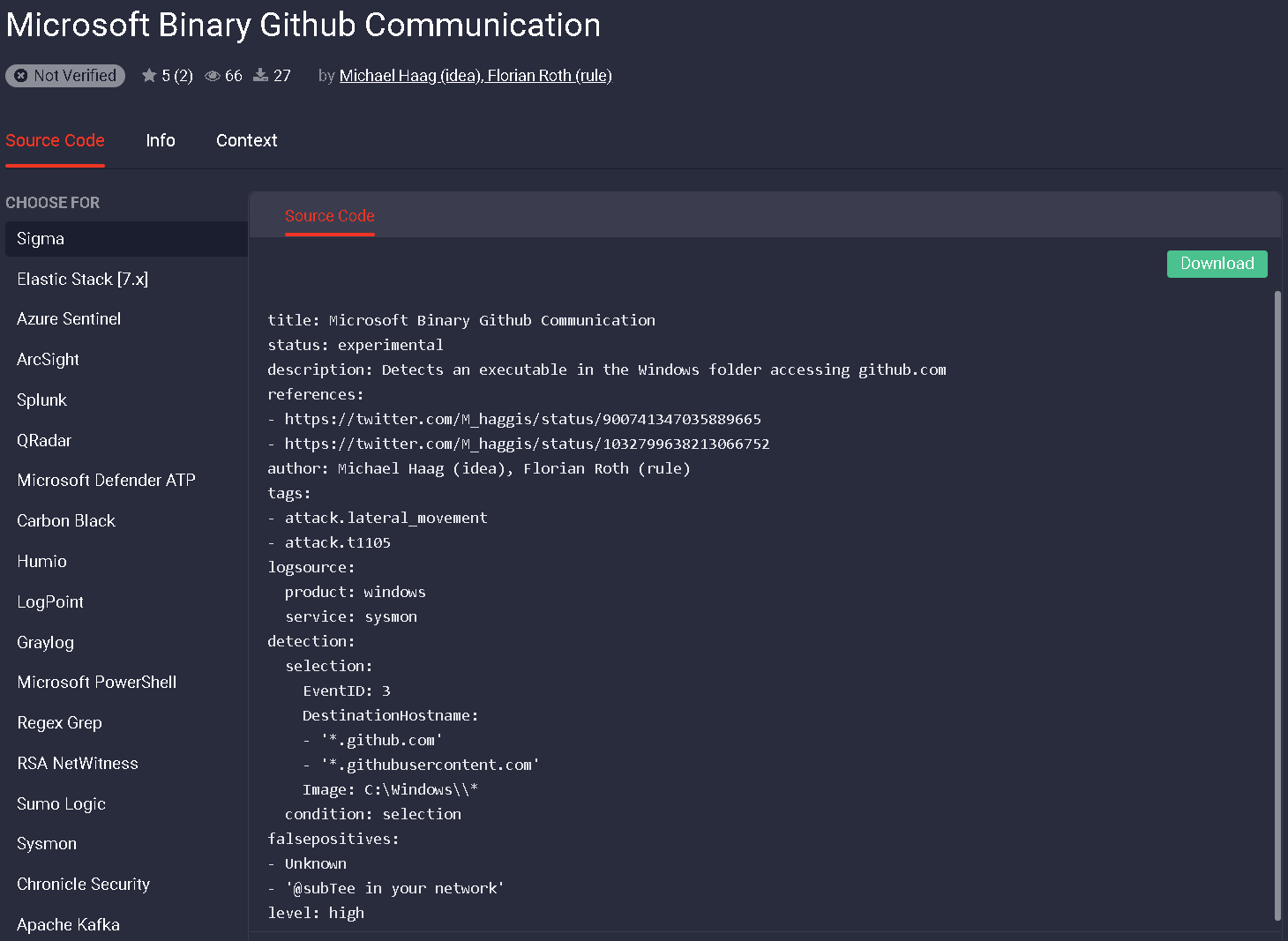

Prenons, par exemple, la règle SIGMA « Microsoft Binary Github Communication » de Michael Hag et Florian Roth. Cette règle recherche toute connexion réseau à github.com depuis des binaires dans C:Windows (et tous les sous-répertoires).

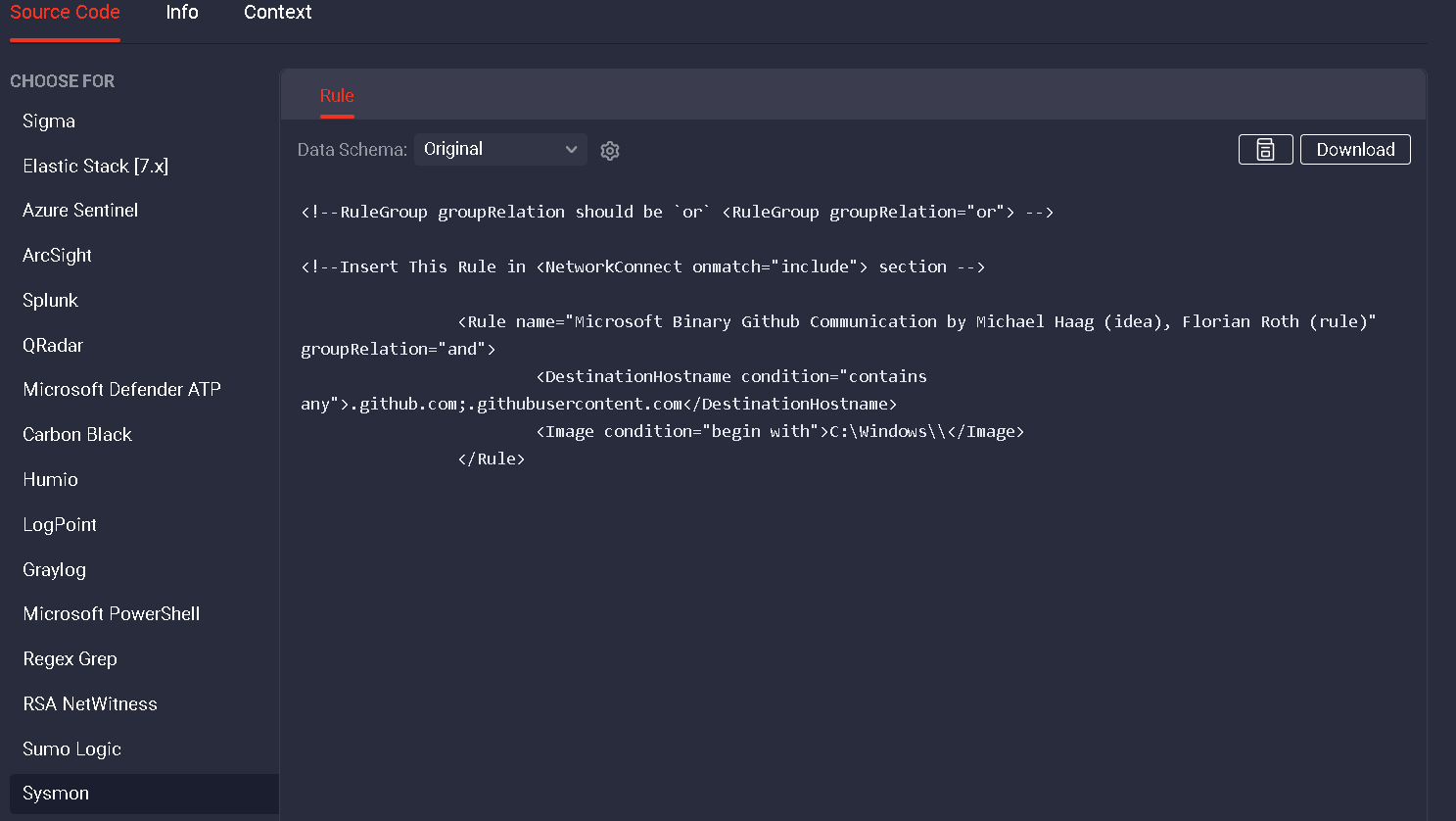

En veillant à ce que cette activité soit capturée par notre filtre sysmon basé sur « inclure », nous pouvons utiliser la traduction générée par le Threat Detection Marketplace en sélectionnant « sysmon ». Comme le montre l’exemple ci-dessous, le backend génère un filtre Sysmon basé sur « inclure » pour la règle Sigma.

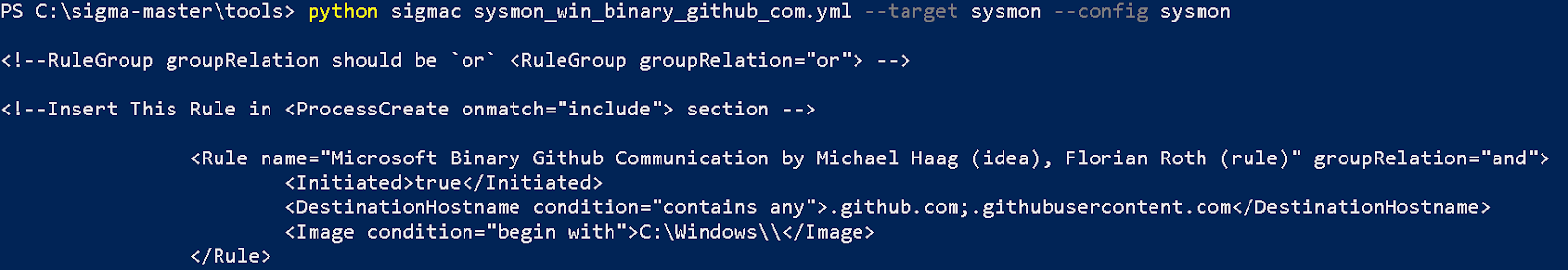

Alternativement, on peut également utiliser le programme python SIGMAC du dépôt SIGMA pour générer la configuration sysmon. Il suffit de définir SIGMAC –config et –target sur « sysmon » :

![]()

Remarque : actuellement, sysmon donne la priorité aux filtres « exclure ». Ainsi, vous ne pouvez pas, par exemple, exclure tout dans C:windowssystem32 et « inclure » sélectivement des binaires intéressants (comme rundll32.exe). Par conséquent, il est possible que votre configuration sysmon puisse contenir une exclusion qui entraîne l’échec de certaines règles « inclure » connexes (aucun événement n’est généré même si l’Inclure correspond).

Abonnez-vous au Threat Detection Marketplace pour accéder à plus de 90,000 règles de détection et de réponse, parseurs, requêtes de recherche, et autres contenus mappés aux cadres CVE et MITRE ATT&CK®. Voulez-vous créer votre propre contenu de détection ? Rejoignez notre programme de chasse aux menaces et contribuez aux initiatives mondiales de chasse aux menaces.