Après des rapports d’exploitation active de CVE-2025-61882, une faille dans Oracle E-Business Suite exploitée lors des récentes attaques de vol de données Cl0p, un autre problème critique a émergé dans le logiciel Fortra GoAnywhere. La nouvelle vulnérabilité révélée, suivie sous le nom de CVE-2025-10035, permet l’injection de commande sans authentification et RCE a déjà été utilisée par le groupe de menace Storm-1175 pour déployer le ransomware Medusa.

Détecter les tentatives d’exploitation de CVE-2025-10035 liées à Storm-1175

Avec plus de 35 000 nouvelles vulnérabilités enregistrées par le NIST en 2025, les équipes de cybersécurité font face à une course intense contre la montre. Alors que l’exploitation des vulnérabilités continue de dominer en tant que principal vecteur d’attaque et que les menaces deviennent de plus en plus avancées, la détection proactive est d’une importance capitale pour suivre le rythme des attaquants.

Inscrivez-vous maintenant à la plateforme SOC Prime pour accéder à une vaste collection de contenu de détection sélectionné et d’intelligence sur les menaces basée sur l’IA, aidant votre équipe à surpasser les campagnes offensives sophistiquées qui tirent parti des exploits de vulnérabilités pour compromettre les systèmes. L’équipe de SOC Prime a récemment publié une nouvelle règle Sigma traitant des dernières tentatives d’exploitation de CVE-2025-10035 liées à l’activité de l’adversaire Storm-1175.

Cette règle Sigma est alignée avec le cadre MITRE ATT&CK®, traitant de la tactique d’accès initial et de la technique d’exploitation d’application accessible au public (T1190). La règle peut être utilisée sur plus de 30 plates-formes SIEM, EDR, et Data Lake pour accélérer les procédures d’ingénierie de détection à travers plusieurs environnements.

Pour accéder au stack de détection complet traitant de cette menace et aider votre organisation à réduire le risque d’exposition, cliquez sur le Explorer les détections bouton :

Pour une gamme plus large de contenu SOC pour la détection des exploits de vulnérabilités, les ingénieurs en sécurité peuvent également appliquer le tag “CVE”.

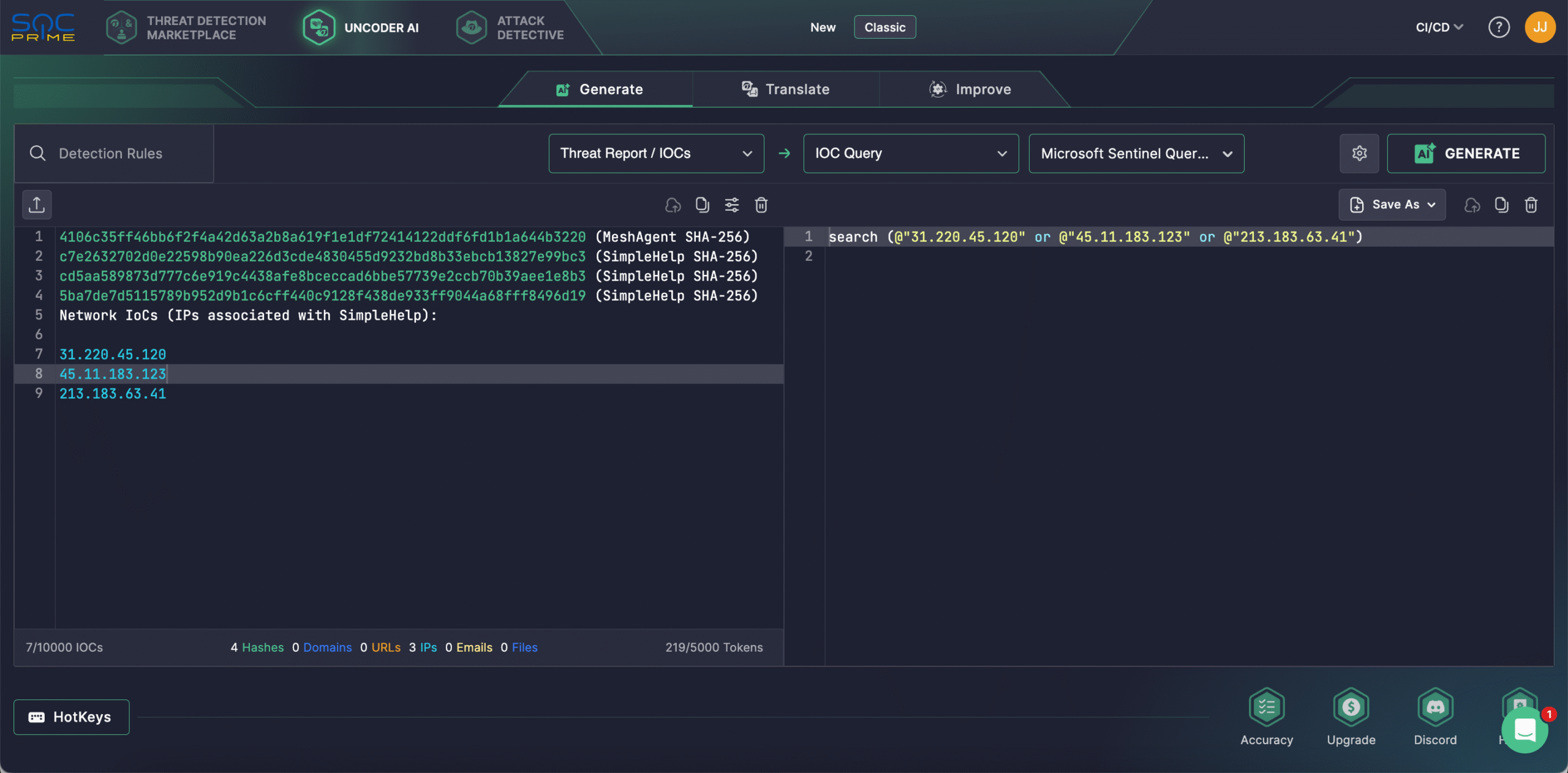

Les ingénieurs en sécurité peuvent également tirer parti de Uncoder AI, un IDE et co-pilote pour l’ingénierie de détection. Avec Uncoder, les défenseurs peuvent instantanément convertir les IOC en requêtes de chasse personnalisées, créer du code de détection à partir de rapports de menaces bruts, générer des diagrammes de flux d’attaque, activer la prédiction des tags ATT&CK, tirer parti de l’optimisation des requêtes pilotée par l’IA et traduire le contenu de détection sur plusieurs plates-formes. Par exemple, les cyberdéfenseurs peuvent instantanément convertir les IOC du dernier rapport de l’équipe Microsoft Threat Intelligence en requêtes IOC personnalisées prêtes à être exécutées dans l’environnement SIEM ou EDR choisi.

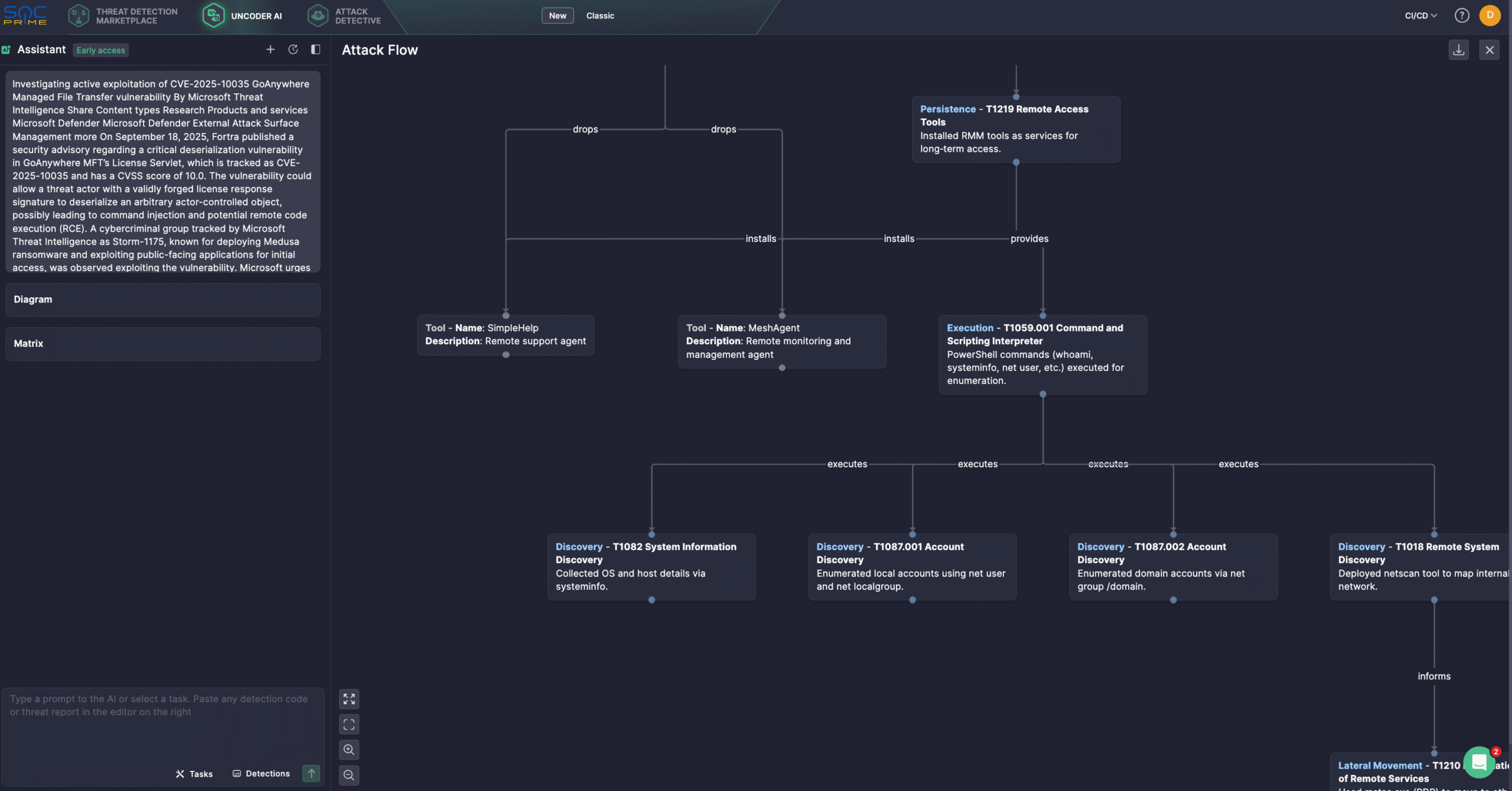

Alternativement, les professionnels de la sécurité peuvent utiliser le nouveau mode Uncoder AI, amélioré avec la fonctionnalité Chat Bot et le support des outils MCP, pour générer un diagramme de flux d’attaque en quelques clics.

Analyse de CVE-2025-10035

Le 18 septembre 2025, Fortra a publié un avis de sécurité détaillant une vulnérabilité critique dans le GoAnywhere Managed File Transfer (MFT) License Servlet, suivie sous le nom de CVE-2025-10035 avec le score CVSS le plus élevé de 10.0. La faille permet à un attaquant de créer une signature de réponse de licence forgée, permettant la désérialisation d’objets arbitraires contrôlés par l’attaquant qui pourrait conduire à une injection de commande et potentiellement à une RCE.

rapport de l’équipe Microsoft Threat Intelligence a attribué l’exploitation active de cette vulnérabilité au groupe Storm-1175, connu pour déployer le ransomware Medusa et exploiter les applications accessibles au public pour un accès initial. La vulnérabilité affecte les versions du logiciel jusqu’à la 7.8.3, où les attaquants peuvent contourner la vérification de la signature en manipulant le mécanisme de réponse de licence.

Les chercheurs ont observé une activité d’exploitation dans de nombreuses organisations, les premiers incidents liés remontant au 11 septembre 2025. La chaîne d’attaque à plusieurs étapes de Storm-1175 a commencé par l’exploitation de la faille zero-day pour un accès initial, suivie de la persistance via les outils RMM à distance SimpleHelp et MeshAgent déposés sous le processus GoAnywhere MFT. Les attaquants ont également créé des web shells .jsp dans les répertoires MFT à côté de ces charges utiles RMM.

L’activité suivante comprenait la reconnaissance des utilisateurs et du système, le scan réseau avec netscan, et le mouvement latéral via mstsc.exe. Pour le C2, les adversaires ont utilisé les outils RMM déployés et ont établi des tunnels Cloudflare pour des communications chiffrées. Lors de l’étape d’exfiltration, Rclone a été exécuté pour extraire des données, avec au moins un cas confirmé de déploiement de ransomware Medusa.

Une exploitation réussie pourrait permettre à des attaquants non authentifiés, s’ils sont capables de créer ou d’intercepter des réponses de licence valides, d’atteindre l’injection de commande et la RCE sur les systèmes vulnérables, rendant ce problème extrêmement dangereux pour les instances GoAnywhere exposées à Internet. Une fois compromis, les attaquants peuvent réaliser une découverte système et utilisateur, maintenir la persistance et déployer des outils supplémentaires pour le mouvement latéral et les charges utiles de ransomware.

Les mesures de mitigation potentielles pour CVE-2025-10035 afin de minimiser les risques d’exploitation comprennent l’application immédiate des correctifs suivant les recommandations de Fortra. Cependant, la mise à niveau n’adresse pas l’activité d’exploitation antérieure, et une révision du système impacté peut être nécessaire. Cela inclut l’audit des mécanismes de vérification des licences et la surveillance étroite des environnements GoAnywhere pour une activité inhabituelle afin de réduire l’exposition à la menace.

La menace croissante de l’exploitation de CVE-2025-10035, couplée au temps d’avance des attaquants durant plusieurs mois et au déploiement confirmé de ransomware, souligne le besoin urgent d’une vigilance accrue en cybersécurité et de mesures de défense proactives. SOC Prime propose une suite complète de produits soutenue par l’IA, des capacités automatisées et une intelligence sur les menaces en temps réel, équipant les défenseurs de technologies de pointe pour prévenir les cyberattaques à leurs stades les plus précoces tout en optimisant les coûts opérationnels et en améliorant l’évolutivité.