Au premier trimestre 2024, les défenseurs ont découvert des cyberattaques destructrices contre les systèmes technologiques de l’information et de la communication (TIC) d’environ 20 organisations dans le secteur des infrastructures critiques à travers 10 régions de l’Ukraine. Le CERT-UA observe cette activité suivie comme un groupe de menaces distinct, UAC-0133, qui, avec un haut niveau de confiance, est lié à un groupe de cyber-espionnage parrainé par l’État, affilié à la Russie, UAC-0002 également connu sous le nom de Sandworm ou APT44.

Détecter les attaques UAC-0212 liées au sous-groupe APT Sandworm

La recrudescence croissante des campagnes offensives ciblant l’Ukraine et ses alliés continue de façonner le paysage en constante évolution des menaces cybernétiques, les hackers soutenus par l’État russe utilisant fréquemment l’Ukraine comme un terrain d’essai pour affiner leurs tactiques avant de les lancer à l’échelle mondiale.

La plateforme SOC Prime pour la défense cybernétique collective équipe les professionnels de la sécurité avec un ensemble d’algorithmes de détection sélectionnés pour résister de manière proactive aux attaques UAC-0212 alias Sandworm ou APT44 contre l’infrastructure critique de l’Ukraine et potentiellement des menaces pour les organisations dans d’autres pays selon le dernier alerte CERT-UA#13702 alerte. Cliquez sur le Explorer les Détections bouton pour explorer en profondeur les listes de règles Sigma pertinentes, enrichies de CTI exploitables et de métadonnées complètes, y compris des chronologies d’attaques, des taux de faux positifs, et des suggestions de configuration d’audit. Toutes les détections sont également entièrement compatibles avec les technologies SIEM, EDR et Data Lake de premier ordre pour faciliter la détection des menaces multi-plateformes.

Pour plus de contenu de détection contre l’activité malveillante associée au groupe de cyber-espionnage notoire lié à la Russie, connu sous divers pseudonymes et identifiants, appliquez les balises suivantes («UAC-0002,” “UAC-0133,” “Sandworm,” “APT44,” or “Seashell Blizzard”) pour affiner votre recherche sur la plateforme SOC Prime.

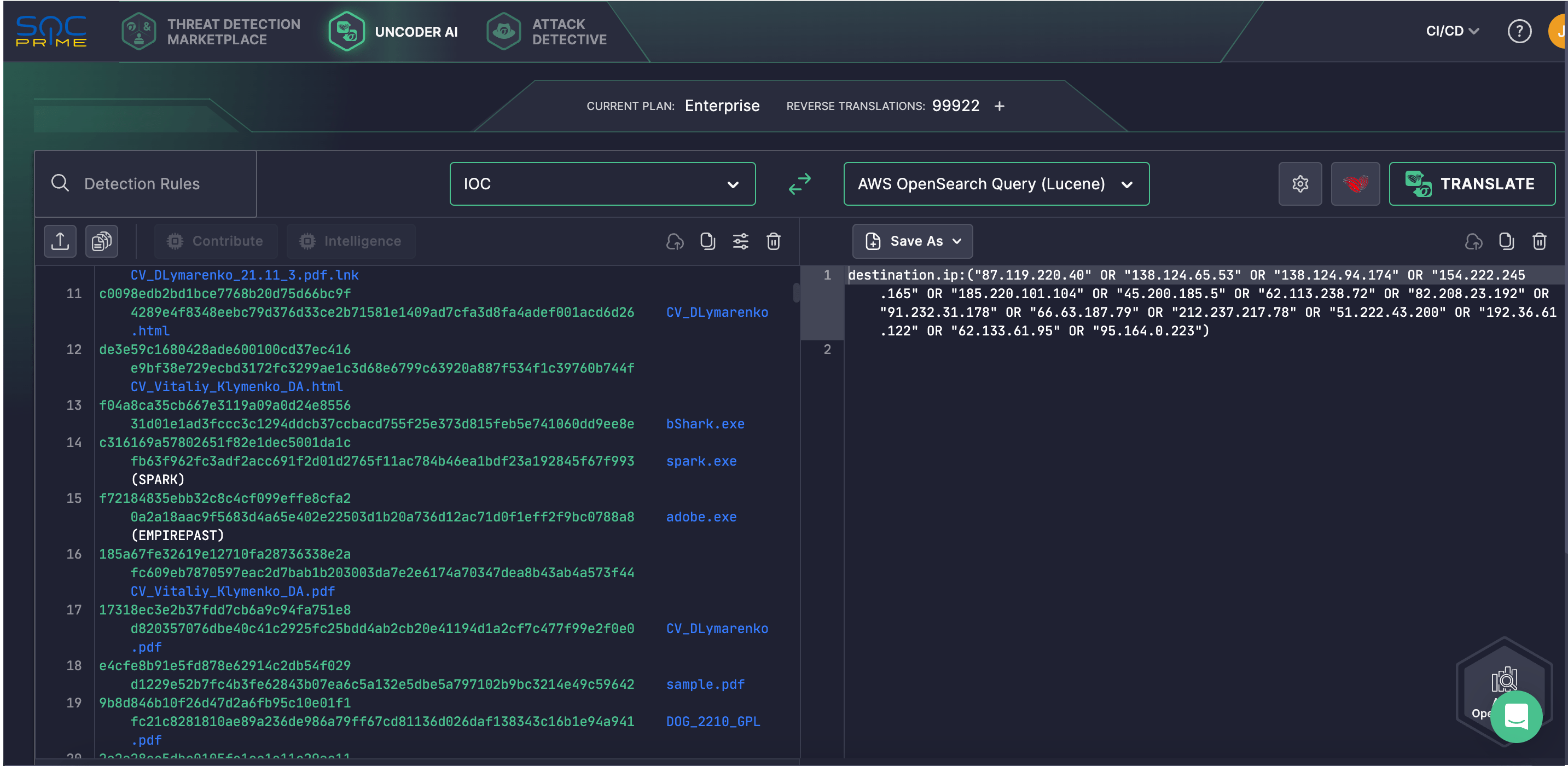

Les organisations peuvent également minimiser les risques d’intrusions en recherchant les menaces liées à UAC-0212 avec des requêtes optimisées pour la performance convertibles à partir des IOCs pertinents de la dernière alerte CERT-UA via Uncoder AI.

Analyse des Attaques UAC-0212 : Activité Liée à Sandworm APT

Le 23 février 2025, à la veille du troisième anniversaire de l’invasion à grande échelle de l’Ukraine par la Russie, les chercheurs du CERT-UA ont publié une nouvelle alerte CERT-UA#13702 avertissant les cyber défenseurs des risques croissants d’intrusions liées au groupe UAC-0212. Selon l’enquête, début 2024, les adversaires prévoyaient de lancer des cyberattaques destructrices contre les systèmes technologiques de l’information et de la communication d’environ 20 organisations ukrainiennes dans les secteurs de l’énergie, de l’eau et de l’approvisionnement en chaleur à travers plusieurs régions. Pour suivre cette activité, les chercheurs ont identifié un groupe de menaces dédié, UAC-0133, qui est très probablement lié au collectif de hackers notoire affilié au GRU de la Russie, connu sous le nom de (Sandworm, APT44, UAC-0002, ou Seashell Blizzard). À la mi-printemps 2024, le CERT-UA a émis l’alerte correspondante révélant des preuves d’un sabotage cybernétique planifié visant à perturber les systèmes TIC des organisations d’infrastructures critiques à travers l’Ukraine.

Depuis la seconde moitié de 2024, les adversaires ont expérimenté un ensemble différent de TTPs, y compris des documents PDF contenant des liens envoyés aux victimes. Cliquer sur le lien, combiné à l’exploitation de la CVE-2024-38213, déclenchait le téléchargement d’un fichier LNK (avec une extension “pdf.lnk”) sur le système compromis. L’exécution du fichier lançait une commande PowerShell, qui non seulement téléchargeait et affichait un document leurre mais également récupérait, assurait la persistance (via la clé de registre Run), et exécutait des fichiers EXE/DLL.

Parmi les outils offensifs, le groupe UAC-0212 profite de SECONDBEST / EMPIREPAST, du malware SPARK, et de CROOKBAG, un chargeur basé sur GoLang. De plus, dans plusieurs cas, les attaquants ont utilisé RSYNC pour permettre une exfiltration prolongée de documents.

Basé sur l’analyse de multiples campagnes interconnectées menées entre mi-été 2024 et février 2025, le sous-groupe APT Sandworm a étendu son activité au-delà de l’Ukraine. Par exemple, les adversaires ont lancé des attaques ciblées contre des entreprises fournisseurs en Serbie et en Tchéquie, avec une portée géographique plus large dans l’ensemble. Notamment, en août 2024 seulement, UAC-0212 a compromis au moins une douzaine d’entreprises logistiques ukrainiennes. Entre janvier 2025 et le 20 février 2025, les adversaires ont mené des opérations malveillantes contre des entreprises ukrainiennes spécialisées dans la conception et la fabrication d’équipements pour le séchage, le transport et le stockage de céréales, ainsi que des campagnes offensives contre plus de 25 entreprises ukrainiennes engagées dans le développement de systèmes de contrôle de processus automatisés et de services d’installation électrique.

Au stade initial de l’attaque, les adversaires se font passer pour des clients potentiels, engagés dans une correspondance par e-mail avec la victime, et s’efforcent de les convaincre d’ouvrir un fichier PDF malveillant déguisé en « documentation technique. » Cette activité suivie comme UAC-0212, qui est considérée comme un sous-groupe de UAC-0002, indique une intention claire d’infiltrer les réseaux des fournisseurs de services. L’objectif ultime est d’exploiter les données acquises pour compromettre les systèmes TIC des infrastructures critiques et des entreprises de services essentiels.

Les défenseurs notifient les organisations des risques complexes derrière les intrusions du groupe puisque, dans seulement quelques heures après le compromis initial, les attaquants se déplacent latéralement à travers le réseau et établissent une persistance sur des serveurs vulnérables, des équipements réseau actifs, ou des postes de travail automatisés des utilisateurs.

Contexte ATT&CK® de MITRE

Le recours à MITRE ATT&CK fournit une visibilité granulaire sur le contexte des opérations offensives attribuées à UAC-0212. Découvrez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées traitant des tactiques, techniques, et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Initialization Scripts (T1037) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Modify Registry (T1112) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Indirect Command Execution (T1202) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Servicer (T1567) |