Juste après que Microsoft a divulgué une vulnérabilité zero-day activement exploitée dans Office (CVE-2026-21509) le 26 janvier 2026, le CERT-UA a signalé que UAC-0001 (APT28) exploitait cette vulnérabilité dans la nature. L’acteur menaçant soutenu par la Russie a ciblé des organisations en Ukraine et dans l’UE avec des documents Office malveillants, et les métadonnées montrent qu’un échantillon a été créé le 27 janvier à 07:43 UTC, illustrant la rapide armement de CVE-2026-21509.

Détecter l’activité de UAC-0001 alias APT28 basée sur l’alerte CERT-UA#19542

APT28 (UAC-0001) a un long passé de conduite d’opérations cyber alignées avec les intérêts de l’État russe, avec un focus persistant sur l’Ukraine et ses alliés partenaires. L’Ukraine sert fréquemment de terrain d’essai initial pour des tactiques, techniques et procédures nouvellement développées qui sont ensuite étendues à des cibles internationales plus larges.

La dernière campagne de UAC-0001 sous les projecteurs suit le même schéma. Selon CERT-UA#19542, UAC-0001 a ciblé les organismes étatiques ukrainiens avec des documents Office malveillants exploitant CVE-2026-21509 pour déployer le framework COVENANT. Le même modèle d’attaque a été observé plus tard contre des organisations de l’UE, démontrant une rapide expansion opérationnelle au-delà de l’Ukraine.

Inscrivez-vous à la SOC Prime Platform pour défendre de manière proactive votre organisation contre les attaques de UAC-0001 (APT28) exploitant CVE-2026-21509. Il suffit d’appuyer sur Explorer les détections ci-dessous et accéder à un ensemble de règles de détection pertinentes, enrichies avec AI-native CTI, mappées au cadre MITRE ATT&CK®, et compatibles avec une large gamme de technologies SIEM, EDR et Data Lake.

Les experts en sécurité peuvent également utiliser le tag “CERT-UA#19542” basé sur l’identifiant d’alerte CERT-UA pertinent pour rechercher directement l’ensemble de détection et suivre tout changement de contenu. Pour plus de règles pour détecter les attaques liées à l’activité de l’adversaire UAC-0001, les équipes de sécurité peuvent rechercher dans la bibliothèque Marketplace de détection des menaces en utilisant les tags « UAC-0001 » ou “APT28” en fonction de l’identifiant du groupe, ainsi que le tag « CVE-2026-21509 » traitant de l’exploitation zero-day de Microsoft Office.

De plus, les utilisateurs peuvent se référer à un élément dédié Menaces Actives sur les dernières attaques de UAC-0001 (APT28) pour accéder au résumé AI, aux règles de détection associées, aux simulations et au flux d’attaque en un seul endroit.

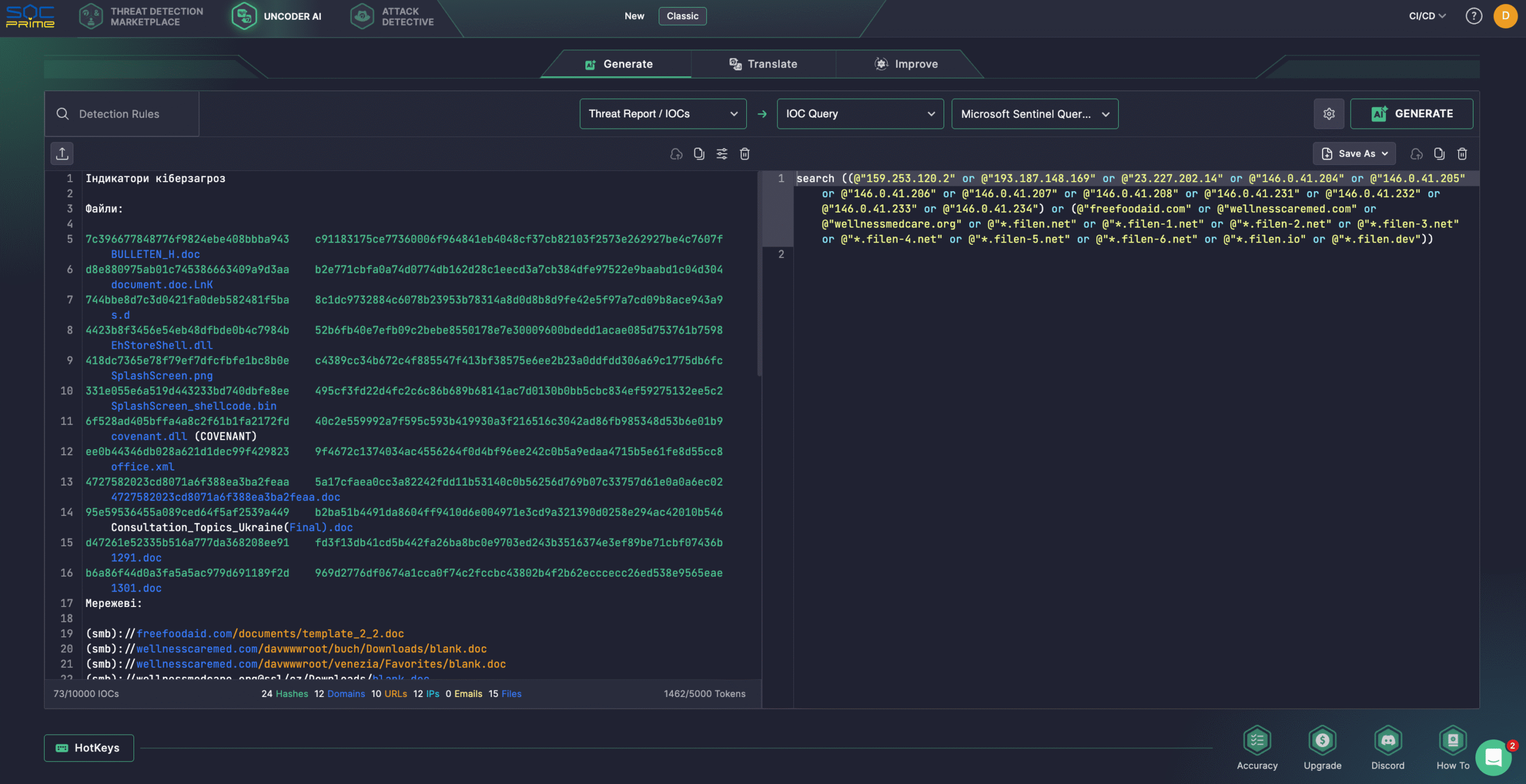

Les équipes de sécurité peuvent également s’appuyer sur Uncoder AI pour créer des détections à partir de rapports de menaces bruts, documenter et optimiser le code, et générer des Flux d’Attaque. En outre, les cyber-défenseurs peuvent facilement convertir les IOC de la dernière CERT-UA#19542 alerte en requêtes optimisées pour les performances compatibles avec votre stack de sécurité.

Analyse des attaques UAC-0001 (APT28) exploitant CVE-2026-21509

Fin janvier 2026, le CERT-UA a observé une série de cyberattaques ciblées attribuées à UAC-0001 (APT28) qui exploitaient une vulnérabilité Microsoft Office activement exploitée suivie en tant que CVE-2026-21509. L’activité malveillante a émergé peu après que Microsoft a divulgué publiquement la faille et s’est initialement dirigée vers les entités gouvernementales ukrainiennes avant de s’étendre aux organisations à travers l’Union européenne.

Pour établir l’accès initial, les attaquants ont distribué des documents Microsoft Word spécialement conçus exploitant CVE-2026-21509. Un document, intitulé “Consultation_Topics_Ukraine(Final).doc,” faisait référence au COREPER, le Comité des Représentants Permanents de l’UE, qui prépare les décisions et coordonne la politique parmi les États membres de l’UE. Bien que le fichier soit devenu accessible au public le 29 janvier, l’analyse des métadonnées a montré qu’il avait été créé le 27 janvier (un jour après l’ avis), indiquant une rapide armement de la vulnérabilité.

Parallèlement, le CERT-UA a reçu des rapports de courriels de phishing se faisant passer pour des correspondances officielles du Centre Hydrométéorologique Ukrainien. Ces messages, envoyés à plus de 60 destinataires principalement au sein des autorités exécutives centrales d’Ukraine, contenaient des pièces jointes DOC malveillantes. Lorsqu’elles étaient ouvertes dans Microsoft Office, les documents établissaient une connexion réseau à une ressource externe via WebDAV et téléchargeaient un fichier de raccourci contenant un code conçu pour récupérer et lancer un fichier exécutable.

L’exécution réussie de la charge utile téléchargée aboutit à la création d’un fichier DLL malveillant, EhStoreShell.dll, se faisant passer pour la Extension de Shell de Stockage Amélioré légitime, et un fichier image (SplashScreen.png) contenant du shellcode. L’attaque modifie également le chemin du registre Windows pour le CLSID {D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}, mettant en œuvre le détournement de COM, et crée une tâche planifiée nommée OneDriveHealth.

L’exécution programmée de la tâche provoque l’arrêt et le redémarrage du processus explorer.exe , ce qui (en raison du détournement de COM) garantit le chargement de EhStoreShell.dll. Le DLL exécute du shellcode depuis le fichier image, entraînant finalement le lancement du framework COVENANT . Les communications de commande et de contrôle pour COVENANT s’appuyaient sur une infrastructure de stockage cloud légitime fournie par Filen (filen.io).

Vers la fin de janvier 2026, le CERT-UA a identifié des documents supplémentaires utilisant la même chaîne d’exploitation et les mêmes mécanismes de livraison dans des attaques contre des organisations basées dans l’UE. Les chevauchements techniques dans la structure des documents, les URL intégrées et l’infrastructure de soutien suggèrent que ces incidents faisaient partie d’une campagne coordonnée de UAC-0001 (APT28), démontrant la rapide extension de l’opération au-delà de ses cibles initiales en Ukraine.

Étant donné l’exploitation active d’une vulnérabilité zero-day de Microsoft Office et les défis auxquels de nombreuses organisations sont confrontées pour appliquer rapidement des correctifs ou des atténuations, de nouveaux abus de CVE-2026-21509 sont attendus à court terme.

Pour réduire la surface d’attaque, les organisations devraient mettre en œuvre les mesures d’atténuation décrites dans avisde Microsoft, y compris les configurations recommandées du registre Windows. En outre, comme UAC-0001 (APT28) s’appuie sur l’infrastructure cloud Filen légitime pour les opérations de commande et de contrôle de COVENANT, les interactions réseau avec les domaines et adresses IP associés à Filen devraient être restreintes ou placées sous surveillance renforcée.

De plus, les experts en sécurité peuvent s’appuyer sur la Plateforme d’Intelligence de Détection AI-Native de SOC Prime, qui équipe les équipes SOC de technologies de pointe et d’une expertise en cybersécurité de haut niveau pour devancer les attaques APT28 tout en maintenant l’efficacité opérationnelle.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK offre un aperçu approfondi des dernières attaques UAC-0001 (APT28) exploitant CVE-2026-21509 pour cibler des entités ukrainiennes et de l’UE. Le tableau ci-dessous affiche toutes les règles Sigma pertinentes mappées aux tactiques, techniques et sous-techniques ATT&CK associées. Tactics Techniques Sigma Rule Persistence Scheduled Task/Job: Scheduled Task (T1053.005) Event Triggered Execution: Component Object Model Hijacking (T1546.015) Defense Evasion Masquerading: Match Legitimate Resource Name or Location (T1036.005) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Impact Service Stop (T1489)