Le groupe XE, probablement un collectif de hackers lié au Vietnam, actif dans l’arène des cybermenaces depuis plus d’une décennie, est soupçonné d’être à l’origine de l’exploitation de plusieurs zero-day vulnérabilités. Lors de la dernière campagne, les adversaires ont utilisé les failles de VeraCore identifiées sous les codes CVE-2024-57968 et CVE-2025-25181 pour déployer des reverse shells et des web shells, assurant un accès à distance furtif aux instances ciblées, et montrant l’évolution dans les opérations offensives du groupe.

Détecter les attaques du groupe XE

Avec une augmentation des vulnérabilités critiques activement exploitées identifiées depuis début 2025, les acteurs de la menace utilisent de plus en plus de nouveaux exploits pour compromettre leurs cibles d’intérêt. Parmi ces adversaires, le groupe XE se distingue en exploitant les zero-days de VeraCore (CVE-2024-57968, CVE-2025-25181) dans leurs campagnes les plus récentes.

Pour détecter d’éventuelles intrusions dès les premiers stades, la plateforme SOC Prime pour la défense cybernétique collective offre un ensemble de règles Sigma qui couvrent les dernières attaques du groupe XE, soutenu par une suite complète de produits pour la détection et la chasse avancée des menaces. Cliquez simplement sur le Explorer les détections ci-dessous pour accéder immédiatement à un ensemble de contenus dédiés.

Les règles sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake tout en étant mappées au cadre MITRE ATT&CK pour simplifier l’investigation des menaces. De plus, chaque règle est accompagnée de métadonnées étendues, comprenant CTI des références, des chronologies d’attaques, des recommandations de triage et des configurations d’audit.

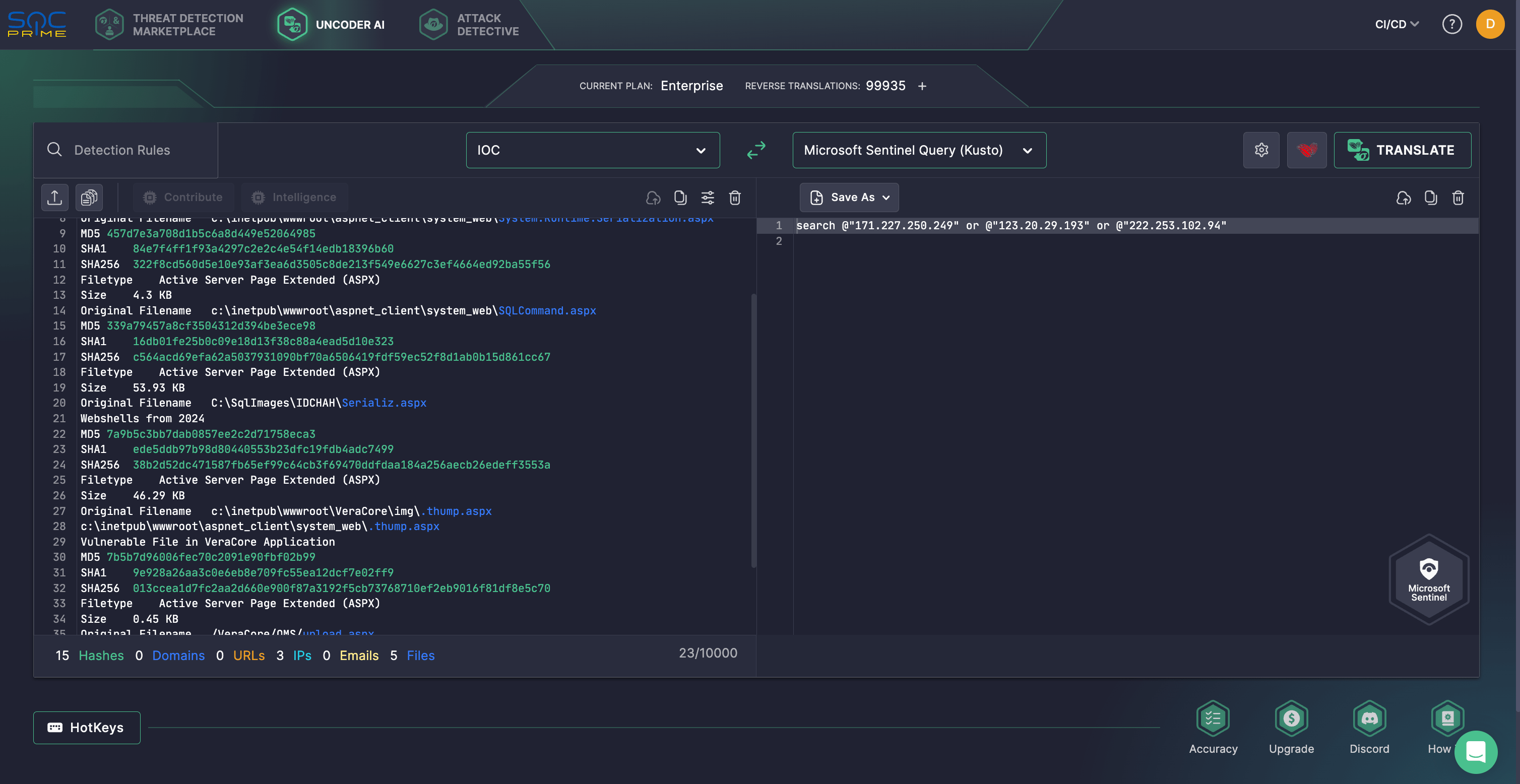

En outre, les experts en sécurité peuvent chasser sans difficulté les IOC fournis dans l’ analyse de l’activité du groupe XE par Intezer. Comptez sur l’ Uncoder AI de SOC Prime pour créer des requêtes personnalisées basées sur les IOC en quelques secondes et les utiliser automatiquement dans votre environnement SIEM ou EDR choisi. Auparavant disponible uniquement pour les entreprises, Uncoder AI est désormais accessible aux chercheurs individuels, offrant toutes ses capacités. Consultez les détails ici.

Analyse de l’activité du groupe XE

L’enquête menée par Intezer et Solis Security fournit des informations sur les activités récentes du groupe XE, un collectif de hackers sophistiqué, supposé d’origine vietnamienne, connu pour cibler les web shells et la distribution de logiciels malveillants. Le groupe XE utilise des techniques avancées soutenues par une infrastructure coordonnée. Les adversaires se sont initialement spécialisés dans le vol de données de cartes de crédit, principalement en utilisant des attaques de la chaîne d’approvisionnement avec injection de JavaScript malveillant, des web shells ASPXSPY personnalisés pour l’accès non autorisé, et cherchent à camoufler des exécutables en fichiers PNG pour générer des reverse shells.

Au début du printemps 2023, le CISA a publié un conseil concernant l’exploitation des vulnérabilités de Progress Telerik sur divers serveurs IIS appartenant à des États américains. L’alerte précisait que plusieurs acteurs, y compris le groupe XE, ont mené des activités de reconnaissance et de scanning pour exploiter le CVE-2019-18935 sur le serveur IIS de l’agence exécutant Telerik UI pour ASP.NET AJAX.

En 2024, les acteurs de la menace ont déplacé leur attention vers les attaques de la chaîne d’approvisionnement, exploitant des CVE émergents avec des méthodes avancées. Le groupe XE a récemment exploité deux zero-days dans VeraCore, CVE-2024-57968 et CVE-2025-25181, leur permettant de déployer des web shells pour un accès non autorisé persistant.

Le CVE-2024-57968, un défaut critique de validation d’upload avec un score CVSS de 9,9, affecte les versions de VeraCore avant la 2024.4.2.1 en permettant aux adversaires d’uploader des fichiers dans des répertoires non prévus, les exposant potentiellement à l’accès d’autres utilisateurs via la navigation sur le web. Le CVE-2025-25181 (avec un score CVSS de 5,8) est un problème d’injection SQL dans timeoutWarning.asp des versions d’Advantive VeraCore jusqu’à la 2025.1.0, qui permet aux hackers distants d’exécuter des commandes SQL arbitraires via le paramètre PmSess1.

Les tactiques malveillantes les plus récentes du groupe XE vont au-delà des campagnes à court terme. Par exemple, des acteurs malveillants ont infiltré une organisation en 2020 et ont maintenu la persistance durant des années, réutilisant plus tard un web shell installé antérieurement en 2024. Cela souligne leur stratégie d’attaque méthodique et discrète.

Le passage du groupe XE à l’exploitation de zero-days souligne la sophistication croissante et l’adaptabilité des techniques adverses, exigeant des stratégies de défense rapides et proactives. En se basant sur la plateforme SOC Prime pour la défense cybernétique collective, les organisations peuvent anticiper les adversaires en constante évolution, les menaces croissantes, et les surfaces d’attaque en expansion constante, tout en permettant une posture de cybersécurité robuste.