Tout au long de mars 2025, les défenseurs ont observé une activité croissante de cyber-espionnage par le groupe de hackers UAC-0219 ciblant les secteurs critiques ukrainiens avec le malware WRECKSTEEL. En avril, le CERT-UA a émis une nouvelle alerte informant la communauté mondiale des cyber-défenseurs d’une nouvelle vague d’opérations d’espionnage orchestrée par un autre collectif de hackers suivi sous le nom de UAC-0226. Depuis février 2025, les chercheurs surveillent de près les activités de collecte de renseignements ciblées du groupe contre l’Ukraine en utilisant un autre voleur connu sous le nom de GIFTEDCROOK, avec un focus principal sur les centres d’innovation militaire, les forces armées, les entités de maintien de l’ordre et les institutions gouvernementales régionales. hacking group targeting Ukrainian critical sectors WRECKSTEEL malware. In April, CERT-UA issued a novel alert notifying the global cyber defender community of a new surge of espionage operations orchestrated by another hacking collective tracked as UAC-0226. Since February 2025, researchers have been closely monitoring the group’s targeted intelligence-gathering activities against Ukraine using another stealer known as GIFTEDCROOK, with a primary focus on military innovation hubs, the armed forces, law enforcement entities, and regional government institutions.

Détecter les Attaques UAC-0226 Couvertes dans l’Alerte CERT-UA#14303

Selon le rapport annuel sur le paysage des menaces du CERT-EU, en 2024, 44 % des incidents rapportés étaient liés à l’espionnage cybernétique ou à des tactiques de prépositionnement généralement attribuées à des acteurs parrainés par des États, avec un focus principal sur l’exfiltration de données et l’établissement d’un accès persistant et furtif. Au printemps 2025, le CERT-UA a déjà observé une augmentation de l’activité de cyber-espionnage contre l’Ukraine attribuée à UAC-0200, groupe de hackers UAC-0219 ciblant les secteurs critiques ukrainiens avec le malware WRECKSTEEL. En avril, le CERT-UA a émis une nouvelle alerte informant la communauté mondiale des cyber-défenseurs d’une nouvelle vague d’opérations d’espionnage orchestrée par un autre collectif de hackers suivi sous le nom de UAC-0226. Depuis février 2025, les chercheurs surveillent de près les activités de collecte de renseignements ciblées du groupe contre l’Ukraine en utilisant un autre voleur connu sous le nom de GIFTEDCROOK, avec un focus principal sur les centres d’innovation militaire, les forces armées, les entités de maintien de l’ordre et les institutions gouvernementales régionales., et UAC-0226. La dernière alerte CERT-UA#14303 souligne la campagne de cyber-espionnage en cours par UAC-0226 utilisant le voleur GIFTEDCROOK.

La plateforme SOC Prime pour la défense cybernétique collective organise une collection dédiée d’algorithmes de détection pour aider les organisations ukrainiennes et alliées à contrecarrer de manière proactive les attaques de cyber-espionnage par UAC-0226 couvertes dans la mise à jour correspondante du CERT-UA. Cliquez sur Explorer les Détections pour accéder aux règles Sigma pertinentes enrichies avec des renseignements exploitables, alignées avec MITRE ATT&CK® et compatibles avec plusieurs solutions SIEM, EDR et Data Lake.

Les équipes de sécurité peuvent également rechercher dans la bibliothèque Detection-as-Code de SOC Prime du contenu pertinent en utilisant les balises correspondantes «alerte CERT-UA#14303 » et « UAC-0226 » pour repérer à temps l’activité de l’adversaire.

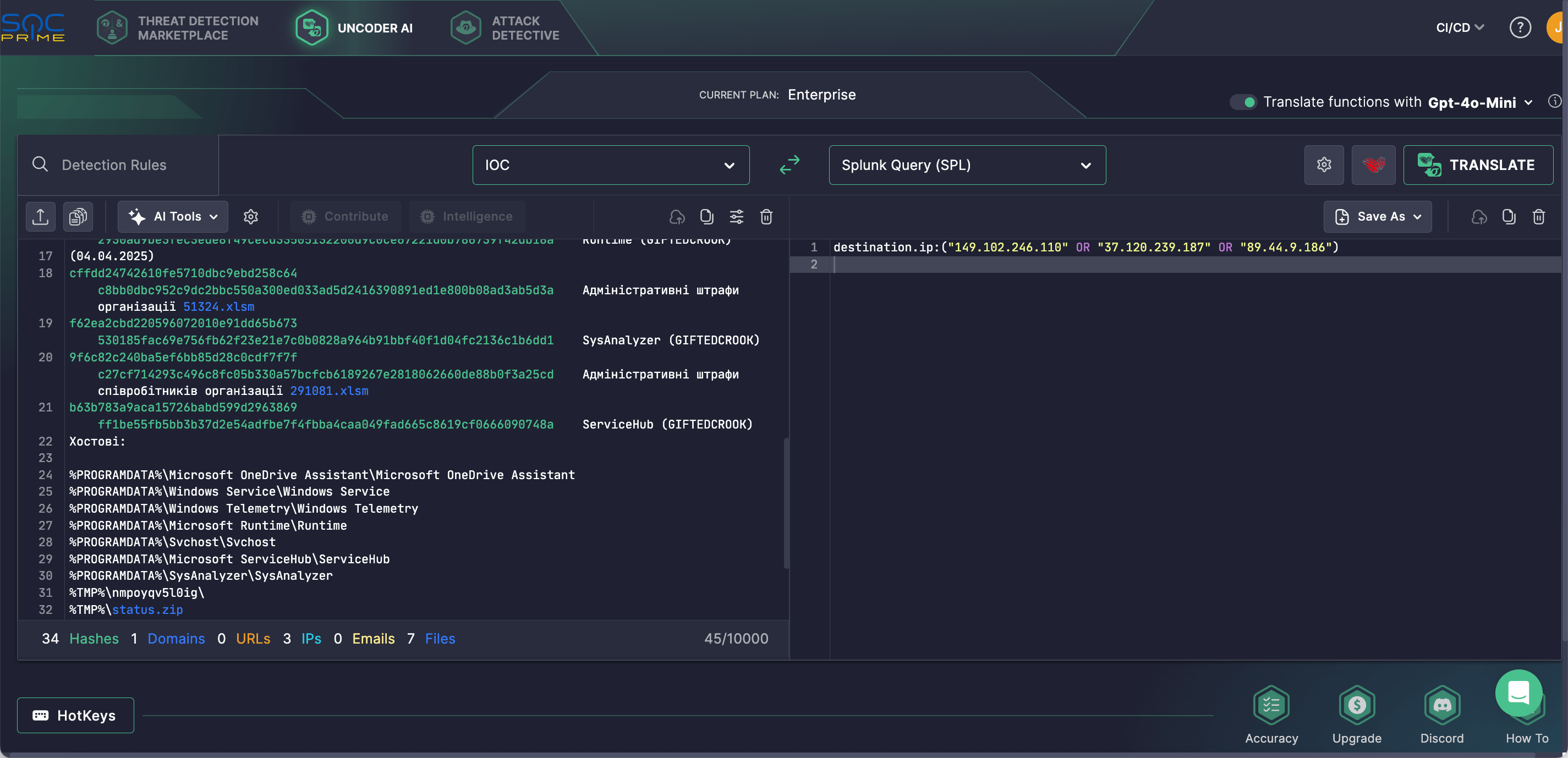

De plus, les ingénieurs en sécurité peuvent s’appuyer sur Uncoder AI, une IA privée non-agentique pour l’ingénierie de détection informée par les menaces, afin de convertir automatiquement les IOCs du rapport CERT-UA en requêtes de chasse exploitables et de rechercher sans difficulté les attaques UAC-0226 dans l’instance SIEM ou EDR utilisée.

Analyse des Attaques UAC-0226

Le 6 avril 2025, le CERT-UA a publié une nouvelle mise à jour de sécurité, CERT-UA#14303, focalisée sur les opérations de cyber-espionnage contre l’Ukraine utilisant le voleur basé sur C/C++ GIFTEDCROOK. Les chercheurs observent la campagne de cyber-espionnage en cours liée au groupe UAC-0226 depuis février 2025, avec pour cibles principales les centres d’innovation militaire, les unités des forces armées, les agences de maintien de l’ordre, et les organismes d’État locaux, notamment ceux situés près de la frontière orientale du pays.

La faille d’infection commence par le vecteur d’attaque de phishing contenant des fichiers Excel avec macros activées (.xlsm), utilisant couramment des sujets appâts comme le déminage, les amendes administratives, la production de drones ou la compensation de biens endommagés. Ces documents dissimulent des charges utiles encodées en base64 dans les cellules Excel. Les macros intégrées décodent le contenu en fichiers exécutables, les enregistrent sans extensions de fichier, et les exécutent sur la machine de la victime. attack vector containing macro-enabled Excel files (.xlsm), commonly using lure topics like landmine clearance, administrative fines, drone production, or compensation for damaged property. These documents hide base64-encoded payloads within Excel cells. The embedded macros decode the content into executable files, save them without file extensions, and execute them on the victim’s machine.

En avril 2025, deux variantes de malware liées à cette activité ont été identifiées. La première est un outil basé sur .NET intégrant un script de shell inversé PowerShell provenant du dépôt public GitHub PSSW100AVB. Le second, surnommé GIFTEDCROOK, est un voleur C/C++ conçu pour extraire les données des navigateurs Chrome, Edge et Firefox (cookies, historique, identifiants enregistrés), les archiver en utilisant le cmdlet Compress-Archive de PowerShell, et les exfiltrer via Telegram. Étant donné que des e-mails de phishing sont envoyés depuis des comptes compromis, y compris via webmail, les défenseurs recommandent aux administrateurs système de revoir l’intégralité et la profondeur des journaux de serveurs de messagerie et web.

Contexte MITRE ATT&CK

Utiliser MITRE ATT&CK fournit une visibilité approfondie du contexte de la dernière opération de cyber-espionnage UAC-0226 ciblant les centres d’innovation et les entités gouvernementales ukrainiennes avec le voleur GIFTEDCROOK. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées abordant les tactiques, les techniques, et les sous-techniques ATT&CK correspondantes.