Fin mars 2025, le CERT-UA a observé une augmentation des opérations de cyberespionnage visant l’Ukraine, orchestrées par le groupe de hackers UAC-0200 utilisant DarkCrystal RAT. Les chercheurs ont récemment découvert au moins trois autres attaques de cyberespionnage tout au long de mars contre des organismes étatiques et des organisations d’infrastructures critiques en Ukraine, visant à voler des informations sensibles de systèmes compromis à l’aide de logiciels malveillants spécialisés. Ces attaques sont attribuées au collectif de pirates UAC-0219 et reposent sur le malware WRECKSTEEL, qui a été observé dans des variantes VBScript et PowerShell.

Détectez les attaques UAC-0219 utilisant WRECKSTEEL couvertes dans l’alerte CERT-UA#14283

Selon les recherches de Cyble, l’hameçonnage est resté le vecteur d’attaque dominant dans le paysage des menaces cybernétiques ukrainiennes en 2024, les attaquants utilisant des emails de spear-phishing contenant des liens ou des pièces jointes malveillants pour exploiter l’erreur humaine comme point d’entrée.

À la fin du mois d’avril 2025, le CERT-UA a émis une alerte CERT-UA#14283 avertissant la communauté mondiale de défense cybernétique d’au moins trois incidents de cyberespionnage axés sur le vol de données utilisant le voleur spécialisé basé sur PowerShell nommé WRECKSTEEL.

Plateforme SOC Prime pour la défense cybernétique collective organise une collection dédiée de règles Sigma pour aider les entreprises, y compris les agences gouvernementales et les organisations d’infrastructures critiques, à se défendre de manière proactive contre les attaques UAC-0219 couvertes dans l’alerte CERT-UA#14283. Cliquez sur le Explorez les détections bouton pour accéder instantanément à un ensemble pertinent d’algorithmes de détection compatibles avec de multiples solutions SIEM, EDR et Data Lake sur le cloud ou sur site, alignées avec MITRE ATT&CK® et enrichies d’informations complètes sur les menaces.

Alternativement, les équipes de sécurité peuvent appliquer directement les balises correspondantes «UAC-0219» ou «WRECKSTEEL» pour affiner leur recherche de contenu dans la bibliothèque Detection-as-Code sur la plateforme SOC Prime.

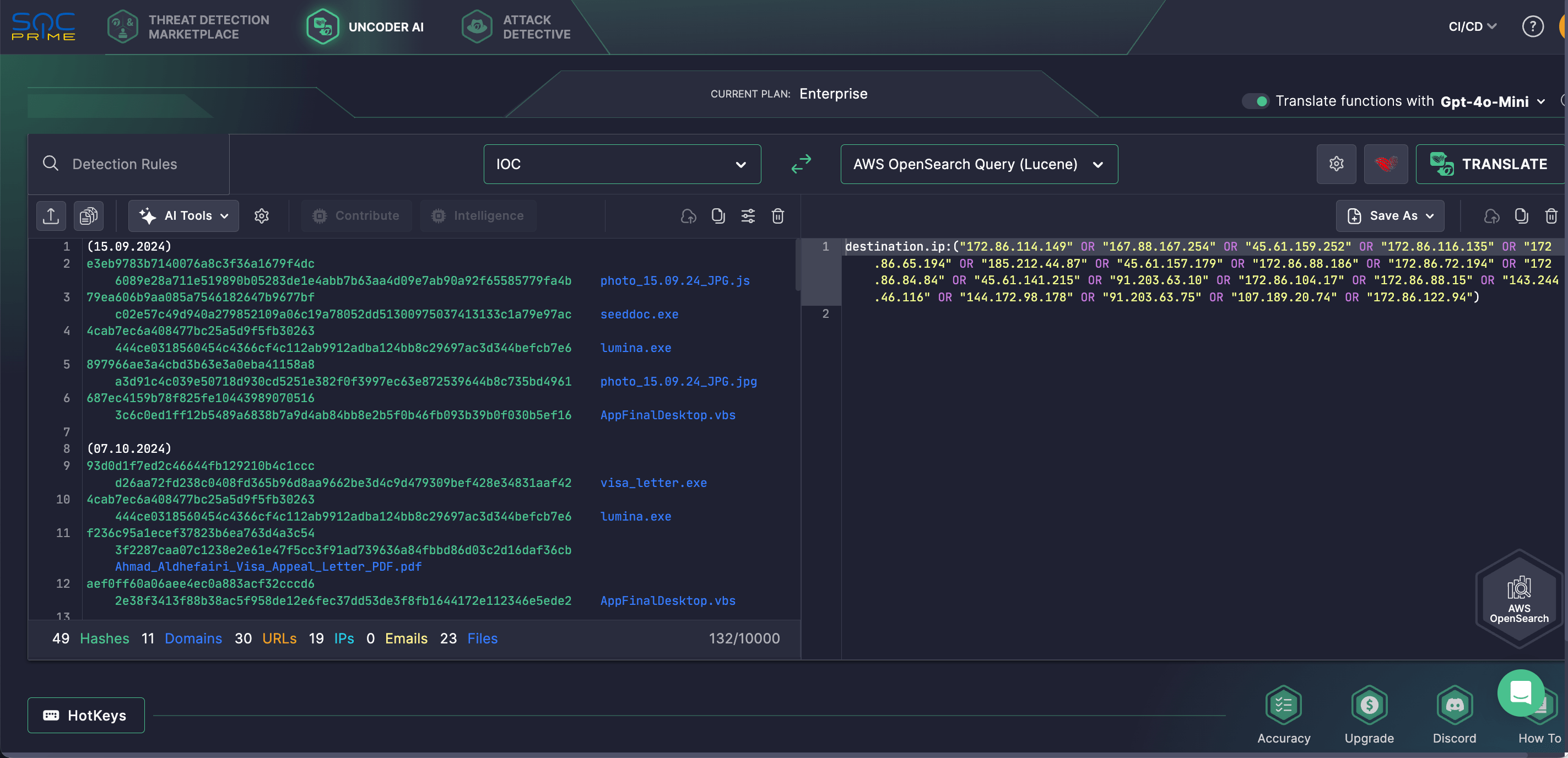

Les ingénieurs en sécurité peuvent également s’appuyer sur Uncoder AI pour simplifier le rapprochement des IOC et améliorer la chasse aux menaces rétrospectives. Cet IDE privé et copilote alimenté par l’IA pour l’ingénierie de détection informée par les menaces convertit sans effort les IOCs des recherches CERT-UA pertinentes en requêtes de chasse personnalisées, prêtes à être utilisées dans les environnements SIEM ou EDR pour identifier les menaces potentielles UAC-0219.

Analyse des attaques UAC-0219

Le CERT-UA continue de collecter et d’analyser systématiquement les données des incidents cybernétiques pour fournir des renseignements sur les menaces à jour. En mars 2025, au moins trois cyber-attaques contre des agences gouvernementales et le secteur des infrastructures critiques en Ukraine ont été observées dans le paysage des menaces cybernétiques, liées au groupe de hackers UAC-0219. Les adversaires se sont principalement appuyés sur le malware WRECKSTEEL conçu pour l’exfiltration de fichiers, disponible dans ses versions VBScript et PowerShell.

Dans cette dernière campagne traitée dans l’alerte CERT-UA#14283, le groupe a exploité des comptes compromis pour distribuer des emails de phishing contenant des liens vers des services de partage de fichiers publics tels que DropMeFiles et Google Drive. Dans certains cas, ces liens étaient intégrés dans des pièces jointes PDF. Cliquer sur ces liens a déclenché le téléchargement et l’exécution d’un chargeur VBScript (généralement avec une extension .js), qui a ensuite exécuté un script PowerShell. Ce script était conçu pour rechercher et exfiltrer les fichiers de certaines extensions spécifiques (.doc, .txt, .xls, .pdf, etc.) et capturer des captures d’écran à l’aide de cURL.

L’analyse indique que cette activité malveillante est en cours depuis au moins l’automne 2024. Auparavant, les acteurs de la menace déployaient des fichiers EXE créés avec l’installateur NSIS, qui contenaient des documents leurres (PDF, JPG), un voleur basé sur VBScript et le visionneur d’images « IrfanView » pour prendre des captures d’écran. Cependant, depuis 2025, la fonctionnalité de capture d’écran a été intégrée dans PowerShell.

Contexte MITRE ATT&CK®

Exploiter MITRE ATT&CK offre une visibilité approfondie sur le contexte de la dernière opération de cyberespionnage UAC-0219 ciblant les organismes étatiques et les organisations d’infrastructures critiques en Ukraine. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées abordant les tactiques, techniques et sous-techniques ATT&CK correspondantes.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Defense Evasion | Masquerading: Double File Extension (T1036.007) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

Collection | Screen Capture (T1113) | |

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||

Exfiltration | Exfiltration Over Web Services (T1567) |