Le collectif de hackers UAC-0099, actif dans les campagnes de cyberespionnage contre l’Ukraine depuis la mi-2022, a refait surface dans l’arène des menaces cyber. L’équipe CERT-UA a récemment enquêté sur une série de cyberattaques attribuées au groupe UAC-0099 visant les autorités gouvernementales, les forces de défense et les entreprises du secteur de la défense ukrainien, en utilisant le loader MATCHBOIL, le backdoor MATCHWOK et le stealer DRAGSTARE.

Détecter l’activité UAC-0099 à l’aide des malwares MATCHBOIL, MATCHWOK et DRAGSTARE

La vague croissante de campagnes de cyberespionnage hautement persistantes utilisant le phishing comme vecteur d’attaque initial, adoptant des TTP en constante évolution et liées au groupe UAC-0099, incite les équipes de sécurité à renforcer la sensibilisation à la cybersécurité et à consolider les défenses organisationnelles. Pour aider les organisations à se protéger contre les attaques émergentes d’UAC-0099 visant le secteur public et de la défense, comme décrit dans la dernière recherche du CERT-UA, la plateforme SOC Prime a préparé une liste dédiée de contenus de détection pertinents.

Cliquez sur le bouton Explorer les Détections pour consulter l’ensemble des règles Sigma pertinentes, mappées sur MITRE ATT&CK®, enrichies de CTI exploitables et de métadonnées opérationnelles, prêtes à être déployées dans le format linguistique choisi compatible avec votre SIEM, EDR et Data Lake en usage.

Alternativement, les ingénieurs en sécurité peuvent appliquer les tags personnalisés “MATCHBOIL”, “MATCHWOK” ou “DRAGSTARE” pour rechercher des détections spécifiques contre les cyberattaques décrites dans la dernière alerte CERT-UA. Pour plus de contenu pertinent, les équipes peuvent utiliser le tag personnalisé “UAC-0099” pour renforcer les défenses proactives contre l’activité persistante du groupe.

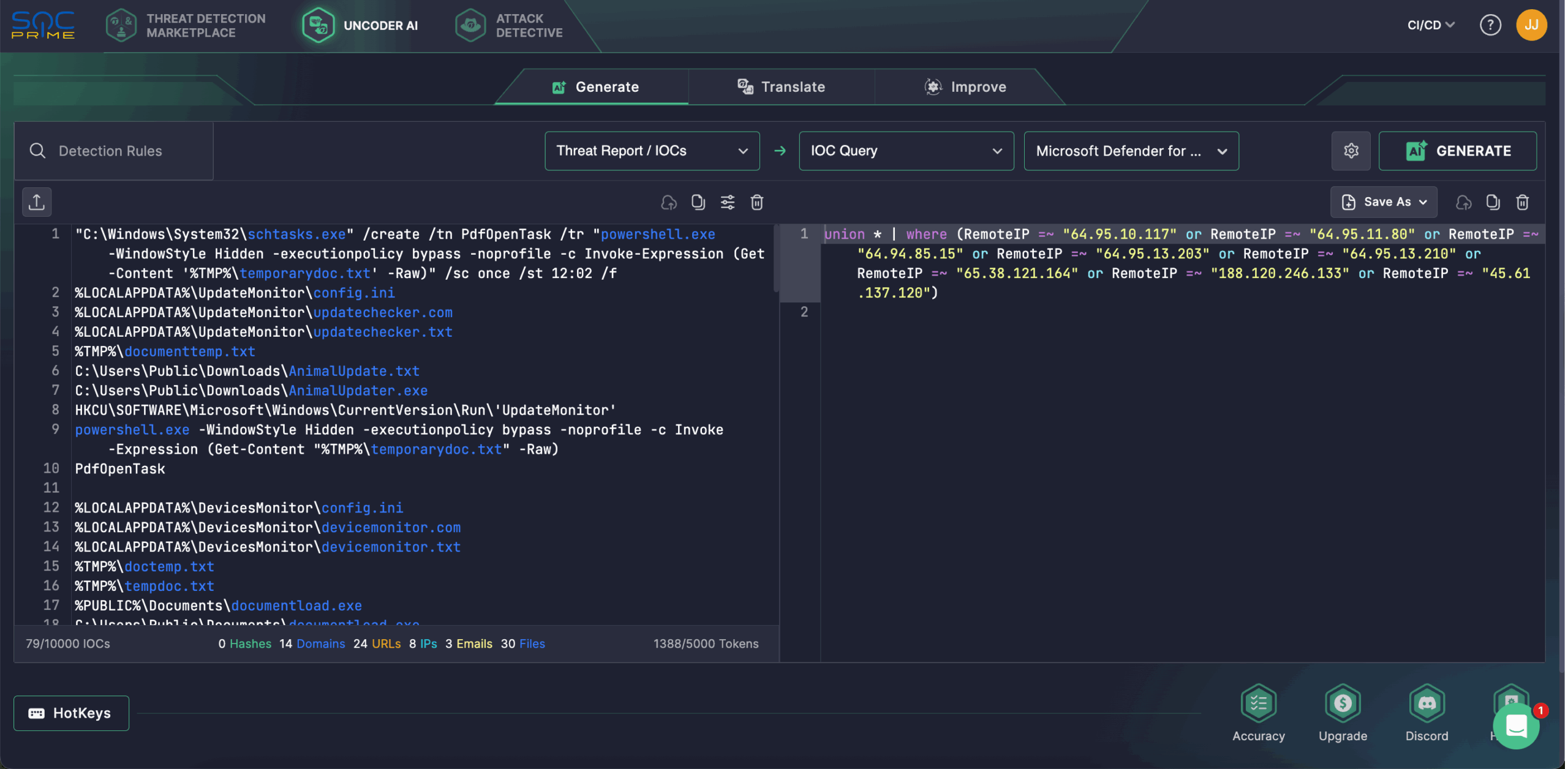

Les ingénieurs en sécurité utilisent également Uncoder AI pour accélérer la corrélation des IOC et rechercher des indicateurs liés aux menaces UAC-0099 à partir des recherches CERT-UA pertinentes. La plateforme permet de convertir automatiquement les IOC de tout format non binaire en requêtes de chasse personnalisées adaptées à la solution SIEM ou EDR sélectionnée. Dans l’onglet Generate d’Uncoder AI, importez les informations de menace, sélectionnez Threat Report/IOCs > IOC Query, choisissez la plateforme et obtenez instantanément la requête IOC personnalisée prête à être exécutée dans votre environnement choisi.

Analyse de l’activité UAC-0099

Le groupe de hackers UAC-0099 mène des opérations de cyberespionnage contre l’Ukraine depuis plus de trois ans, s’appuyant principalement sur le phishing comme vecteur d’attaque initial et utilisant divers outils adverses, y compris plusieurs échantillons de malwares, loaders et stealers. Entre 2022 et 2023, les attaquants ont obtenu un accès à distance non autorisé à de nombreux ordinateurs appartenant à des entités ukrainiennes, dans le but de collecter des renseignements. En novembre–décembre 2024, les défenseurs ont observé une recrudescence de l’activité malveillante du groupe, ciblant le secteur public ukrainien par des campagnes de phishing et déployant le malware LONEPAGE.

Le 4 août 2025, CERT-UA a émis une nouvelle alerte informant les défenseurs d’une vague de nouvelles cyberattaques contre les organismes d’État ukrainiens, les forces de défense et les entreprises du secteur de la défense, orchestrées par UAC-0099.

La phase initiale de l’attaque implique la distribution d’e-mails de phishing, envoyés principalement via UKR.NET. Ces e-mails contiennent des liens vers des services de partage de fichiers légitimes (parfois raccourcis via des services d’URL shortener), menant au téléchargement d’une double archive contenant un fichier HTA. Ce dernier contient un VBScript supplémentairement obscurci qui crée sur la machine infectée un fichier texte avec des données encodées en HEX (documenttemp.txt), un fichier texte avec du code PowerShell (temporarydoc.txt) et une tâche planifiée (PdfOpenTask).

La tâche planifiée “PdfOpenTask” est conçue pour lire et exécuter le code PowerShell, dont la fonction principale est de convertir les données encodées en HEX en octets, de les écrire dans un fichier avec l’extension “.txt”, de le renommer en fichier EXE (“AnimalUpdate.exe”) dans le même répertoire et de créer une tâche planifiée pour l’exécuter.

En conséquence, le loader MATCHBOIL (probablement en remplacement de LONEPAGE) est déployé sur le système compromis. La réponse aux incidents a révélé que des outils supplémentaires, tels que le backdoor MATCHWOK et le stealer DRAGSTARE, peuvent également être téléchargés sur la machine.

MATCHBOIL est un malware basé sur C# qui télécharge des payloads supplémentaires sur la machine infectée et crée une clé de registre dans la section “Run” pour permettre leur exécution.

Lors de l’exécution, il collecte des informations de base sur le système, y compris l’ID matériel du processeur, le numéro de série du BIOS, le nom d’utilisateur et l’adresse MAC de l’interface réseau. Ces valeurs sont concaténées et utilisées dans l’en-tête “SN” des requêtes HTTP. MATCHBOIL communique avec le serveur C2 via HTTP, en ajoutant des en-têtes personnalisés, tandis que l’en-tête “User-Agent” contient une chaîne codée. Pour télécharger les payloads, le malware envoie une requête HTTP GET à un URI spécifique, les décode à partir de HEX et BASE64 et les écrit dans un fichier .com. L’adresse C2 est également récupérée via HTTP GET et stockée dans un fichier de configuration. La persistance de MATCHBOIL est assurée par une tâche planifiée créée lors de l’exécution initiale du fichier HTA livré dans l’archive de phishing.

MATCHWOK est un backdoor en C# conçu pour exécuter des commandes PowerShell en compilant des programmes .NET à l’exécution et en passant les commandes à l’interpréteur PowerShell via STDIN. Le résultat des commandes est enregistré dans %TEMP%\tempres et transmis au serveur C2 via HTTPS. Les commandes à exécuter sont chiffrées avec AES-256 et intégrées entre les balises <script> d’un fichier ou d’une page web chargée par le backdoor. La persistance est assurée par le loader MATCHBOIL, qui crée une clé de registre dans la section “Run”. Le backdoor utilise des techniques anti-analyse pour rester indétecté, y compris la vérification de la présence de processus spécifiques.

Un autre malware observé dans la dernière campagne du groupe est DRAGSTARE, un stealer d’informations écrit en C#. Il collecte de nombreuses données système, y compris le nom de l’ordinateur, le nom d’utilisateur, la version et l’architecture du système d’exploitation, le nombre de processeurs logiques, la taille de la RAM, le nom du disque, le type, l’espace total et libre, les détails de l’interface réseau, les résultats des pings des hôtes du réseau local, la liste des connexions TCP actives et plus encore.

Ce malware vole également les informations d’identification des navigateurs Chrome et Mozilla, y compris les clés de chiffrement décryptées, les bases de données SQLite et les fichiers tels que key4.db, cert9.db, logins.json et pkcs11.txt, en extrayant les données d’authentification comme les identifiants, mots de passe et cookies.

DRAGSTARE recherche de manière récursive des fichiers avec des extensions spécifiques dans les répertoires Desktop, Documents et Downloads, les déplace vers un répertoire de staging, les archive dans un fichier ZIP et les exfiltre. De plus, il exécute les commandes PowerShell reçues du serveur C2 dans un thread séparé.

DRAGSTARE applique également des techniques d’évasion pour éviter la détection, telles que des contrôles anti-analyse, et assure la persistance en créant une clé de registre dans la section “Run” de Windows.

Les changements observés dans les TTP du groupe UAC-0099 indiquent la nature évolutive et persistante de cette menace cyber. Ces développements soulignent la nécessité cruciale de mesures de cybersécurité robustes, car l’arsenal adversaire en constante évolution et la capacité à rester indétecté représentent une menace persistante pour les organisations ciblées. Faites confiance à la suite complète de produits SOC Prime, alimentée par l’IA, des capacités automatisées et du renseignement sur les menaces en temps réel, pour défendre proactivement contre les attaques APT émergentes et d’autres menaces de toute ampleur et complexité.

Contexte MITRE ATT&CK

L’utilisation de MITRE ATT&CK offre un aperçu détaillé des dernières opérations d’UAC-0099 utilisant les malwares MATCHBOIL, MATCHWOK et DRAGSTARE. Le tableau ci-dessous présente toutes les règles Sigma pertinentes mappées aux tactiques, techniques et sous-techniques ATT&CK associées.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Modify Registry (T1112) | ||

Masquerading (T1036) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||