Le collectif de cybercriminels russes sponsorisé par l’État, connu sous le nom de UAC-0001 (alias APT28), refait surface sous les projecteurs de la cybersécurité. Il y a plus d’un an, au printemps 2024, l’équipe de CERT-UA enquêtait sur un incident visant des organismes exécutifs d’État et avait identifié un serveur basé sous Windows. En mai 2025, ESET a partagé des renseignements révélant un accès non autorisé à une boîte mail du domaine gov.ua, preuve d’une activité malveillante persistante ciblant les institutions ukrainiennes. L’enquête numérique a révélé l’utilisation de deux outils malveillants par les attaquants : un composant du framework COVENANT et la porte dérobée BEARDSHELL.

Détection de l’activité UAC-0001 (APT28) selon la dernière alerte du CERT-UA

Les groupes de hackers liés à la Russie continuent de poser des défis majeurs aux défenseurs, en faisant constamment évoluer leurs TTP (tactiques, techniques et procédures) et leurs méthodes d’évasion. Depuis le début de l’invasion à grande échelle de l’Ukraine, les groupes APT sponsorisés par l’État russe se montrent particulièrement actifs, utilisant le contexte du conflit comme terrain d’expérimentation pour leurs nouvelles méthodes d’attaque.

Le CERT-UA alerte les défenseurs sur une vague d’attaques en cours attribuées au groupe UAC-0001 (alias APT28), affilié au GRU, exploitant les malwares COVENANT et BEARDSHELL. Le secteur public est leur principale cible. Appuyez-vous sur la plateforme SOC Prime pour accéder à un vaste ensemble de règles de détection enrichies de renseignements contextuels, aidant les entités ukrainiennes et leurs alliés à détecter les intrusions en temps réel et à se protéger contre les menaces couvertes dans l’alerte CERT-UA correspondante. Cliquez sur Explorer les détections ci-dessous pour accéder immédiatement à un ensemble dédié de règles Sigma enrichies de renseignements en temps réel, cartographiées avec MITRE ATT&CK®, compatibles avec de multiples technologies SIEM, EDR et Data Lake.

Les ingénieurs en sécurité peuvent également explorer la bibliothèque Detection-as-Code de SOC Prime en recherchant les balises “UAC-0001” et “APT28” afin d’identifier rapidement le contenu pertinent et détecter les activités adverses en temps voulu.

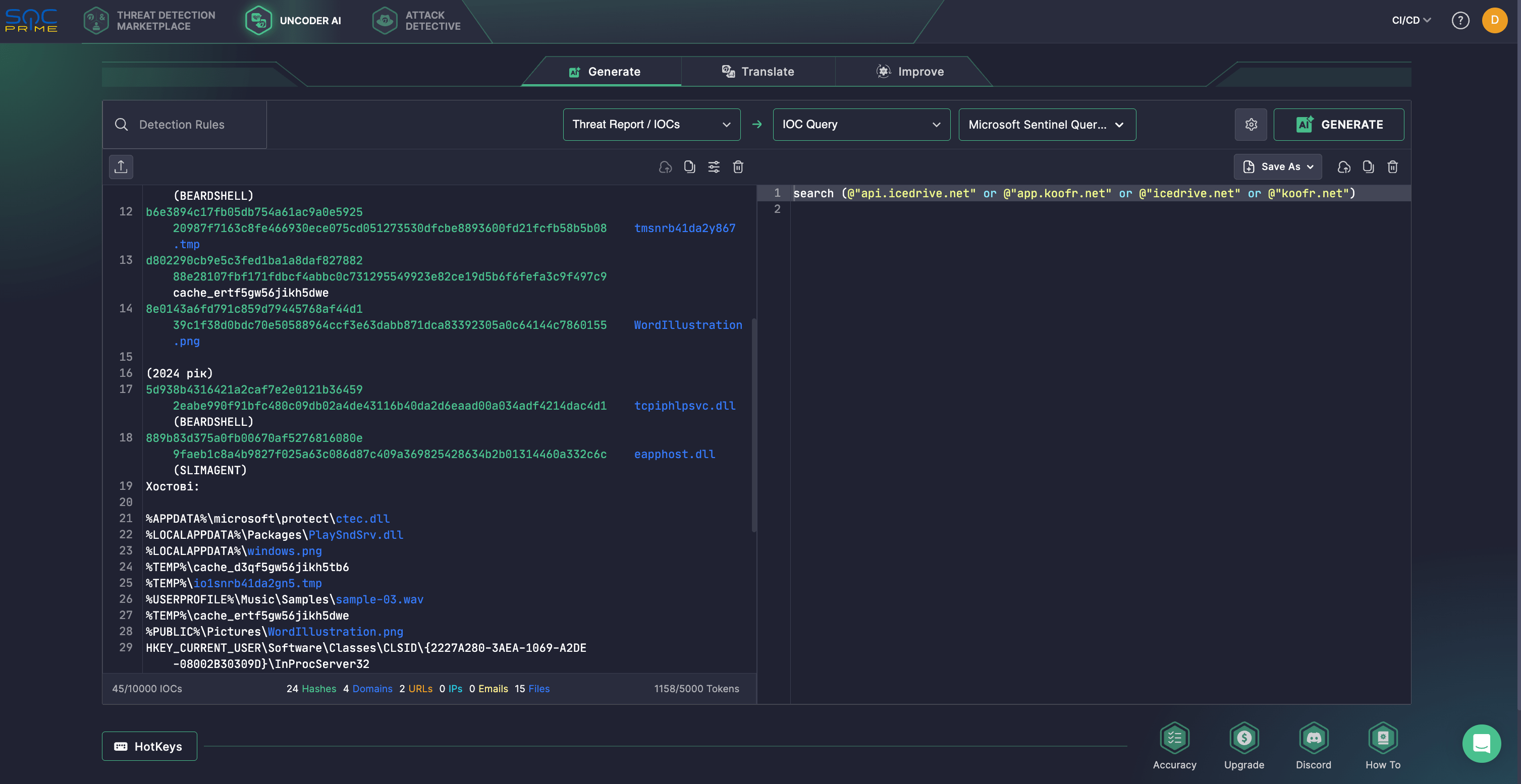

Les équipes peuvent aussi tirer parti de Uncoder AI, un copilote IA qui assiste les ingénieurs en détection tout au long de leur workflow, en facilitant l’automatisation et en améliorant la couverture. Il permet notamment la conversion automatique des IOCs issus des recherches CERT-UA en requêtes de chasse personnalisées, prêtes à être exécutées dans l’outil SIEM ou EDR sélectionné pour détecter immédiatement les attaques UAC-0001.

Pour les clients utilisant Microsoft Defender pour Endpoint, SOC Prime propose une offre exclusive permettant une chasse automatisée des menaces contre APT28 et 48 autres acteurs étatiques russes. Faites confiance à Bear Fence, un service prêt à l’emploi et toujours actif, entièrement intégré à votre MDE. Traquez automatiquement Fancy Bear et ses congénères grâce à un scénario exclusif Attack Detective utilisant 242 règles de comportement soigneusement sélectionnées, plus d’un million d’indicateurs de compromission (IOC) et un flux TTP dynamique piloté par l’IA.

Analyse de la dernière campagne UAC-0001 (APT28)

Le 21 juin 2025, les chercheurs du CERT-UA ont publié une nouvelle alerte signalant une activité malveillante en cours menée par le groupe tristement célèbre sponsorisé par l’État russe, suivi sous le nom APT28, affilié à l’unité 26165 de l’agence de renseignement militaire russe (GRU).

Les acteurs menaçants d’APT28, également connus sous les noms de Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm ou encore UAC-0001, ciblent de manière récurrente le secteur public ukrainien, recourant fréquemment au phishing et à l’exploitation de vulnérabilités logicielles. En avril 2023, par exemple, UAC-0001 a mené une vaste campagne de phishing en diffusant de faux e-mails ciblant plusieurs agences gouvernementales ukrainiennes.

En avril 2024, le groupe a testé un nouvel outil personnalisé nommé GooseEgg, conçu pour exploiter la vulnérabilité critique CVE-2022-38028 dans le service Windows Print Spooler. Ces attaques se sont ensuite étendues à l’Europe de l’Ouest et à l’Amérique du Nord. En octobre 2024, les attaquants ont utilisé une commande PowerShell dissimulée dans le presse-papiers comme vecteur d’accès initial, leur permettant d’exfiltrer des données et de déployer le malware METASPLOIT.

Fin mai 2025, les autorités internationales en cybersécurité ont publié l’alerte CISA AA25-141A détaillant une campagne de cyberespionnage menée par APT28. Celle-ci a ciblé des entreprises technologiques et logistiques, notamment celles impliquées dans l’acheminement de l’aide étrangère à l’Ukraine.

La campagne la plus récente suivie par CERT-UA remonte à mars-avril 2024. Lors des efforts de réponse à incident dans un système d’information gouvernemental, un serveur Windows hébergeant plusieurs outils malveillants a été découvert. Parmi eux, BEARDSHELL, une porte dérobée développée en C++, capable de télécharger, déchiffrer et exécuter des scripts PowerShell, avec exfiltration des résultats via l’API Icedrive. Lors de l’infection, chaque machine compromise crée un répertoire unique nommé avec un hachage hash64_fnv1a du nom de l’ordinateur et de l’identifiant de profil matériel (GUID).

Un autre malware observé dans les attaques en cours d’APT28 contre les entités gouvernementales est SLIMAGENT, également un programme en C++ conçu pour capturer et chiffrer des captures d’écran (AES+RSA), stockées localement au format : %TEMP%\Desktop_%d-%m-%Y_%H-%M-%S.svc.

Au moment de l’analyse, le vecteur d’infection initial et la méthode de livraison de ces outils restaient inconnus. Les fichiers découverts ont été transmis à des fournisseurs de cybersécurité de confiance pour analyse approfondie.

En mai 2025, CERT-UA a reçu des renseignements exploitables de la part d’ESET concernant un accès non autorisé à une boîte mail dans le domaine gov.ua. En réponse, le CERT-UA, en collaboration avec le Centre de cybersécurité de l’unité militaire A0334, a lancé une enquête. Celle-ci a confirmé la présence de composants du framework COVENANT et de la porte dérobée BEARDSHELL.

L’infection initiale provenait d’un document malveillant intitulé « Акт.doc », envoyé via l’application Signal. L’attaquant, manifestement bien informé sur la cible, y avait intégré une macro.

Une fois activée, la macro créait deux fichiers et ajoutait une clé de registre pour un détournement COM, déclenchant ctec.dll lors du prochain lancement de explorer.exe. Le rôle de ctec.dll était de déchiffrer et exécuter du shellcode à partir du fichier windows.png, lançant en mémoire le composant COVENANT ksmqsyck.dx4.exe, qui utilisait l’API Koofr comme canal de commande et de contrôle (C2).

COVENANT servait ensuite à déployer les fichiers %LOCALAPPDATA%\Packages\PlaySndSrv.dll et %USERPROFILE%\Music\Samples\sample-03.wav. Le premier lisait le shellcode depuis le fichier .wav, entraînant l’exécution du malware BEARDSHELL. Sa persistance était assurée via une autre clé de registre COM, activée par une tâche planifiée.

Les principaux facteurs de succès de cette attaque incluent l’exploitation de documents avec macros, l’utilisation de Signal pour la diffusion de la charge utile, le contournement des protections locales et l’abus de services légitimes (Koofr, Icedrive) comme canaux C2.

Pour mitiger les attaques UAC-0001 (APT28), il est recommandé d’auditer, surveiller et restreindre l’exécution de macros pour éviter les compromissions initiales. Les organisations doivent également surveiller et restreindre le trafic réseau vers les services susceptibles d’être abusés à des fins C2, notamment app.koofr.net et api.icedrive.net.

Alors que les attaques attribuées au groupe UAC-0001 (APT28) continuent de cibler l’administration ukrainienne et s’étendent à d’autres régions, les équipes de sécurité doivent renforcer leurs défenses. SOC Prime propose une suite complète de solutions, alimentée par l’IA, l’automatisation et des renseignements exploitables pour soutenir la cyberdéfense proactive.

Contexte MITRE ATT&CK

Le cadre MITRE ATT&CK fournit une analyse détaillée de la campagne UAC-0001 (APT28), ciblant les entités gouvernementales ukrainiennes via les malwares COVENANT et BEARDSHELL. Le tableau ci-dessous présente l’ensemble des règles Sigma associées aux tactiques et techniques ATT&CK pertinentes.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task (T1053.005) | |

Service Execution (T1569.002) | ||

Visual Basic (T1059.005) | ||

Defense Evasion | Hide Artifacts (T1564) | |

Persistence | Boot or Logon Autostart Execution (T1547) | |

Scheduled Task (T1053.005) | ||

Component Object Model Hijacking (T1546.015) | ||

Impact | Service Stop (T1489) | |

Command and Control | Web Protocols (T1071.001) | |