Selon le rapport d’activité APT d’ESET pour le T2 2024-T3 2024, les groupes de menaces liés à la Chine dominent les APT campagnes mondiales, avec MustangPanda responsable de 12% de l’activité au cours des trimestres observés de 2024. Un autre groupe APT malveillant soutenu par la Chine, suivi sous le nom de MirrorFace (alias Earth Kasha), a été observé en train d’étendre sa portée géographique pour cibler l’agence diplomatique dans l’UE en utilisant la porte dérobée ANEL. La campagne offensive de l’adversaire, qui a été découverte à la fin de l’été 2024, est venue sous les feux des projecteurs sous le nom d’opération AkaiRyū (rouge dragon en japonais).

Détecter les attaques de l’opération AkaiRyū liées à l’activité de MirrorFace

En raison des tensions géopolitiques croissantes de ces dernières années, la menace posée par les APT a explosé, devenant l’une des préoccupations majeures des experts en cybersécurité. Les acteurs de la menace parrainés par l’État exploitent des vulnérabilités zero-day, des campagnes de spear-phishing et des logiciels malveillants de pointe pour infiltrer les infrastructures critiques, les systèmes financiers et les réseaux gouvernementaux. Cela souligne la nécessité urgente de mesures défensives renforcées et de collaborations internationales en cybersécurité, le dernier exemple de l’opération AkaiRyū menée par MirrorFace (alias Earth Kasha) ne faisant que souligner la tendance préoccupante.

Plateforme SOC Prime pour la défense cyber collaborative, elle élabore une collection d’algorithmes de détection pour aider les équipes de sécurité à contrecarrer de manière proactive les attaques APT de MirrorFace, y compris la dernière campagne contre les diplomates européens. Les algorithmes de détection fournis sont enrichis avec des informations pertinentes sur les menaces, mappés au framework MITRE ATT&CK®, et sont prêts à être instantanément convertis dans le format de langue de SIEM, EDR ou Data Lake choisi.

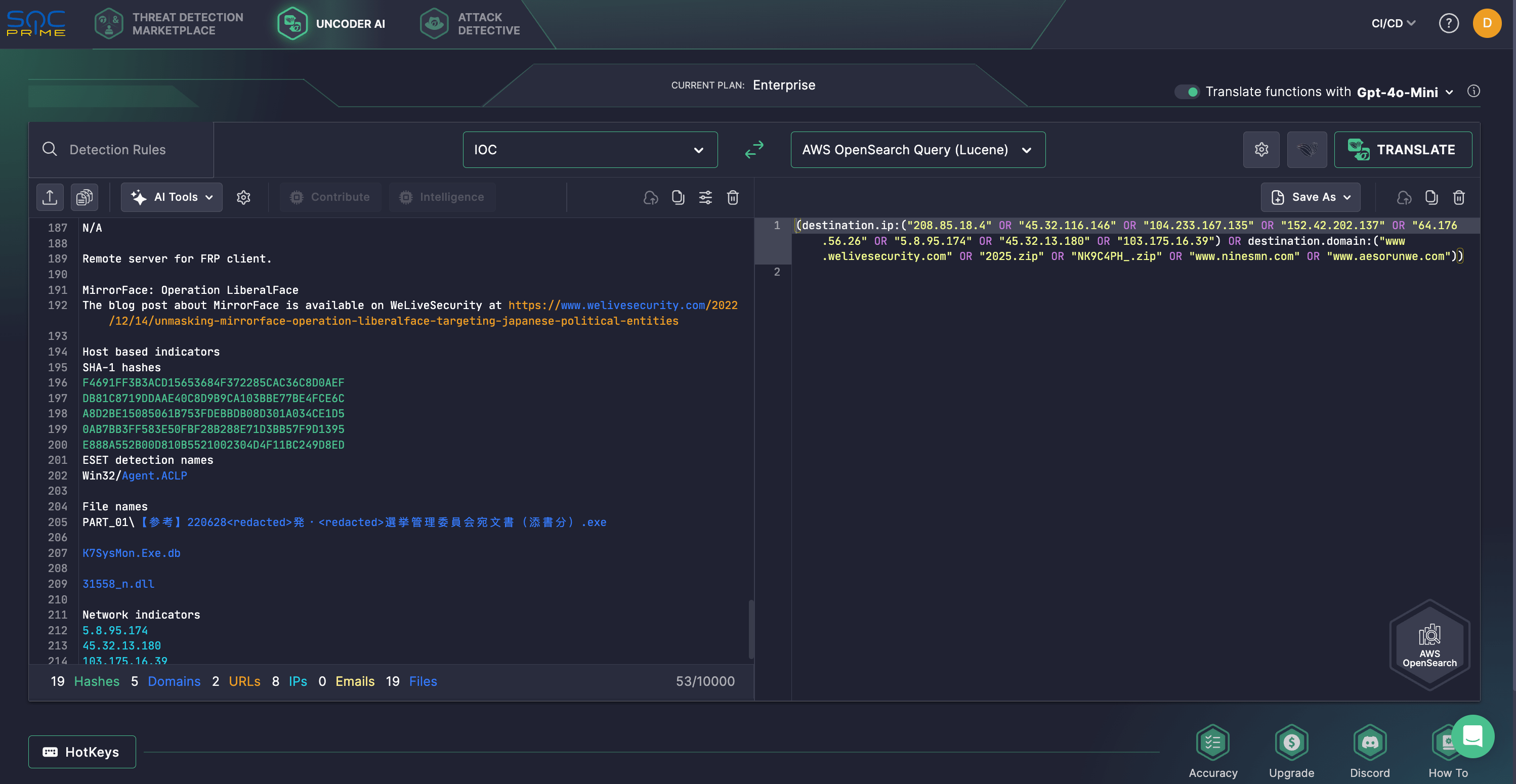

De plus, les professionnels de la sécurité peuvent rechercher les IOCs issus des dernières recherches d’ESET sur l’opération AkaiRyū. Avec Uncoder AI, les défenseurs peuvent facilement analyser ces IOCs et les transformer en requêtes personnalisées adaptées à la plateforme SIEM ou EDR choisie. Auparavant exclusif aux clients entreprises, Uncoder AI est maintenant disponible pour les chercheurs individuels, offrant un accès complet à ses puissantes capacités. En savoir plus ici.

Les cyberdéfenseurs à la recherche de plus de contenu de détection sur les TTP utilisés dans les attaques APT peuvent explorer le Threat Detection Marketplace en utilisant l’étiquette “APT”. Cela donne accès à une collection complète de règles et de requêtes conçues pour détecter les activités malveillantes associées aux groupes parrainés par l’État.

Analyse de l’activité MirrorFace : attaques ciblant l’Europe centrale via la porte dérobée ANEL

En août 2024, le groupe APT aligné sur la Chine, connu sous le nom de MirrorFace, a déplacé son attention du Japon aux organisations de l’UE, ciblant l’entité diplomatique d’Europe centrale dans la dernière campagne surnommée « Opération AkaiRyū ». Les chercheurs d’ESET ont découvert cette opération et ont observé l’évolution des TTP du groupe tout au long de 2024, y compris l’utilisation de nouveaux outils offensifs tels qu’un AsyncRATpersonnalisé, la résurgence de la porte dérobée ANEL, et une chaîne d’exécution sophistiquée.

MirrorFace, également connu sous le nom de Earth Kasha, est un acteur de menace lié à la Chine derrière différentes campagnes de cyber-espionnage principalement ciblant le Japon et ses organisations affiliées. Il est hautement probable qu’ils soient considérés comme un sous-groupe de APT10, MirrorFace est actif depuis au moins 2019, ciblant des secteurs comme les médias, la défense, la diplomatie, la finance et le monde universitaire. Notamment, en 2022, les acteurs de la menace ont lancé une campagne de spear phishing contre des entités politiques japonaises. Dans la dernière campagne, le groupe semble tenter d’infiltrer pour la première fois une entité européenne.

En 2024, en plus d’un AsyncRAT personnalisé, le groupe a également exploité les tunnels distants de Visual Studio Code pour un accès furtif et une exécution de code, une tactique également vue dans les attaques de Tropic Trooper et Mustang Panda. Spécialisé dans l’espionnage et l’exfiltration de données, MirrorFace a continué à utiliser les portes dérobées LODEINFO et HiddenFace, des logiciels malveillants courants de la boîte à outils offensive du groupe. En 2024, les hackers ont également enrichi leurs outils d’adversaire avec ANEL, une porte dérobée précédemment associée à APT10.

Entre juin et septembre 2024, MirrorFace a lancé plusieurs campagnes de spear phishing, trompant les victimes pour qu’elles ouvrent des pièces jointes ou des liens malveillants. Une fois à l’intérieur, les attaquants ont utilisé des applications légitimes pour installer des logiciels malveillants de manière discrète. MirrorFace s’est fait passer pour des entités de confiance afin d’inciter les cibles à ouvrir des documents compromis ou à cliquer sur des liens malveillants. Lors de l’opération AkaiRyū, les hackers ont exploité les applications McAfee et JustSystems pour déployer la porte dérobée ANEL.

Le 20 juin 2024, MirrorFace a ciblé deux employés d’un institut de recherche japonais à l’aide d’un document Word malveillant protégé par mot de passe qui exécutait du code VBA au survol pour charger la porte dérobée ANEL (v5.5.4) via un exécutable McAfee signé. Plus tard, le 26 août 2024, ils ont attaqué un institut diplomatique d’Europe centrale en envoyant un premier email bénin faisant référence à Expo 2025 – devant se tenir à Osaka, Japon – et utilisé comme appât. Celui-ci a été suivi d’un second email avec un lien OneDrive malveillant vers une archive ZIP. Cette archive contenait un fichier LNK déguisé qui, une fois ouvert, a lancé une chaîne de commandes PowerShell déposant des fichiers malveillants supplémentaires. L’attaque a finalement utilisé une application signée JustSystems pour charger et décrypter ANEL (v5.5.5), donnant à MirrorFace un point d’appui. L’opération combinait des logiciels malveillants personnalisés avec un trojan d’accès à distance modifié. En plus d’ANEL, MirrorFace a adopté de nouveaux outils, y compris un AsyncRAT hautement modifié, le Windows Sandbox, et les tunnels distants de VS Code.

La montée des campagnes de cyber-espionnage liées aux groupes soutenus par la Chine suscite une plus grande prise de conscience parmi les défenseurs de la cybernétique. MirrorFace a renforcé sa sécurité opérationnelle en effaçant les preuves de ses actions, comme en supprimant les outils et fichiers, en effaçant les journaux d’événements Windows, et en exécutant des logiciels malveillants dans Windows Sandbox pour compliquer les enquêtes. Cela souligne la nécessité pour les organisations mondiales de renforcer leur vigilance et de se protéger de manière proactive contre les menaces évolutives. Comptez sur Plateforme SOC Prime pour la défense cyber collaborative afin de réduire la surface d’attaque en constante expansion et de rester informé des campagnes APT émergentes et des menaces cyber de toute envergure et sophistication.