À la mi-juillet 2025, des chercheurs ont signalé la réapparition du groupe de ransomware Interlock, désormais actif avec une variante PHP de leur RAT personnalisé distribuée via une version modifiée du malware ClickFix. En réponse à cette menace croissante, le FBI, le CISA et leurs partenaires ont publié une alerte conjointe pour informer la communauté mondiale des défenseurs cyber de l’activité accrue du groupe Interlock. Les attaquants ont accédé initialement aux systèmes via des drive-by downloads depuis des sites légitimes compromis et des techniques de social engineering via ClickFix, puis ont appliqué un modèle d’extorsion double : exfiltration et chiffrement des données pour forcer les victimes à payer une rançon.

Détection des activités du ransomware Interlock

IBM indique que les violations sont détectées en moyenne après plus de 250 jours, avec un coût de récupération moyen de 4,99 M $. À l’échelle mondiale, les attaques par ransomware gagnent en sophistication, ciblant entreprises de toutes tailles. L’alerte aa25-203a du CISA confirme notamment que le groupe Interlock a déjà ciblé plusieurs secteurs industriels.

Inscrivez-vous à la plateforme SOC Prime pour activer des règles spécifiques centrées sur les TTP d’Interlock. Cliquez sur Explorer les Détections pour accéder à un ensemble enrichi de CTI et à des outils avancés de détection et de threat hunting.

Toutes les règles sont compatibles avec les solutions SIEM, EDR et Data Lake et mappées au framework MITRE ATT&CK. Chaque règle inclut des métadonnées détaillées (sources CTI, chronologie, recommandations de triage…).

Appliquez les filtres “Interlock Ransomware” ou “aa25‑203a”, ou utilisez le tag “Ransomware” pour accéder à un ensemble plus étendu de règles globales.

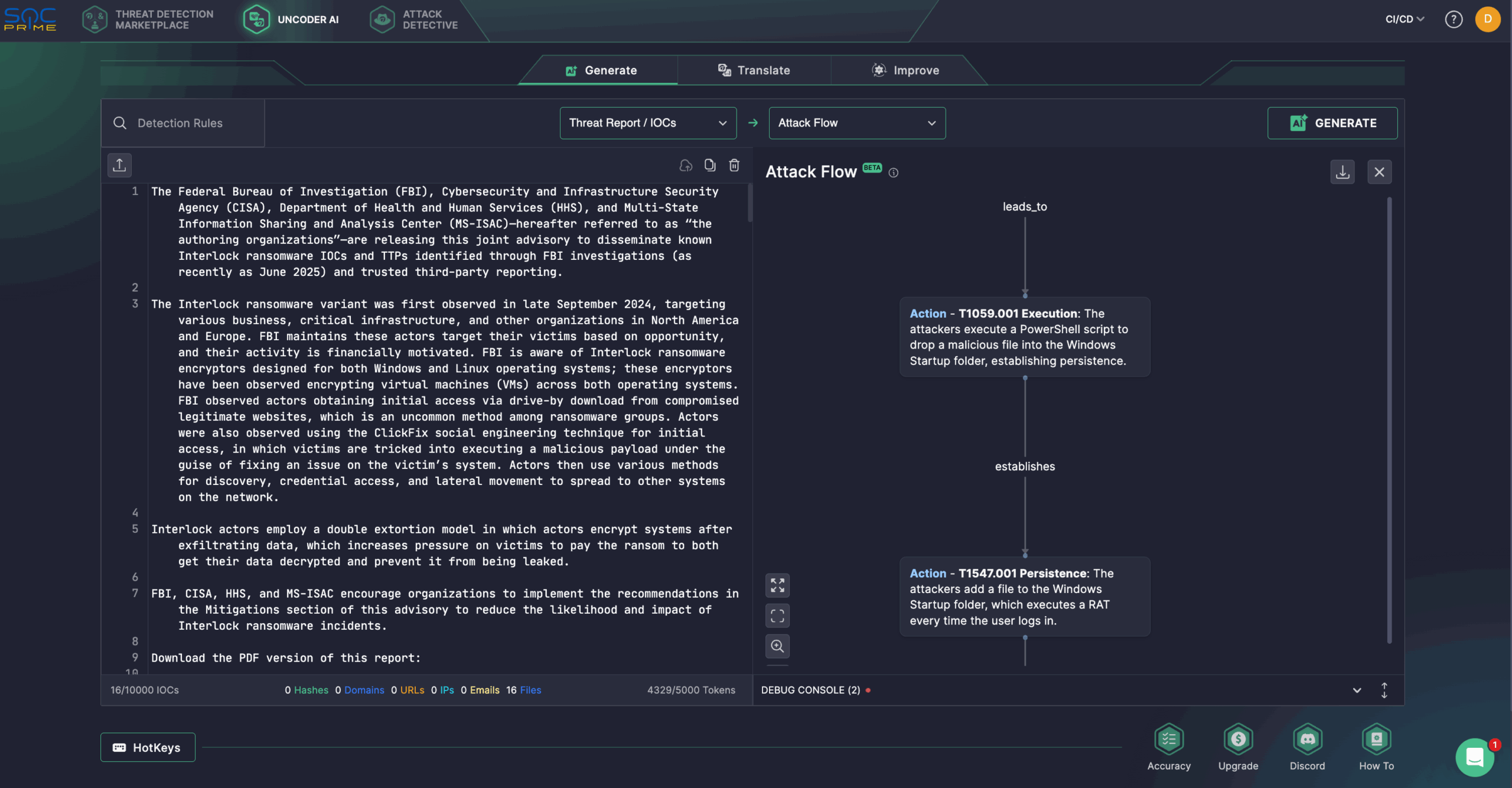

Les experts peuvent aussi utiliser Uncoder AI pour générer des algorithmes de détection à partir de rapports bruts, automatiser l’analyse des IOC, suggérer des tags ATT&CK, optimiser les requêtes et convertir le code en 56 langages SIEM/EDR ; l’alerte aa25‑203a permet même de créer un Attack Flow en un seul clic.

Analyse de la campagne Interlock décrite dans l’alerte aa25‑203a

Le groupe Interlock ransomware est relativement récent mais a rapidement publié des campagnes techniquement avancées depuis septembre 2024, ciblant entreprises et infrastructures critiques en Amérique du Nord et en Europe. Adopte un modèle d’extorsion double : exfiltration avant chiffrement des données, puis demande de rançon via un code unique et une adresse .onion sur le réseau Tor, sans informations de paiement initiales.

Jusqu’à présent, seules des machines virtuelles ont été ciblées, épargnant les systèmes physiques, mais cela pourrait évoluer. Des sources open‑source indiquent également des liens potentiels avec le ransomware Rhysida (Rhysida).

Les méthodes d’accès initial incluent des drive-by downloads et la tactique ClickFix, qui incite l’utilisateur à exécuter un PowerShell encodé en Base64 via un faux CAPTCHA. Ensuite, un RAT personnalisé est installé, persistant grâce à une entrée au démarrage automatique et une modification du registre “Chrome Updater”.

Les attaquants exécute ensuite des scripts PowerShell pour collecter des informations système, déployer des outils C2 comme Cobalt Strike, SystemBC, Interlock RAT5 et NodeSnake RAT. Ils installent cht.exe (credential stealer) et klg.dll (keylogger), collectant identifiants et frappes clavier. Des stealers Lumma et Berserk servent à l’élévation de privilèges. L’exfiltration s’appuie sur Azure Storage Explorer, AzCopy et WinSCP. Le mouvement latéral s’effectue via RDP, AnyDesk, PuTTY et Kerberoasting pour obtenir le rôle domain admin.

Les mesures recommandées incluent le filtrage DNS, les pare-feu d’applications web, mots de passe NIST, MFA généralisé, ICAM, mises à jour régulières, priorité aux patchs CVE et segmentation réseau. En utilisant également l’écosystème SOC Prime avec IA, automatisation, threat intelligence temps réel et approche Zero‑Trust, les organisations peuvent mettre en place une stratégie de cyberdéfense évolutive et durable.