Les défenseurs ont identifié une campagne hautement sophistiquée orchestrée par les acteurs menaçants GrayAlpha. Dans cette campagne, les hackers utilisent de fausses mises à jour de navigateur et d’autres vecteurs d’infection pour délivrer des souches malveillantes avancées, un chargeur PowerShell personnalisé récemment découvert appelé PowerNet, et NetSupport RAT. Notamment, les adversaires derrière cette campagne sont liés au groupe néfaste motivé par des intérêts financiers largement reconnu comme FIN7.

Détecter l’activité malveillante associée à l’opération GrayAlpha

La cybercriminalité devrait coûter au monde 10,5 trillions de dollars par an d’ici 2025, en raison d’attaques de plus en plus sophistiquées motivées par l’argent. Alors que les menaces numériques deviennent plus complexes, les groupes à motivation financière comme FIN7 restent actifs, malgré les affirmations de leur dissolution en 2023. En fait, récemment, des chercheurs en sécurité ont découvert une campagne sophistiquée par un nouveau groupe de menaces, GrayAlpha. Elle montre un chevauchement significatif avec le tristement célèbre FIN7, signalant l’évolution — et non la disparition — de l’un des acteurs de cybercriminalité les plus prolifiques de la dernière décennie.

Inscrivez-vous à la plateforme SOC Prime pour obtenir un ensemble de règles Sigma sélectionnées pour détecter l’activité malveillante associée à GrayAlpha soutenue par une suite complète de produits pour l’ingénierie de détection alimentée par l’IA, la chasse aux menaces automatisée et la détection avancée des menaces. Appuyez simplement sur le Explorer les détections bouton ci-dessous et approfondissez immédiatement un ensemble de détection pertinent.

Les cyberdéfenseurs cherchant plus de contenu pertinent pour détecter les cyber-attaques liées au groupe FIN7 peuvent accéder à l’ensemble de la collection d’algorithmes de détection pertinents en recherchant le marché des détections de menaces avec le tag “FIN7”.

Toutes les règles sont compatibles avec plusieurs technologies SIEM, EDR, et Data Lake, et mappées à MITRE ATT&CK® pour rationaliser l’enquête sur les menaces. De plus, chaque règle est enrichie avec de nombreuses métadonnées, y compris CTI des références, des chronologies d’attaque, des configurations d’audit, des recommandations de triage, et plus encore.

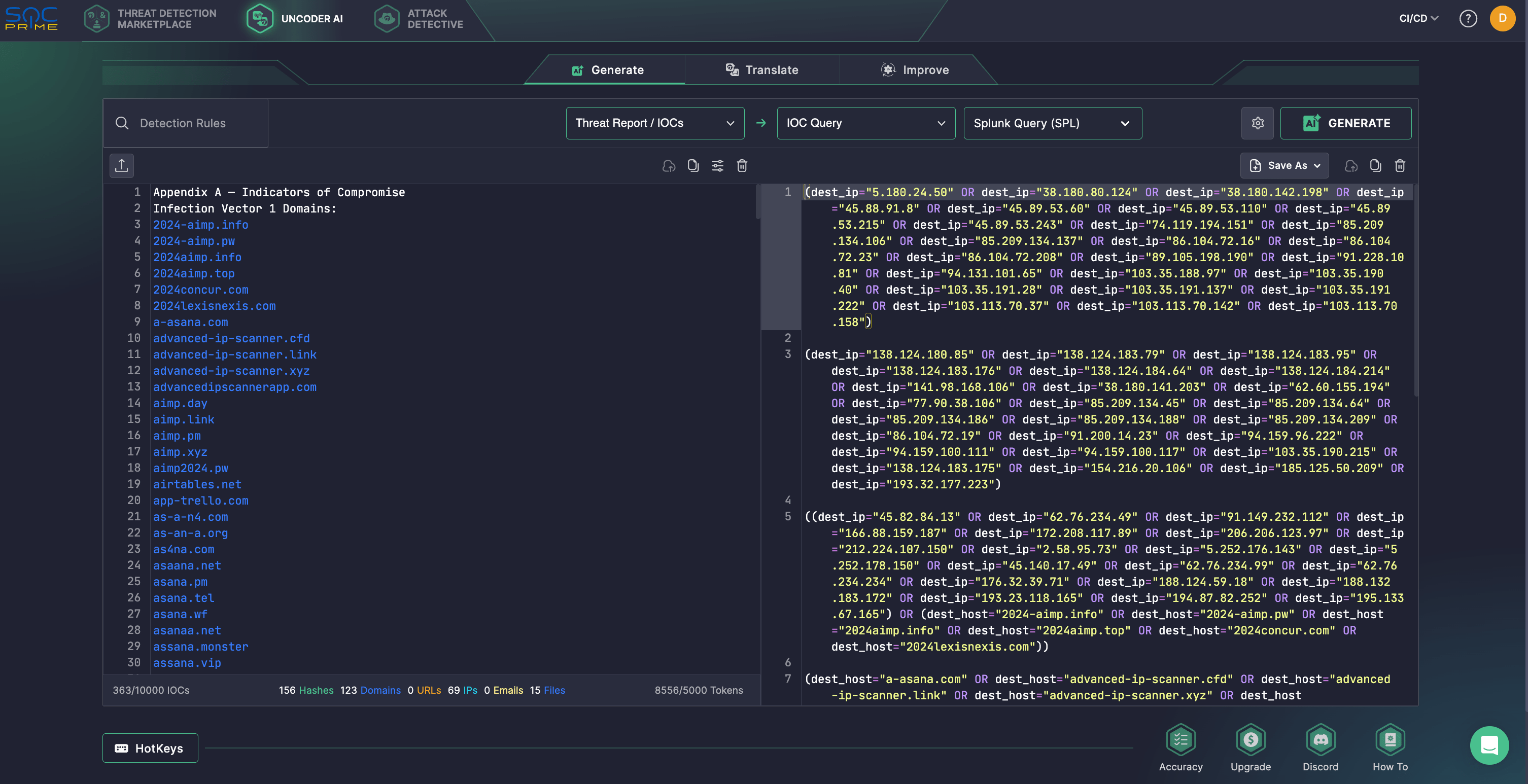

Les ingénieurs en sécurité peuvent également exploiter Uncoder AI— une IA privée, non agentique conçue pour l’ingénierie de détection informée par les menaces. Avec Uncoder, les défenseurs peuvent automatiquement convertir les IOC du rapport dédié de Recorded Future en requêtes de chasse exploitables, permettant une enquête efficace sur l’activité GrayAlpha. De plus, Uncoder prend en charge la création de logique de détection à partir de rapports de menaces bruts, la prédiction de tags ATT&CK, l’optimisation de requêtes pilotée par l’IA, et la traduction de contenu de détection à travers plusieurs plateformes.

Analyse de l’opération GrayAlpha

Le groupe Insikt de Recorded Future a découvert une nouvelle campagne offensive avancée liée à GrayAlpha, un groupe de hackers avec des liens avec le célèbre groupe FIN7 motivé par des intérêts financiers. L’infrastructure adversaire comprend des domaines récemment enregistrés utilisés pour la livraison de charges utiles et des adresses IP supplémentaires liées à la campagne malveillante. Les chercheurs ont découvert un nouveau chargeur PowerShell personnalisé nommé PowerNet, conçu pour décompresser et exécuter le NetSupport RAT, ainsi qu’un autre chargeur nommé MaskBat, une variante obfusquée partageant des similitudes avec FakeBat, qui contient des artefacts associés à GrayAlpha.

L’enquête a révélé trois méthodes d’infection principales : les invites de mise à jour de navigateur trompeuses, les faux sites de téléchargement 7-Zip, et un système de distribution de trafic (TDS) identifié comme TAG-124, dont l’utilisation n’avait pas été signalée publiquement auparavant. Bien que les trois vecteurs d’infection aient été observés simultanément, seuls les faux sites 7-Zip étaient encore actifs au moment de l’analyse, avec de nouveaux domaines enregistrés aussi récemment qu’en avril 2025. Notamment, une analyse approfondie de ces domaines a conduit à l’identification d’un individu potentiellement lié à l’opération GrayAlpha.

GrayAlpha est un gang de hackers étroitement lié au groupe FIN7 soutenu par la Russie, une organisation cybercriminelle prolifique et techniquement avancée active depuis au moins 2013. FIN7 opère comme une entreprise professionnelle, avec des équipes dédiées au développement de logiciels malveillants, au phishing, et au blanchiment d’argent, ciblant principalement les secteurs de la vente au détail, de l’hôtellerie et des services financiers pour voler des données de paiement et accéder aux réseaux d’entreprise.

Avec le temps, FIN7 s’est étendu à le ransomware, en partenariat avec des groupes tels que REvil et Maze et en menant ses propres opérations telles que Darkside and BlackMatter. À la mi-été 2024, le collectif de hackers FIN7 a utilisé des publicités Google armées tout en usurpant l’identité de marques populaires pour délivrer NetSupport RAT via des charges utiles MSIX, soulignant l’adaptabilité et la persistance continue du groupe dans le paysage de la cybercriminalité.

Au cours de la dernière année, les chercheurs ont suivi trois vecteurs d’infection principaux utilisés par GrayAlpha pour délivrer NetSupport RAT : des pages de mise à jour de logiciels factices, des sites de téléchargement 7-Zip malveillants, et le système de distribution de trafic (TDS) TAG-124. Ces campagnes ont exploité les chargeurs basés sur PowerShell PowerNet et MaskBat.

En ce qui concerne le premier vecteur d’attaque, GrayAlpha a dirigé de faux sites de mise à jour de navigateur depuis au moins avril 2024, usurpant des marques comme Google Meet, SAP Concur, CNN, et d’autres. Ces sites incluent couramment des scripts pour le fingerprinting des appareils des victimes, tels que getIPAddress() and trackPageOpen(), et délivrent des chargements utiles via des points de terminaison tels que /download.php ou ses variantes. Certaines campagnes ont même exploité des domaines compromis ou arbitrairement nommés, souvent liés à des comptes de messagerie suspects et hébergés sur une infrastructure malveillante partagée.

Le deuxième vecteur d’infection impliquait de faux sites de téléchargement 7-Zip, qui utilisaient les mêmes scripts de fingerprinting d’hôte que d’autres pages de logiciels usurpés et livraient le chargeur personnalisé PowerNet. PowerNet vérifie généralement si la machine cible appartient à un domaine d’entreprise avant de continuer, arrêtant l’exécution si la vérification échoue. Les défenseurs ont identifié cinq variantes de PowerNet, dont certaines contournent la vérification de domaine, tandis que d’autres récupèrent la charge utile depuis une URL distante au lieu du package MSIX. Notamment, le code de vérification d’entreprise apparaît également dans le Usradm Loader, un outil lié au groupe WaterSeed affilié à FIN7.

Actif depuis avril 2024, la campagne 7-Zip était le seul vecteur encore utilisé lorsque le groupe Insikt a publié ses découvertes, avec le dernier domaine enregistré en avril 2025.

The third attack vector relied on the TAG-124 TDS, a network of compromised WordPress sites that distribute malware through fake browser update pages and the ClickFix tactic. First seen in August 2024, this marked GrayAlpha’s initial use of TAG-124 and was also used to deploy PowerNet.

Les trois méthodes d’attaque ont finalement conduit à des infections par NetSupport RAT, qui partage des identifiants de licence avec des échantillons précédemment attribués à FIN7, renforçant le lien entre GrayAlpha et le groupe de cybercriminels néfaste.

Comme mesures d’atténuation potentielles pour réduire les risques d’attaques GrayAlpha, les défenseurs recommandent de surveiller de près le paysage des menaces, d’appliquer des contrôles d’accès stricts basés sur le principe du moindre privilège, et de limiter le stockage de données sensibles pour minimiser l’impact en cas de violation. Bien que les campagnes APT soient généralement associées à des acteurs menaçants soutenus par des États-nations, GrayAlpha illustre que les cybercriminels motivés par des intérêts financiers peuvent faire preuve de niveaux comparables de persistance. Alors que les opérations offensives deviennent plus spécialisées et collaboratives tout en reflétant la structure de RaaS, les organisations devraient adopter une stratégie de cybersécurité flexible et globale pour rester en avance sur les menaces évolutives. La plateforme SOC Prime équipe les équipes de sécurité avec une suite de produits complète prête pour l’entreprise alimentée par la fusion de l’IA, des capacités d’automatisation, et des renseignements sur les menaces en temps réel pour permettre aux organisations progressistes de devancer les attaques sophistiquées et de minimiser les risques de violations de données.