Les défenseurs mettent en lumière un ensemble de vulnérabilités dans Ivanti Cloud Service Appliances (CSA) qui peuvent être enchaînées pour une exploitation accrue. La dernière alerte conjointe de CISA et du FBI informe la communauté mondiale des défenseurs d’au moins deux enchaînements d’exploits utilisant les vulnérabilités d’Invanti suivies sous les références CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 et CVE-2024-9380. Les adversaires peuvent tirer parti des chaînes d’exploits armant les flas pour obtenir un accès initial, exécuter un RCE, voler des identifiants et déployer des malwares sur les réseaux ciblés.

Détectez les chaînes d’exploits CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 et CVE-2024-9380

Les vulnérabilités des Ivanti Cloud Service Appliances (CSA) représentent un risque important pour la sécurité des entreprises en raison du rôle crucial que ces systèmes jouent dans la gestion de l’accès à distance sécurisé et de l’authentification. Déployées couramment en tant que systèmes exposés à Internet, les CSA d’Ivanti sont particulièrement attractives pour les attaquants cherchant à exploiter les faiblesses pour accéder non autorisé à des réseaux d’entreprise sensibles.

Les dernières chaînes d’exploits utilisant les vulnérabilités CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 et CVE-2024-9380 sont activement utilisées en milieu sauvage. Ces exploits permettent aux attaquants d’exécuter diverses actions malveillantes prenant le contrôle des systèmes d’entreprise. Pour faire face à cette menace croissante, une action immédiate est essentielle pour les cyberdéfenseurs.

The SOC Prime Platform pour la défense cybernétique collective fournit des règles de détection personnalisées traitant les tentatives d’exploitation des dernières vulnérabilités Ivanti CSA. Soutenue par un ensemble complet d’outils de recherche et d’ingénierie de détection de menaces, la plateforme permet aux organisations de se défendre de manière proactive contre les menaces émergentes. Cliquez simplement sur le Explorer les détections bouton ci-dessous pour accéder immédiatement à une pile de détection pertinente couvrant les tentatives d’exploitation décrites dans l’ avis AA25-022A.

Toutes les règles sont mappées au cadre MITRE ATT&CK® et compatibles avec plus de 40 solutions SIEM, EDR et Data Lake. Chaque règle est enrichie de nombreuses CTI, y compris des références médiatiques, des chronologies d’attaques, des configurations d’audit et d’autres métadonnées.

Les experts en sécurité cherchant plus de contenu de détection correspondant au cas d’utilisation de détection proactive d’exploitation de vulnérabilités peuvent accéder à l’ensemble de la collection de règles Sigma en explorant le Marketplace de Détection de Menaces via le tag CVE. De plus, les cyberdéfenseurs peuvent toujours rester au courant des dernières menaces avec notre tableau de bord Active Threats – maintenant disponible gratuitement avec un accès personnel à la SOC Prime Platform.

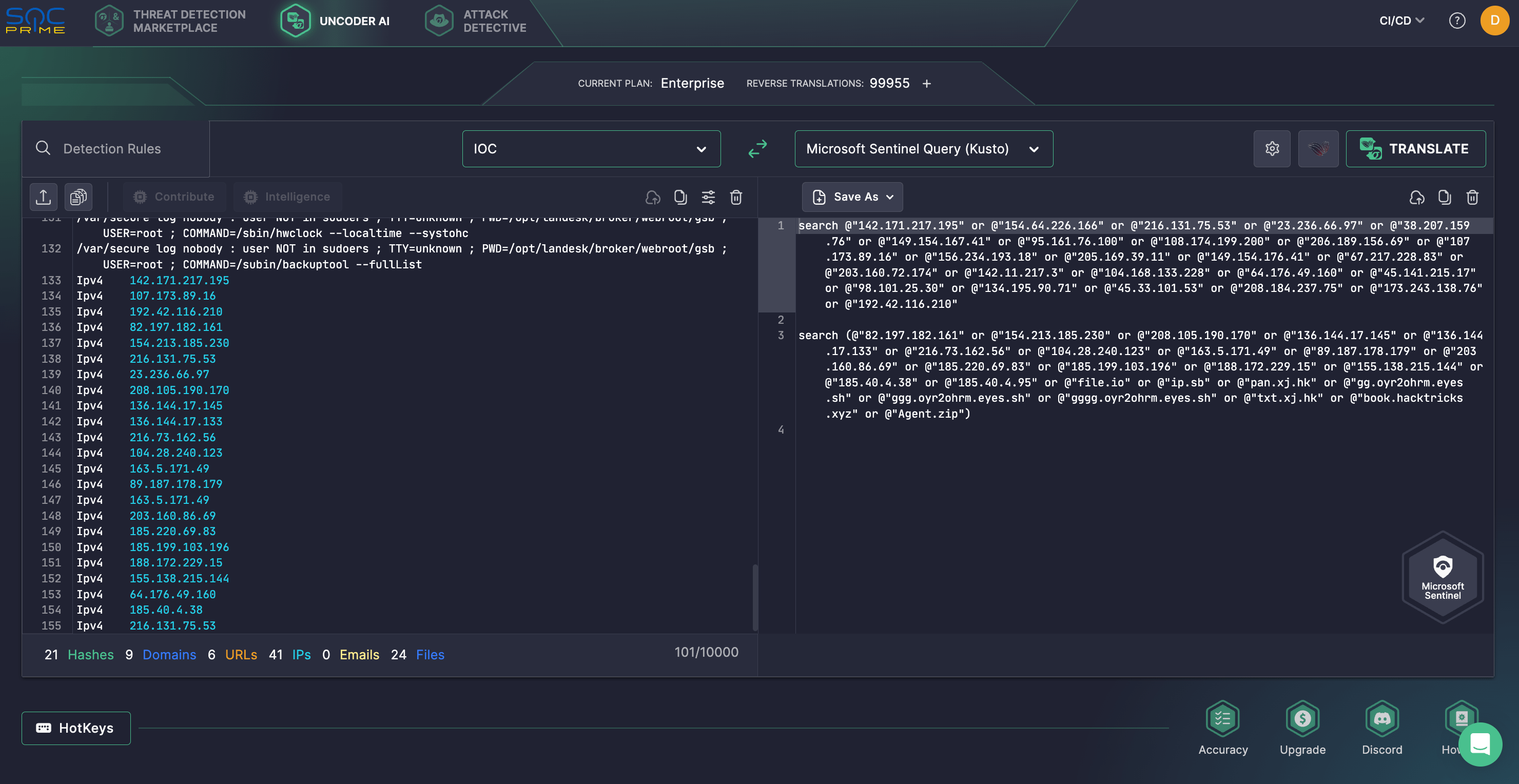

En outre, pour simplifier la recherche de menaces, les experts en sécurité peuvent facilement rechercher des IOCs fournis dans l’avis AA25-022A de CISA. Comptez sur l’ Uncoder AI pour créer des requêtes personnalisées basées sur les IOCs en quelques secondes et travailler automatiquement avec elles dans votre environnement SIEM ou EDR choisi. Auparavant disponible uniquement pour les clients d’entreprise, Uncoder AI est désormais accessible aux chercheurs individuels, offrant toutes ses capacités. Consultez les détails ici.

Analyse critique des vulnérabilités Ivanti CSA

Le 22 janvier 2025, la CISA et le FBI ont publié une alerte conjointe de cybersécurité AA25-022A suite à l’exploitation de vulnérabilités critiques d’Ivanti CSA, y compris CVE-2024-8963, une faille de contournement administratif, CVE-2024-9379, une vulnérabilité d’injection SQL, ainsi que des failles RCE suivies sous CVE-2024-8190 et CVE-2024-9380.

Les adversaires ont armé les vulnérabilités mentionnées ci-dessus dans des chaînes d’exploits pour un accès initial, un RCE, un vol d’identifiants et un déploiement de web shells sur les réseaux compromis. Les attaquants ont principalement utilisé deux chaînes d’exploits de vulnérabilités : l’une combinant CVE-2024-8963 avec CVE-2024-8190 et CVE-2024-9380, et une autre liant CVE-2024-8963 avec CVE-2024-9379. Dans un incident confirmé, les attaquants se sont déplacés latéralement vers deux serveurs supplémentaires.

En septembre 2024, le fournisseur a publié deux avis de sécurité révélant l’exploitation de CVE-2024-8190 and CVE-2024-8963. En octobre 2024, Ivanti a suivi avec un autre avis concernant l’exploitation de CVE-2024-9379, CVE-2024-9380 et CVE-2024-9381.

Selon les avis du fournisseur, les quatre problèmes de sécurité affectent les versions 4.6x antérieures à la build 519 des Ivanti CSA, tandis que CVE-2024-9379 et CVE-2024-9380 affectent également les versions 5.0.1 et antérieures. Selon Ivanti, ces vulnérabilités n’ont pas été exploitées dans la version 5.0.

Les rapports de cybersécurité indiquent que ces vulnérabilités ont été exploitées en zéro day. En raison des preuves d’exploitation active, la CISA les a incluses dans son Catalogue des Vulnérabilités Exploitées Connues (KEV).

Dans la première chaîne d’exploit, les pirates ont armé CVE-2024-8963 avec des failles de sécurité RCE CVE-2024-8190 et CVE-2024-9380. Ils ont initialement envoyé une requête GET pour acquérir des jetons de session et CSRF, suivie d’une requête POST pour manipuler la fonction setSystemTimeZone et exécuter du code. Dans certains cas, ils ont utilisé des scripts Python encodés en base64 pour voler des identifiants administratifs chiffrés. Après avoir obtenu des identifiants, les adversaires se sont connectés et ont utilisé CVE-2024-9380 pour exécuter des commandes avec des privilèges élevés. Ils ont implanté des web shells pour la persistance et, dans certains cas, créé un canal C2 TCP inverse. Dans un autre incident, ils ont maintenu l’accès en désactivant la vulnérabilité DateTimeTab.php, en supprimant les web shells et en effaçant les traces d’exploitation à l’aide de commandes sudo.

Dans la deuxième chaîne d’exploit, les adversaires ont exploité CVE-2024-8963 et CVE-2024-9379 pour obtenir un accès initial via une requête GET spécifique. Une fois dans le réseau ciblé, ils ont tenté d’exploiter CVE-2024-9379 pour créer un web shell en envoyant des requêtes GET et POST avec une injection SQL dans la saisie des tentatives de verrouillage. L’injection a donné aux attaquants le feu vert pour insérer un utilisateur dans la table user_info, avec du code bash intégré dans l’entrée. Bien que la tentative de connexion ait échoué, l’application a par erreur traité le code bash, permettant aux adversaires d’utiliser des commandes echo pour construire un web shell. Cependant, il n’y a aucune indication qu’ils ont réussi à en créer un fonctionnel.

Étant donné que la version 4.6 d’Ivanti CSA est considérée en fin de vie et ne reçoit plus de correctifs, la rendant très vulnérable aux cyberattaques, les organisations nécessitent une ultra-réactivité pour défendre rapidement contre les intrusions. Pour réduire les risques d’exploitation des vulnérabilités Ivanti CSA, il est fortement recommandé aux administrateurs réseau de mettre à niveau vers la version la plus récente prise en charge d’Ivanti CSA. Il est conseillé aux organisations de recueillir et d’analyser les journaux et les artefacts pour tout signe d’activité malveillante et de suivre les orientations de réponse aux incidents décrites dans l’avis de CISA et du FBI. Pour renforcer les défenses à grande échelle et mettre en œuvre une stratégie de cybersécurité proactive, SOC Prime Platform offre une suite complète de produits pour la détection avancée des menaces, la chasse automatisée des menaces et l’ingénierie de détection axée sur le renseignement en tant que solution hautement faisable et innovante contre les tentatives d’exploitation de vulnérabilités en constante augmentation.