Mise à jour : Cet article a été actualisé pour intégrer les analyses de recherche ESET datées du 11 août 2025, portant sur les détails émergents du déroulement de l’attaque.

Alors que l’été atteint son apogée, le paysage des menaces cybernétiques s’intensifie tout aussi rapidement. Suite à la récente divulgation de la CVE-2025-8292, une vulnérabilité use-after-free dans le Media Stream de Chrome, les chercheurs en sécurité ont découvert l’exploitation active d’un zero-day inédit dans WinRAR pour diffuser le malware RomCom.

Référencé comme CVE-2025-8088, ce défaut de traversée de chemin dans la version Windows de WinRAR permet aux attaquants d’exécuter du code arbitraire via la création de fichiers d’archives malveillants. Bien que les méthodes exactes et les acteurs derrière cette campagne restent inconnus, l’utilisation de la porte dérobée RomCom suggère une implication potentielle de groupes de hackers d’origine russe.

Détecter les tentatives d’exploitation de CVE-2025-8088 pour la livraison de RomCom

Avec plus de 29 000 nouvelles vulnérabilités recensées par le NIST cette année, la course est lancée pour les équipes de cybersécurité. Alors que l’exploitation des vulnérabilités reste le vecteur d’attaque principal, et face à la sophistication croissante des menaces, la détection proactive est essentielle pour réduire la surface d’attaque et atténuer les risques.

Inscrivez-vous dès maintenant à la plateforme SOC Prime pour accéder à une vaste bibliothèque de règles de détection enrichies de contexte et à une intelligence artificielle spécialisée, vous aidant à garder une longueur d’avance sur les attaques exploitant les vulnérabilités émergentes. La plateforme propose des détections sélectionnées ciblant le dernier zero-day WinRAR utilisé pour diffuser RomCom, accompagnée d’une suite complète de produits pour l’ingénierie de détection assistée par IA, la chasse automatisée aux menaces et la détection avancée. Cliquez sur le bouton Explorer les détections ci-dessous pour découvrir la pile de détection correspondante.

Les défenseurs cybernétiques peuvent également parcourir le Threat Detection Marketplace en utilisant le terme “RomCom” pour du contenu plus ciblé. Pour explorer un ensemble plus large de règles liées à l’exploitation de vulnérabilités, il suffit d’appliquer le tag “CVE” pour visualiser toute la collection.

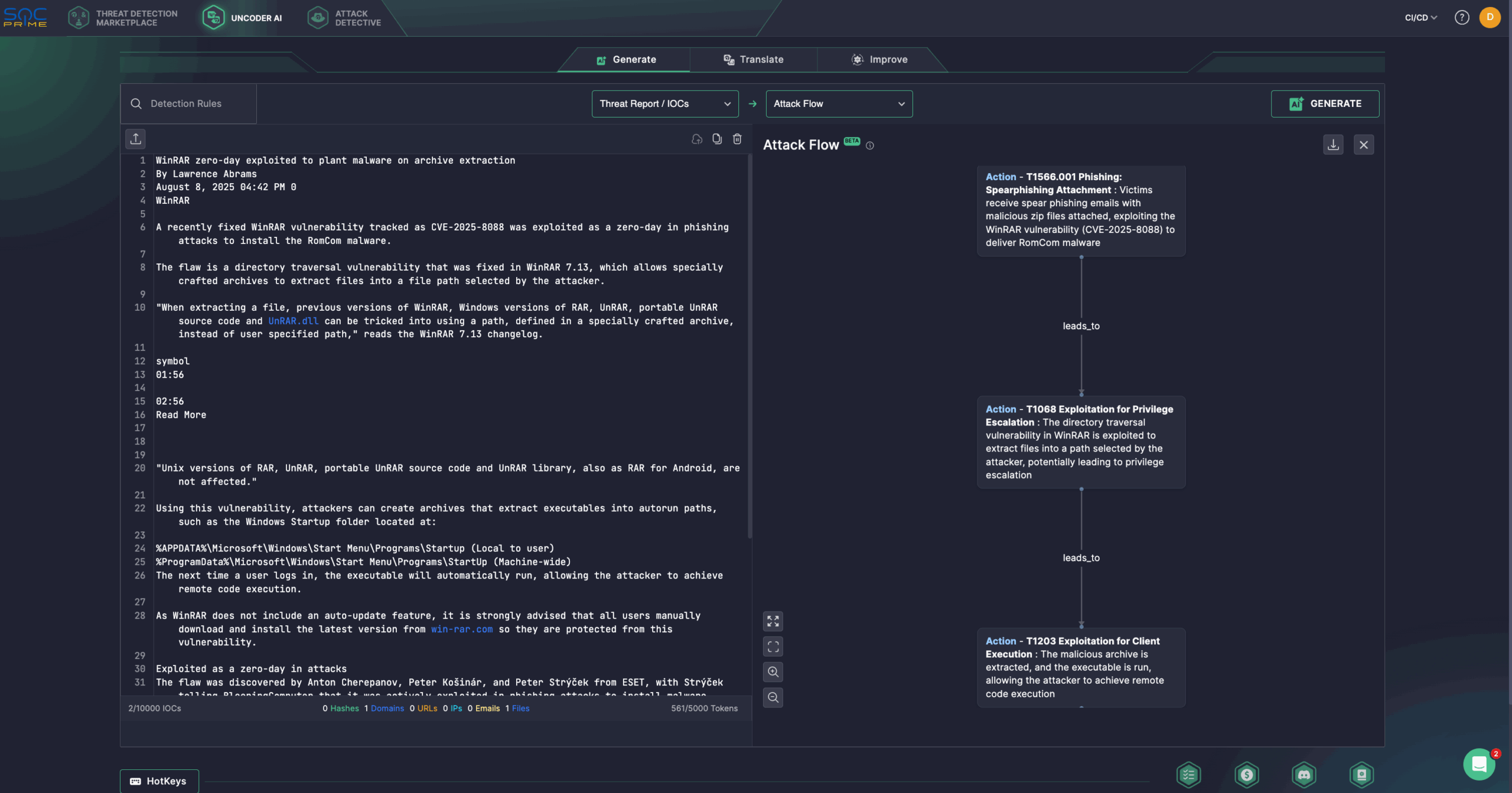

De plus, les experts en sécurité peuvent simplifier leurs enquêtes grâce à Uncoder AI, un IDE privé et copilote pour l’ingénierie de détection informée par les menaces. Générez des algorithmes de détection à partir de rapports bruts, effectuez rapidement des balayages IOC, prédisez des tags ATT&CK, optimisez vos requêtes avec des conseils IA, et traduisez-les dans plusieurs langages SIEM, EDR et Data Lake. Par exemple, les professionnels peuvent utiliser le dernier article de Bleeping Computer sur la CVE-2025-8088 pour générer un diagramme de flux d’attaque en quelques clics. Sinon, les ingénieurs peuvent compter sur Uncoder AI pour convertir les IOC du répertoire GitHub d’ESET en requêtes IOC personnalisées prêtes à être exécutées dans le SIEM ou l’EDR de leur choix afin de chasser instantanément les menaces liées à RomCom.

Analyse de la CVE-2025-8088

Les chercheurs en sécurité ont révélé que la vulnérabilité WinRAR, référencée CVE-2025-8088, a été exploitée activement comme zero-day dans des campagnes de phishing ciblées visant à propager le malware RomCom. Cette faille de traversée de chemin affecte la version Windows de WinRAR et permet aux attaquants d’exécuter du code arbitraire via la création de fichiers d’archives malveillants.

Selon l’avis de sécurité, les versions antérieures de WinRAR (incluant Windows RAR, UnRAR, le code source portable UnRAR, et UnRAR.dll) pouvaient être trompées lors de l’extraction pour utiliser un chemin malicieusement conçu au lieu de celui prévu. Cela permet aux attaquants de placer des fichiers dans des emplacements non autorisés.

Plus précisément, les acteurs malveillants peuvent créer des archives extrayant des exécutables malveillants dans des dossiers d’exécution automatique, tels que les chemins utilisateurs spécifiques %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup ou machine-wide %ProgramData%\Microsoft\Windows\Start Menu\Programs\StartUp. Ceci permet au malware de s’exécuter automatiquement lors de la prochaine connexion, offrant aux attaquants une exécution de code à distance pour installer la porte dérobée RomCom.

Il est important de noter que les versions Unix de RAR, UnRAR, le code source portable UnRAR, la bibliothèque UnRAR et RAR pour Android ne sont pas affectées par cette faille.

La famille de malwares RomCom est liée à un collectif de hackers d’origine russe, connu sous plusieurs alias, dont UAT-5647, Storm-0978, Tropical Scorpius, UAC-0180 et UNC2596. Ce groupe est également soupçonné d’être derrière les opérations du ransomware Cuba. Réputés pour leurs techniques de piratage avancées, ils sont actifs depuis au moins 2019 et déploient diverses familles de malwares, incluant RomCom RAT et SystemBC. En 2022, des acteurs malveillants ont utilisé la porte dérobée RomCom pour cibler des organismes étatiques ukrainiens, suggérant des liens possibles avec des opérations de cyber-espionnage au profit du gouvernement de Moscou.

La vulnérabilité a été découverte par les chercheurs ESET Anton Cherepanov, Peter Košinár et Peter Strýček, qui l’ont signalée au fournisseur. Le dernier rapport ESET identifie trois chaînes d’attaque distinctes diffusant des itérations connues du malware RomCom : Mythic Agent, SnipBot et MeltingClaw. La chaîne d’exécution Mythic Agent est déclenchée via Updater.lnk, qui ajoute msedge.dll à une clé de registre COM hijack. Cette DLL décrypte un shellcode AES et s’exécute uniquement si le domaine système correspond à une valeur codée en dur, lançant l’agent Mythic pour les communications C2, l’exécution de commandes et la livraison de payloads.

Une autre chaîne d’infection responsable de la distribution de la variante SnipBot est déclenchée par le lancement via Display Settings.lnk, qui exécute ApbxHelper.exe (une version modifiée de PuTTY CAC avec un certificat invalide). Ce dernier vérifie la présence d’au moins 69 documents récemment ouverts avant de décrypter un shellcode récupérant d’autres payloads depuis des serveurs contrôlés par les attaquants.

La troisième faille d’exécution liée à la livraison du malware MeltingClaw est initiée par Settings.lnk, qui lance ensuite Complaint.exe (RustyClaw). Ce programme télécharge une DLL MeltingClaw qui récupère et exécute des modules malveillants additionnels depuis l’infrastructure de l’adversaire.

Le problème a été corrigé dans la version 7.13 de WinRAR, publiée le 30 juillet 2025. Il est fortement conseillé aux utilisateurs de procéder rapidement à cette mise à jour. Par ailleurs, pour anticiper les attaquants et détecter de manière proactive toute tentative d’exploitation, les équipes de sécurité peuvent s’appuyer sur la suite complète SOC Prime, dotée d’IA, d’automatisation et d’intelligence sur les menaces en temps réel, pour renforcer la défense organisationnelle à grande échelle.