Alerte sécurité pour les défenseurs du cyberespace ! Microsoft a récemment corrigé une vulnérabilité critique d’élévation de privilèges (CVE-2023-23397) affectant Microsoft Outlook pour Windows qui permet aux adversaires d’extraire les mots de passe par hachage à partir d’instances ciblées. Notamment, la faille a été exploitée dans la nature comme une journée zéro depuis avril 2022, étant utilisée dans des cyberattaques contre le gouvernement, l’armée et les organisations d’infrastructure critique à travers l’Europe.

Détection de CVE-2023-23397

Avec le nombre croissant de failles de sécurité affectant les produits logiciels largement utilisés, la détection proactive de l’exploitation des vulnérabilités a été parmi les principaux cas d’utilisation de la sécurité en 2021-2022 et maintient toujours la première position. La vulnérabilité d’élévation de privilèges tristement célèbre suivie comme CVE-2023-23397 avec une note de gravité de 9,8 basée sur le score CVSS affecte toutes les versions de Microsoft Outlook. Étant activement exploitée dans la nature, cette vulnérabilité de Microsoft Outlook, lorsqu’elle est abusée par des attaquants, peut poser une menace sérieuse pour les organisations qui dépendent de ces produits populaires de Microsoft. Pour aider les organisations à repérer l’activité des adversaires à temps et à détecter de manière proactive les schémas d’exploitation de CVE-2023-23397, l’équipe de SOC Prime a récemment publié des règles Sigma pertinentes. Suivez les liens ci-dessous pour atteindre instantanément ces détections cartographiées au cadre MITRE ATT&CK v12 et convertissables instantanément en solutions SIEM, EDR et XDR de pointe dans l’industrie.

Schémas possibles d’exploitation de Microsoft Outlook [CVE-2023-23397] (via process_creation)

Cette règle Sigma traite de la tactique d’accès aux identifiants avec l’authentification forcée (T1187) utilisée comme technique principale.

Outlook utilisé pour ouvrir un fichier de message autonome avec un emplacement suspect (via cmdline)

La règle Sigma susmentionnée traite également de la tactique d’accès aux identifiants avec la technique d’authentification forcée (T1187) ainsi que de la tactique d’accès initial représentée par la technique de phishing (T1566).

En cliquant sur le Explorer les détections bouton, les organisations peuvent obtenir un accès instantané à encore plus d’algorithmes de détection visant à aider à identifier le comportement malveillant lié aux tentatives d’exploitation de CVE-2023-23397 qui peuvent potentiellement affecter leurs instances Microsoft Outlook. Pour une enquête sur les menaces rationalisée, les équipes peuvent également approfondir les métadonnées pertinentes, y compris les références ATT&CK et CTI.

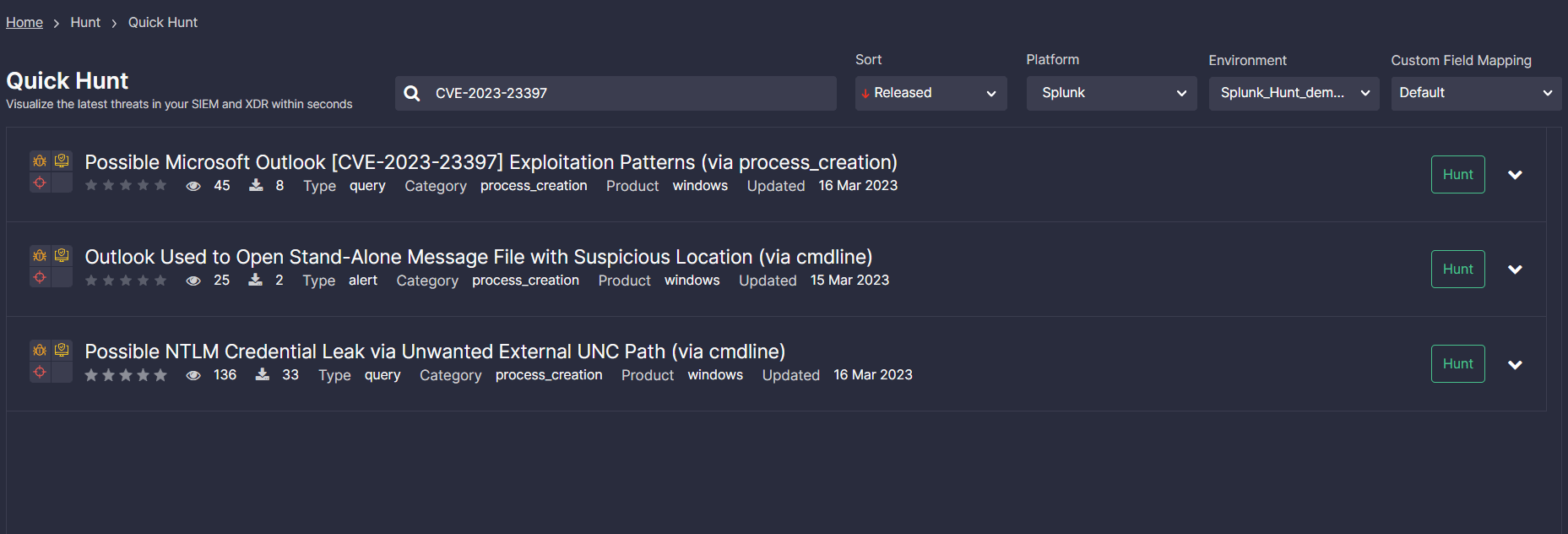

Les équipes peuvent également tirer le meilleur parti du module Quick Hunt de SOC Prime pour rechercher des menaces liées aux tentatives d’exploitation de CVE-2023-23397. Appliquez le tag personnalisé “CVE-2023-23397” pour filtrer la liste des requêtes vérifiées en fonction de vos besoins actuels, sélectionnez votre plateforme et votre environnement, et approfondissez instantanément la recherche, gagnant ainsi des secondes sur votre enquête sur les menaces.

Analyse Zero-Day de Microsoft Outlook : CVE-2023-23397

Le Patch Tuesday de mars 2023 a mis en lumière une vulnérabilité notoire d’élévation de privilèges (CVE-2023-23397) impactant toutes les versions de Microsoft Outlook pour Windows. Le bug permet aux attaquants de saisir les informations d’identification NTLM en envoyant un email malveillant à la victime. Selon l’ avis de Microsoft, aucune interaction de l’utilisateur n’est requise puisque l’email est déclenché automatiquement lorsqu’il est récupéré et traité par le serveur de messagerie.

Bien que l’authentification NTLM soit considérée risquée, elle est toujours utilisée sur les systèmes plus récents pour les rendre compatibles avec les anciens. L’authentification, dans ce cas, est effectuée avec des hachages de mots de passe que le serveur récupère d’un client lors de l’accès à la ressource partagée. CVE-2023-23397 permet aux hackers de voler ces hachages, qui sont ensuite exploités pour une authentification réussie sur le réseau d’intérêt.

La vulnérabilité a d’abord été découverte par le CERT ukrainien et a été étudiée plus avant par les équipes d’Incident et de Renseignement sur les Menaces de Microsoft. Les chercheurs de Microsoft attribuent ses tentatives d’exploitation à des acteurs menaçants soutenus par la Russie impliqués dans des cyberattaques visant des organisations européennes.

Les chercheurs en cybersécurité supposent que l’activité malveillante peut être liée au collectif de piratage infâme soutenu par la Russie, connu sous le nom de APT28 (alias Fancy Bear APT ou UAC-0028). Basée sur l’enquête menée par le Service de l’État pour les Communications Spéciales et la Protection de l’Information de l’Ukraine (SSSCIP), les acteurs de la menace APT28 étaient derrière une série de cyberattaques ciblées visant à paralyser l’infrastructure critique de l’Ukraine au début du printemps 2022. Ce collectif de piratage a également été observé dans une série d’autres campagnes adverses contre l’Ukraine en 2022, où ils ont utilisé la vulnérabilité Windows CVE-2022-30190 en tant que jour zéro pour propager Cobalt Strike Beacon et divers échantillons de malware CredoMap sur les systèmes compromis.

Comme mesures d’atténuation potentielles, les cyber-défenseurs recommandent de corriger rapidement CVE-2023-23397 et d’appliquer le script de Microsoft pour vérifier que les messages dans Exchange utilisent un chemin UNC et s’assurer qu’il n’y a pas de traces d’exploitation de la vulnérabilité.

Vous cherchez des moyens d’anticiper toute menace cybernétique et d’avoir toujours à portée de main des détections pour les TTP des adversaires concernés ? Obtenez l’accès à plus de 800 règles pour les CVE actuels et émergents afin d’identifier à temps les risques et de renforcer votre posture en matière de cybersécurité. Accédez à 140+ règles Sigma gratuitement ou explorez la liste complète des algorithmes de détection pertinents via On Demand à https://my.socprime.com/pricing/