Une nouvelle vulnérabilité critique révélée dans SAP NetWeaver, un défaut de téléchargement de fichiers non authentifiés qui permet RCE et suivi sous CVE-2025-31324, est activement exploitée par plusieurs groupes étatiques liés à la Chine pour attaquer des systèmes d’infrastructure critiques. Les défenseurs attribuent les intrusions observées à des groupes de cyberespionnage chinois, probablement liés au Ministère de la Sécurité d’État chinois (MSS) ou à ses contractants privés associés.

Détecter les Tentatives d’Exploitation de CVE-2025-31324 Liées à des Adversaires de Nexus Chinois

As les exploits zero-day définissent de plus en plus les cyberattaques modernes, un défaut de gravité maximale dans SAP NetWeaver CVE-2025-31324 a suivi le mouvement, avec une exploitation généralisée depuis avril 2025 par des groupes APT probablement liés à la Chine ciblant des infrastructures critiques.

Pour résister de manière proactive aux risques croissants d’intrusions, inscrivez-vous à la plateforme SOC Prime et accédez à un ensemble de règles Sigma pour la détection d’exploits CVE-2025-31324 liées à la dernière campagne des groupes de nexus chinois.

Les professionnels de la sécurité à la recherche de plus d’algorithmes de détection traitant des exploits CVE-2025-31324 peuvent parcourir le Marketplace de détection des menaces par l’ID CVE directement, ou suivez ce lien. De plus, en utilisant le tag CVE, les cyber-défenseurs peuvent accéder à une collection plus large de règles pour détecter l’exploitation des vulnérabilités.

Les détections sont compatibles avec des dizaines de solutions SIEM, EDR et Data Lake, et sont alignées avec le cadre MITRE ATT&CK® . Elles sont également enrichies de métadonnées exploitables pour fournir un contexte complet des cybermenaces pour des enquêtes approfondies.

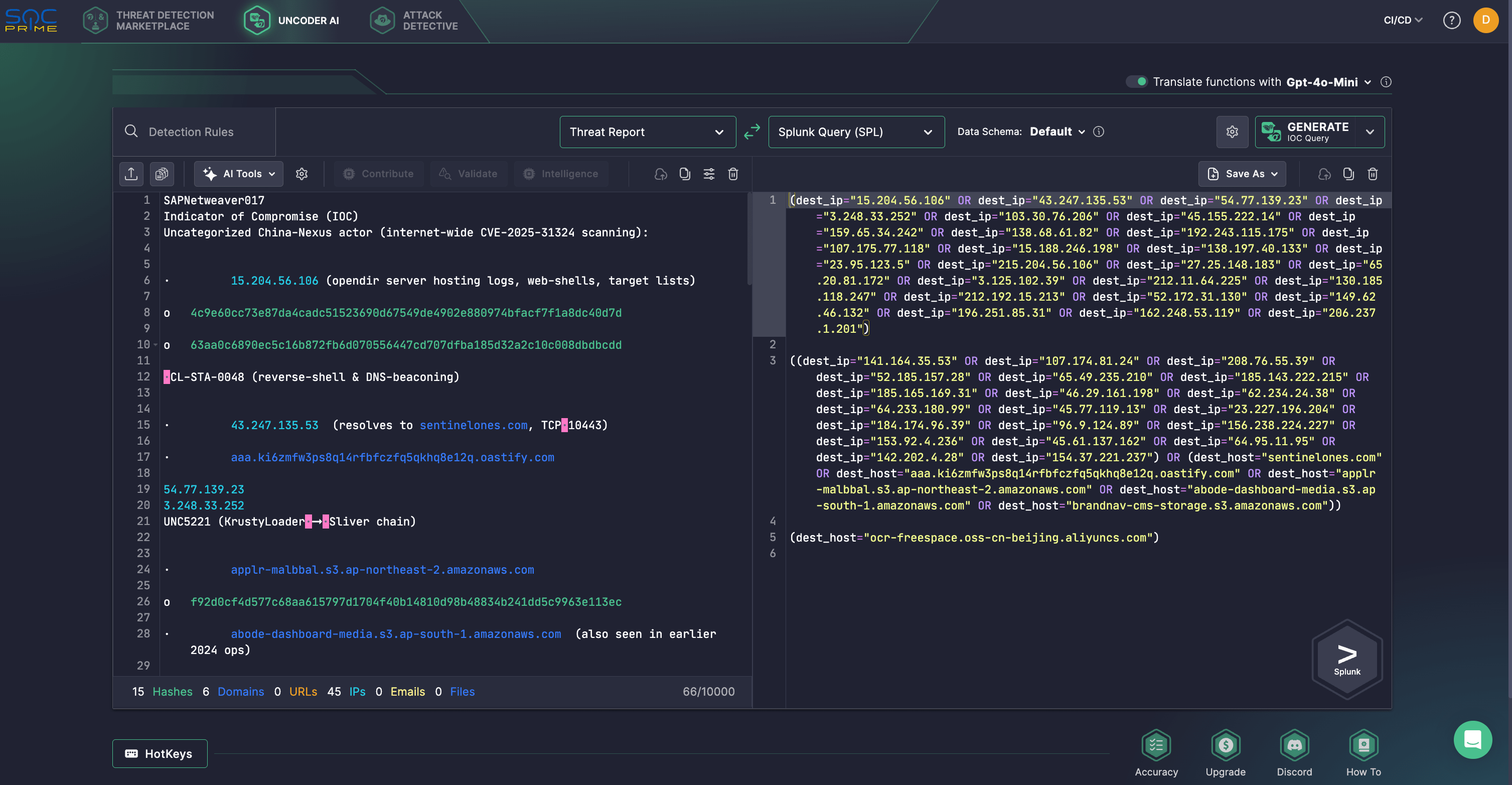

Les ingénieurs en sécurité peuvent également exploiter Uncoder AI—une IA privée, non agentique, conçue pour l’ingénierie de détection informée par les menaces. Avec Uncoder, les défenseurs peuvent convertir automatiquement les IOCs du rapport dédié EclecticIQ en requêtes de chasse exploitables, permettant une investigation efficace de l’activité des APT de nexus chinois exploitant CVE-2025-31324. En outre, Uncoder soutient la création de logique de détection à partir de rapports de menaces bruts, la prédiction de tags ATT&CK, l’optimisation des requêtes par IA, et la traduction de contenu de détection sur plusieurs plateformes.

Analyse de l’Exploitation de CVE-2025-31324 Liée à des Groupes APT Chinois

En avril 2025, les défenseurs ont observé des campagnes d’exploitation à haute intensité visant des infrastructures critiques en abusant de SAP NetWeaver Visual Composer et en exploitant une vulnérabilité zero-day de gravité maximale, CVE-2025-31324. Les opérations des adversaires visent stratégiquement à infiltrer des infrastructures critiques, voler des données sensibles et établir un accès à long terme à des réseaux mondiaux de grande valeur.

Les analystes d’EclecticIQ évaluent que les groupes liés à la Chine APT sont très vraisemblablement en train de mener une campagne de balayage et d’exploitation de grande envergure ciblant les systèmes SAP NetWeaver. La campagne a visé une gamme de secteurs, y compris la distribution de gaz naturel, les services de gestion de l’eau et des déchets au Royaume-Uni, les fabricants de dispositifs médicaux et les entreprises pétrolières et gazières aux États-Unis, ainsi que les ministères du gouvernement en Arabie Saoudite supervisant la politique d’investissement et financière.

Des preuves de l’étendue de la campagne ont été révélées grâce à un serveur contrôlé par l’adversaire hébergé à l’adresse IP 15.204.56[.]106, qui contenait des journaux d’événements détaillant l’activité à travers plusieurs systèmes compromis. Un serveur situé à cette adresse IP hébergeait plusieurs fichiers, y compris “CVE-2025-31324-results.txt”, qui documente 581 instances SAP NetWeaver compromises qui ont été équipées de backdoors avec des web shells, et un autre fichier TXT listant 800 domaines exécutant SAP NetWeaver, suggérant qu’ils pourraient être des cibles futures. Suite à l’exploitation de CVE-2025-31324, les attaquants déploient deux web shells pour maintenir un accès distant persistant et exécuter des commandes arbitraires sur les systèmes infectés.

Les défenseurs attribuent ces intrusions à des groupes de hackers chinois identifiés comme UNC5221, UNC5174 et CL-STA-0048. CL-STA-0048 a tenté de mettre en place un shell interactif inversé avec l’IP 43.247.135[.]53, précédemment liée au groupe. Ce gang de hackers a été précédemment lié à des attaques en Asie du Sud, où ils ont exploité des failles connues dans des serveurs IIS, Apache Tomcat et MS-SQL exposés publiquement pour déployer des web shells, des shells inversés, et malware PlugX .

Un autre groupe suivi sous le nom UNC5221 a utilisé un web shell pour déployer KrustyLoader, un outil basé sur Rust capable de livrer des charges utiles secondaires comme Sliver, maintenir la persistance, et exécuter des commandes shell. Un autre groupe de hackers derrière l’exploitation de CVE-2025-31324, connu sous le nom UNC5174, a été observé en train de télécharger SNOWLIGHT, un loader qui se connecte à un serveur codé en dur pour récupérer VShell, un RAT basé sur Go, et le backdoor GOREVERSE.

Selon les chercheurs, il est très probable que les APT affiliés à la Chine continueront à militariser les logiciels d’entreprise et les appareils de périphérie exposés à l’internet pour obtenir un accès à long terme aux infrastructures critiques mondiales.

Étant donné la exploitation active continue, les utilisateurs de SAP NetWeaver sont fortement conseillés de mettre à jour promptement leurs instances vers la dernière version disponible comme détaillé dans la note de sécurité SAP #3594142. Comme mesures d’atténuation potentielle de CVE-2025-31324 dans les cas où la mise à jour n’est pas faisable, le fournisseur recommande de supprimer le composant sap.com/devserver_metadataupload_ear comme décrit dans la note SAP #3593336. De plus, l’accès à /developmentserver/metadatauploader devrait être limité à des plages d’IP internes et authentifiées, et l’accès non authentifié ou public au réseau devrait être bloqué à l’aide de règles WAF ou de pare-feu.

Alors que les groupes de menaces liés à la Chine ciblent stratégiquement des plateformes largement utilisées comme SAP NetWeaver, probablement en raison de leur rôle critique dans les environnements d’entreprises et de leur tendance à contenir des vulnérabilités non corrigées, une ultra-réactivité des défenseurs est une étape significative pour déjouer de manière proactive les menaces émergentes. La plateforme SOC Prime équipe les équipes de sécurité d’une suite de produits complète soutenue par une technologie AIalimentée