À la fin de l’été 2024, le FBI, le Département de la Défense et la CISA ont émis un avertissement conjoint avertissant les experts en cybersécurité d’une augmentation des opérations par des adversaires affiliés à l’Iran connus sous le nom de Pioneer Kitten. Les agences américaines d’autorité en cybersécurité, en collaboration avec des partenaires internationaux, ont récemment publié un autre avis AA24-290A couvrant l’activité croissante des acteurs de la menace iranienne exploitant la force brute et l’accès aux identifiants dans leurs opérations offensives pour compromettre des organisations dans divers secteurs d’infrastructures critiques. Les adversaires liés à l’Iran visent à voler des identifiants et des informations réseau, qui peuvent être vendus à des cybercriminels pour faciliter un accès ultérieur.

Détection des cyberattaques par des hackers iraniens décrites dans le conseil de la CISA AA24-290A

En 2024, des groupes APT de diverses régions du monde, dont l’Iran, la Chine, la Corée du Nord et la Russie, ont montré une augmentation notable des capacités offensives dynamiques et innovantes. Les hackers soutenus par l’Iran, reconnus comme l’une des menaces APT les plus redoutables, créent des défis importants pour le paysage mondial de la cybersécurité grâce à des stratégies d’attaques persistantes. Le plus récent avis AA24-290A des agences d’État américaines et des partenaires internationaux signale une augmentation des accès aux identifiants et des attaques par force brute par des adversaires sponsorisés par l’État iranien, soulignant les risques accrus auxquels sont confrontés les secteurs des infrastructures critiques, gouvernementales, de la santé et de l’énergie dans le monde entier.

Pour rester informés face à l’avalanche d’attaques, les professionnels de la sécurité peuvent s’appuyer sur la plateforme SOC Prime pour une cyberdéfense collective offrant une suite complète de produits pour la détection avancée des menaces, l’ingénierie de détection alimentée par l’IA et la chasse aux menaces automatisée. Les utilisateurs de la plateforme peuvent accéder aux dernières informations sur les menaces et aux règles de détection organisées pour les menaces émergentes publiées sous un SLA de 24 heures.

Appuyez sur le bouton Explorez les Détections ci-dessous pour approfondir immédiatement une pile de règles Sigma dédiées aux TTP décrits dans l’avis AA24-290A. Toutes les règles Sigma sont mappées au cadre MITRE ATT&CK®, enrichies avec des renseignements adaptés et convertibles en plus de 30 formats de langages SIEM, EDR et Data Lake. Alternativement, les défenseurs pourraient utiliser le tag « AA24-290A » pour une recherche personnalisée dans le Threat Detection Marketplace.

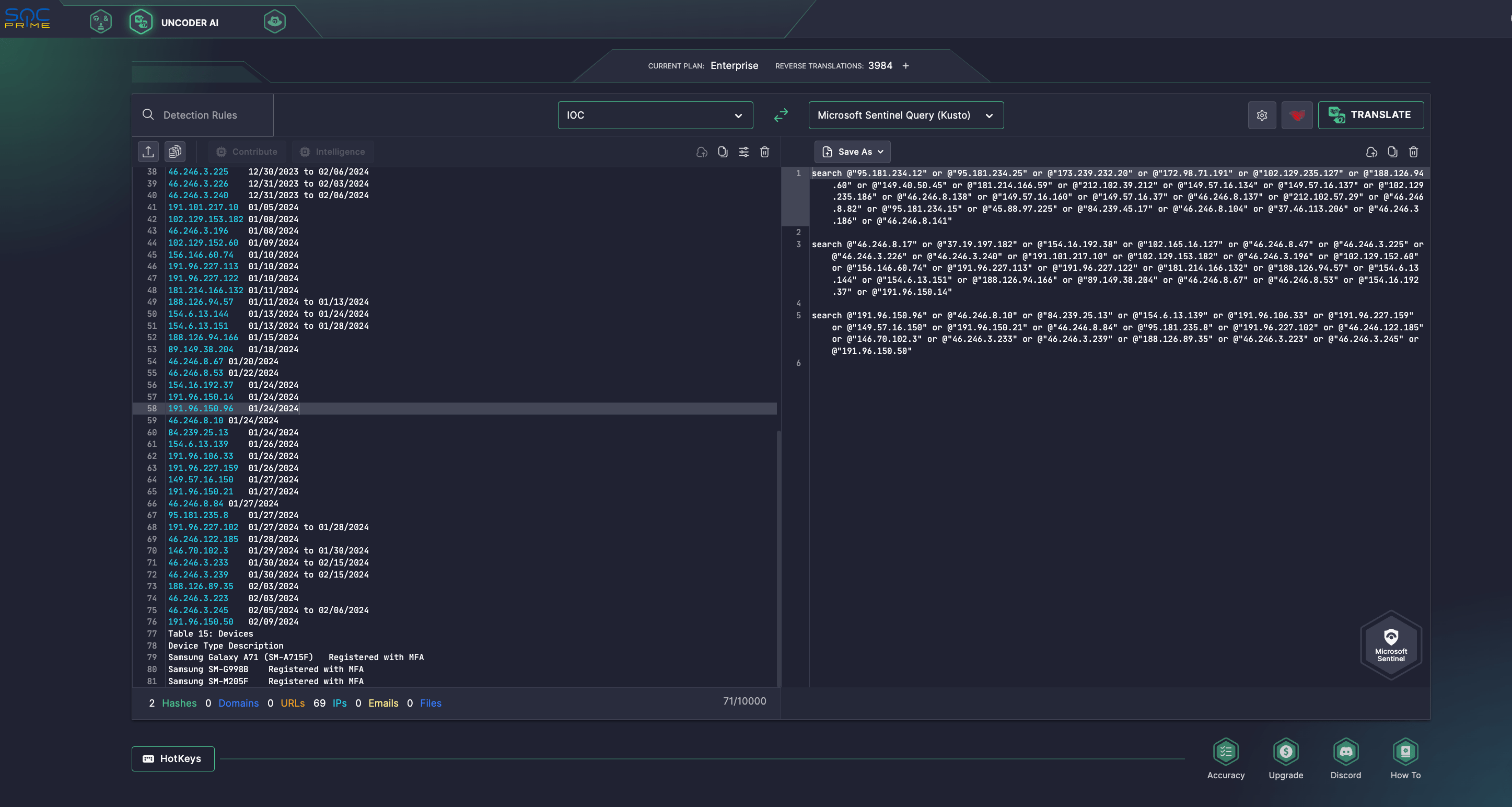

Les ingénieurs en sécurité peuvent également profiter de Uncoder AI pour accélérer le conditionnement des IOC et la chasse rétrospective des TTP des adversaires utilisés dans l’accès aux identifiants et les attaques par force brute en utilisant les IOC de l’avis correspondant en les convertissant instantanément en requêtes personnalisées correspondant à des langages SIEM, EDR et Data Lake spécifiques.

Analyse de l’activité liée à l’Iran couverte dans l’alerte AA24-290A

Le dernier avis de sécurité AA24-290A des principales organisations d’autorité américaines, y compris le FBI, la CISA, la NSA et des partenaires internationaux, avertit les défenseurs des risques croissants dus à une opération offensive à grande échelle menée par des groupes de hackers iraniens. Les adversaires appliquent de multiples techniques d’attaque par force brute et d’activité d’accès aux identifiants pour cibler les organisations d’infrastructures critiques, y compris les secteurs de la santé, du gouvernement, de l’informatique, de l’ingénierie et de l’énergie.

Depuis la mi-automne 2024, les hackers iraniens utilisent des techniques de force brute, y compris la pulvérisation de mots de passe et le « push bombing » MFA pour compromettre des comptes utilisateurs et accéder aux organisations. Ils ont procédé à une reconnaissance réseau pour rassembler plus d’identifiants et d’informations qui pourraient fournir d’autres points d’accès. Les agences croient que les acteurs iraniens vendent ces informations sur les forums cybercriminels, où elles pourraient être utilisées par d’autres pour des activités malveillantes supplémentaires.

Après avoir obtenu l’accès aux réseaux ciblés, les adversaires liés à l’Iran ont utilisé diverses méthodes pour recueillir des identifiants supplémentaires, élever des privilèges et recueillir des informations sur les systèmes et le réseau de l’organisation. Ils se déplaçaient également latéralement au sein du réseau et téléchargeaient des données qui pourraient aider d’autres hackers avec un accès ultérieur et une exploitation.

Les adversaires ont appliqué des comptes email d’utilisateur et de groupe légitimes, souvent obtenus par des méthodes de force brute telles que la pulvérisation de mots de passe, pour obtenir un accès initial à Microsoft 365, Azure et les systèmes Citrix. Ils ont également exploité la « fatigue MFA » en envoyant des notifications push répétées jusqu’à ce que les utilisateurs les approuvent. Une fois à l’intérieur, les acteurs enregistraient leurs propres appareils avec MFA pour sécuriser leur accès. Dans certains cas, ils ont utilisé des enregistrements MFA ouverts ou un outil de réinitialisation de mot de passe en libre-service pour réinitialiser les comptes expirés et activer MFA. Leurs activités impliquaient souvent des VPN, avec de nombreuses adresses IP liées au service de VPN Private Internet Access.

Les hackers iraniens ont également exploité RDP pour le mouvement latéral et ont utilisé des outils et méthodes open-source comme l’énumération de SPN Kerberos et les dumps de répertoires via l’API Microsoft Graph d’Active Directory pour rassembler des identifiants. Ils ont également utilisé des outils comme DomainPasswordSpray.ps1 pour la pulvérisation de mots de passe et Cmdkey pour afficher les noms d’utilisateur et les identifiants. Pour l’escalade des privilèges, les adversaires ont tenté d’usurper le contrôleur de domaine, exploitant probablement la vulnérabilité Zerologon traquée sous le nom CVE-2020-1472.

Les attaquants comptaient également sur des techniques LOTL, utilisant des outils en ligne de commande Windows pour recueillir des informations sur les contrôleurs de domaine, les domaines de confiance, les administrateurs de domaine et les administrateurs d’entreprise. Ils exécutaient également des requêtes LDAP dans PowerShell pour collecter des détails sur Active Directory, tels que les noms d’ordinateurs et les systèmes d’exploitation. Dans certains cas, ils ont probablement utilisé msedge.exe pour se connecter à l’infrastructure de Cobalt Strike Beacon C2. De plus, ils ont téléchargé des fichiers liés à l’accès à distance et à l’inventaire de l’organisation, les exfiltrant probablement pour maintenir la persistance ou vendre les données en ligne.

Pour atténuer les risques des attaques par force brute et les opérations d’accès aux identifiants affiliées aux activités des adversaires soutenus par l’Iran, les défenseurs recommandent de s’assurer que la gestion des mots de passe du helpdesk informatique suit les politiques de l’entreprise sur la vérification des utilisateurs et la robustesse des mots de passe, de désactiver les comptes pour le personnel partant afin de minimiser l’exposition du système, de mettre en œuvre un MFA résistant au phishing, de réviser régulièrement les paramètres de tous les protocoles exposés au public, de s’assurer que les politiques de mots de passe sont conformes aux lignes directrices du NIST, et de désactiver RC4 pour l’authentification Kerberos.

Compte tenu des risques croissants pour l’infrastructure critique mondiale dans différents secteurs, il est crucial de renforcer les mesures de cyberdéfense proactives contre les hackers iraniens. la plateforme SOC Prime pour la cyberdéfense collective équipe les organisations progressistes d’une solution viable pour contrer de manière proactive les menaces émergentes et existantes lancées par des groupes APT sponsorisés par l’État, des affiliés de ransomware et toutes sortes d’attaques les plus difficiles pour leur entreprise afin d’assurer une protection complète et de renforcer les défenses à grande échelle.