À la suite de la divulgation de CVE-2025-4427 et CVE-2025-4428, deux vulnérabilités d’Ivanti EPMM qui peuvent être enchaînées pour RCE, un autre problème de sécurité critique est apparu, posant une menace sévère pour les organisations qui dépendent d’Active Directory (AD). Une vulnérabilité d’élévation de privilèges récemment découverte dans Windows Server 2025 permet aux attaquants de prendre le contrôle de tout compte utilisateur AD. La technique, baptisée « BadSuccessor », exploite la fonction de compte de service géré délégué (dMSA) et est facile à exploiter avec les paramètres par défaut.

Détecter les attaques BadSuccessor

La vulnérabilité « BadSuccessor » représente une menace sérieuse pour les environnements Active Directory en raison de son potentiel de perturbation généralisée. Fondamental pour la gestion des identités et des accès dans les entreprises de toutes tailles, le compromis de l’AD pourrait conduire à un contrôle total du domaine par les attaquants. En particulier, parce que l’AD est si profondément intégré à l’infrastructure d’entreprise, cette vulnérabilité pourrait permettre aux attaquants de se déplacer latéralement, de persister sans être détectés, et de lancer des attaques dévastatrices comme des rançongiciels.

Pour repérer les attaques BadSuccessor à temps, inscrivez-vous sur la plateforme SOC Prime, offrant un ensemble de règles de détection pertinentes soutenues par une suite complète de produits pour l’ingénierie de détection alimentée par l’IA, la chasse automatisée des menaces et la détection avancée des menaces. Il suffit de cliquer sur le Explore Detections bouton ci-dessous et accédez immédiatement à l’ensemble de détection pertinent. Ou explorez le Marché de Détection des Menaces en utilisant le tag « badsuccessor ».

Les professionnels de la sécurité cherchant plus de contenu de détection traitant des attaques malveillantes qui posent une menace à Active Directory peuvent appliquer le tag « Active Directory » pour consulter l’ensemble complet des algorithmes de détection.

Tous les algorithmes de règles peuvent être utilisés sur plusieurs solutions SIEM, EDR, et Data Lake, et sont alignés avec MITRE ATT&CK® pour une recherche des menaces rationalisée. De plus, chaque règle Sigmac sans fournisseur est enrichie de métadonnées exploitables, telles que des liens CTI, des chronologies d’attaques, des configurations d’audit, et plus de contexte de cybermenace.

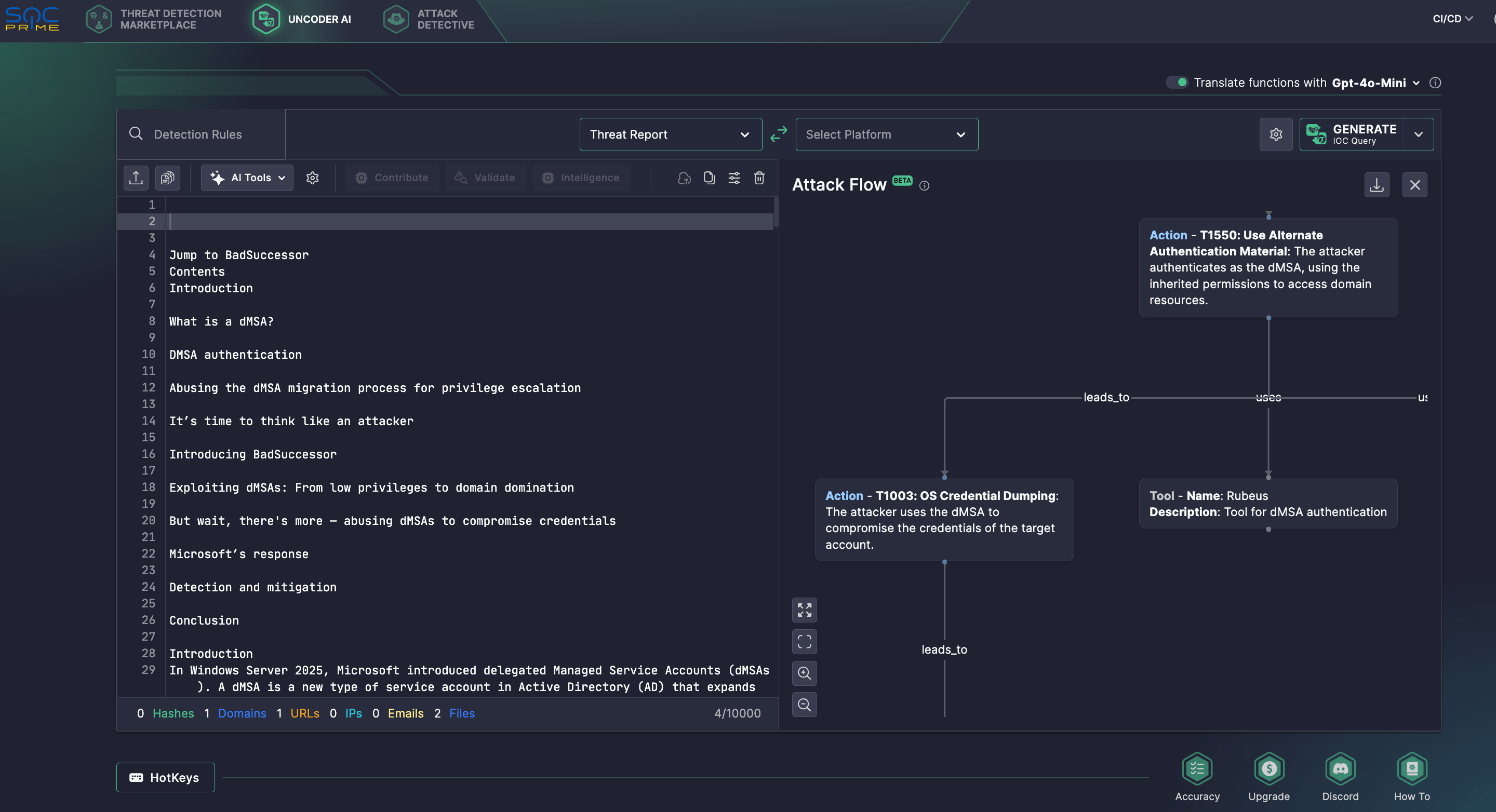

Pour simplifier l’investigation des menaces, les experts en sécurité peuvent utiliser Uncoder AI – un IDE privé & copilote pour l’ingénierie de détection informée par les menaces – maintenant totalement gratuit et disponible sans limites de jetons sur les fonctionnalités AI. Générez des algorithmes de détection à partir de rapports de menace brute, et activez des balayages rapides de l’IOC dans des requêtes optimisées pour les performances, prédictor les tags ATT&CK, optimisez le code de requête avec des conseils AI, et traduisez-le entre plusieurs langues SIEM, EDR et Data Lake.

De plus, Uncoder AI offre des fonctionnalités novatrices inspirées par le projet open-source Attack Flow de MITRE pour aider les défenseurs à passer des comportements isolés à des séquences complètes d’adversaires. À l’aide du rapport sur BadSuccessor d’Akamai, les professionnels de la sécurité peuvent le transformer en un flux visuel, mettant en évidence les chaînes TTP pour informer une logique de détection proactive au-delà des IOCs. Dans ce but, Uncoder AI utilise Llama 3.3 personnalisé pour l’ingénierie de détection et le traitement du renseignement sur les menaces, hébergé sur le cloud privé SOC Prime SOC 2 Type II pour une sécurité maximale, une confidentialité et une protection de la propriété intellectuelle.

Exploiter la Vulnérabilité BadSuccessor : Analyse d’Attaque

Dans Windows Server 2025, Microsoft a introduit les dMSAs, une amélioration des comptes de service gérés de groupe (gMSAs) conçue pour simplifier la transition à partir des comptes de service traditionnels. Notamment, les dMSAs permettent la « migration » fluide des comptes existants non gérés en les marquant comme prédécesseurs. Cependant, une enquête plus approfondie a révélé un chemin critique d’escalade de privilèges. En exploitant les dMSAs, les attaquants peuvent prendre le contrôle de tout utilisateur du domaine, y compris les comptes à haut privilège comme les administrateurs du domaine. La seule condition requise est l’accès en écriture aux attributs de tout objet dMSA, une permission souvent négligée dans de nombreux environnements.

Le chercheur d’Akamai Yuval Gordon a récemment découvert une vulnérabilité d’élévation de privilèges qui découle de cette nouvelle fonctionnalité déléguée des dMSA, qui fonctionne dans les paramètres par défaut et est facile à exploiter. Cette vulnérabilité impacte probablement la majorité des organisations dépendant d’AD. Dans 91% des environnements analysés, des utilisateurs hors du groupe des administrateurs de domaine possédaient les permissions nécessaires pour mener cette attaque.

Il existe deux scénarios principaux d’exploitation. Le premier implique de détourner un dMSA existant pour effectuer l’attaque, tandis que l’autre implique de créer un nouveau dMSA, une voie plus accessible, car tout utilisateur ayant le droit de créer des objets msDS-DelegatedManagedServiceAccount dans une unité organisationnelle (OU) standard peut le faire.

En marquant un dMSA comme un successeur d’un utilisateur existant, le Centre de Distribution de Clé (KDC) suppose une migration valide et transfère automatiquement les pleines permissions de l’utilisateur original au dMSA, sans nécessiter de contrôle sur le compte original et sans mécanismes de validation ou d’approbation en place.

Cette technique d’adversaire, surnommée « BadSuccessor », donne effectivement le contrôle de l’ensemble du domaine à tout utilisateur qui peut créer ou modifier un dMSA. C’est une vulnérabilité activée par défaut aux implications graves pour la sécurité du domaine, notamment parce qu’elle contourne les barrières administratives traditionnelles.

Bien que Microsoft ait reconnu le problème et prévoit de le résoudre à l’avenir, aucun correctif officiel n’est actuellement disponible. En l’absence de solution immédiate, il est fortement conseillé aux organisations de restreindre la capacité de créer des dMSAs et de resserrer les permissions partout où cela est possible. Pour soutenir cela, Akamai a publié un script PowerShell sur GitHub qui identifie tous les utilisateurs non par défaut avec des droits de création de dMSA et met en évidence les OUs où ces permissions s’appliquent. Pour minimiser les risques d’attaques, comptez sur la plateforme SOC Prime qui propose une suite complète de produits supportée par l’automatisation, l’IA, et le renseignement sur les menaces en temps réel, aidant les organisations mondiales dans divers secteurs industriels à devancer les cybermenaces les plus attendues.