As GenAI continue de façonner la cybersécurité moderne avec ses puissants avantages pour renforcer les mécanismes de défense, tout en introduisant de nouveaux risques car les acteurs malveillants exploitent de plus en plus la technologie à des fins malveillantes. Des adversaires ont récemment été observés utilisant de fausses installations IA comme appâts pour diffuser diverses menaces, notamment les variantes de ransomware CyberLock et Lucky_Gh0$t et un malware nouvellement identifiée surnommé « Numero ».

Détecter les attaques de ransomware et de malware utilisant de faux outils IA

Les attaquants exploitent de plus en plus l’adoption rapide de l’IA pour compromettre les principaux actifs des entreprises. Le rapport des tendances de cybersécurité 2025 de Gartner souligne l’impact croissant de GenAI, indiquant des opportunités émergentes pour les organisations de renforcer leurs approches de sécurité et d’adopter des cadres de défense plus flexibles et évolutifs.

Pour se défendre de manière proactive contre une nouvelle vague de cyberattaques diffusant des souches malveillantes CyberLock, Lucky_Gh0$t et Numero déguisées en faux installateurs d’outils IA, les défenseurs sont encouragés à s’inscrire sur la plateforme SOC Prime, qui fournit des détections organisées et est soutenue par des technologies de pointe pour renforcer la posture de cybersécurité de l’organisation. Cliquez sur le Explorer les Détections bouton et accédez instantanément aux règles Sigma pour combattre les menaces pertinentes.

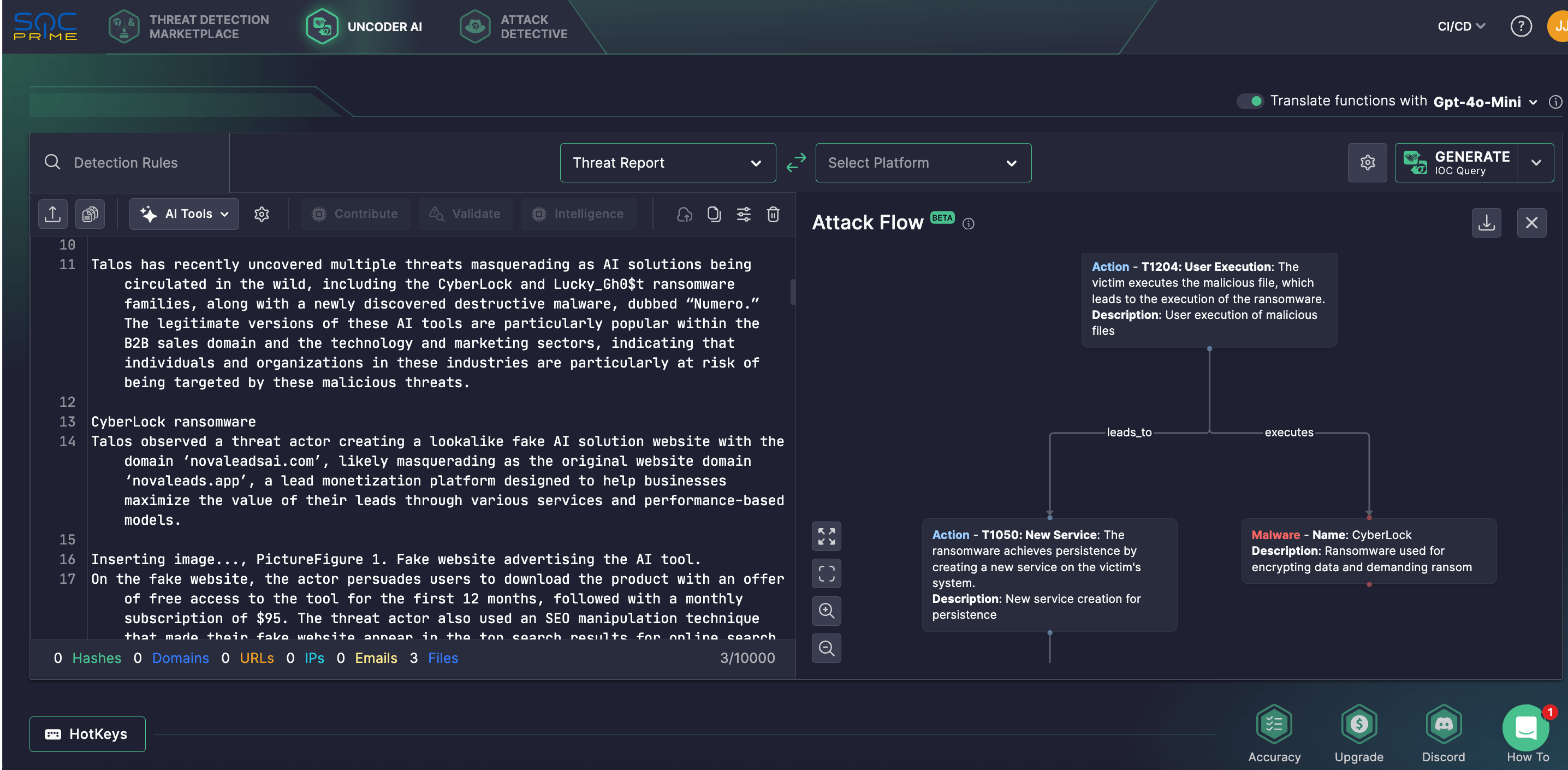

Les experts en sécurité peuvent également compter sur Uncoder AI, qui soutient les ingénieurs de détection dans leurs procédures quotidiennes d’ingénierie de détection — du développement et de la validation des cas d’utilisation SIEM / MDR / EDR à l’optimisation et à la documentation — accélérant les flux de travail et améliorant la couverture. Générez des règles de détection à partir de rapports de menaces en direct soutenus par l’IA, élaborez du code de détection avec des suggestions d’IA personnalisées, validez la syntaxe et affinez la logique de détection dans plus de 56 formats de langue et enrichissez les règles Sigma avec les (sous-)techniques MITRE ATT&CK en utilisant votre copilote IA personnel pour l’ingénierie de détection.

Comme l’un des cas d’utilisation pratiques d’Ucoder AI, les équipes peuvent rechercher des IOC liés aux recherches Cisco Talos couvrant les dernières attaques tirant parti de faux installateurs d’outils IA. Avec Uncoder AI, les ingénieurs en sécurité peuvent instantanément analyser des renseignements sur les menaces brutes et les convertir en requêtes de chasse personnalisées adaptées au format SIEM ou EDR sélectionné.

Uncoder AI introduit également des fonctionnalités innovantes inspirées par le projet open-source Attack Flow de MITRE, permettant aux défenseurs de passer de l’analyse de comportements isolés à la cartographie de séquences complètes d’adversaires. En s’appuyant sur des rapports comme celui de Cisco Talos, les équipes de sécurité peuvent visualiser les chaînes TTP, aidant à développer des stratégies de détection proactive qui vont au-delà des IOC traditionnels.

CyberLock, Ransomware Lucky_Gh0$t, et Malware Surnommée Numero : Analyse d’Attaque

Les chercheurs de Cisco Talos ont récemment dévoilé plusieurs menaces émergentes, y compris les ransomware CyberLock et Lucky_Gh0$t ainsi qu’un nouveau malware appelé « Numero », qui sont distribués sous l’apparence de logiciels IA légitimes. Parmi les outils IA armés utilisés dans ces attaques comme appâts pour propager l’infection figurent des outils IA largement reconnus comme OpenAI ChatGPT et InVideo., along with a newly uncovered malware called “Numero,” which are being distributed under the guise of legitimate AI software installers. Among weaponized AI tools used in these attacks as lures for spreading the infection are widely recognized AI tools like OpenAI ChatGPT and InVideo.

Le ransomware CyberLock, développé en PowerShell, est conçu pour chiffrer les fichiers ciblés sur la machine d’une victime. Une autre menace, Lucky_Gh0$t, est identifiée comme une variante du ransomware Yashma, qui fait partie de la famille plus large Chaos ransomware, avec seulement des modifications minimes au binaire principal. En revanche, Numero est classé comme un malware destructeur qui perturbe les victimes en modifiant les composants de l’interface graphique de Windows, rendant efficacement les systèmes infectés inutilisables.

Les défenseurs ont noté que les versions authentiques de ces outils IA sont largement utilisées dans les ventes et le marketing B2B, indiquant que les cybercriminels derrière la campagne ciblent probablement les professionnels de ces secteurs. Par exemple, un site d’imitation, novaleadsai[.]com, est supposé usurper un véritable service de monétisation de leads appelé NovaLeads. Les chercheurs soupçonnent qu’il est promu via l’empoisonnement SEO pour augmenter artificiellement sa visibilité dans les résultats de recherche. Les visiteurs du site sont attirés par une offre frauduleuse : accès gratuit à l’outil IA pendant un an, suivi d’un abonnement de 95 $ par mois. Cependant, le lien de téléchargement fournit un fichier ZIP contenant un exécutable .NET nommé NovaLeadsAI.exe, compilé le 2 février 2025, le même jour où le faux site a été mis en ligne. Cet exécutable agit comme un dropper qui lance le ransomware CyberLock basé sur PowerShell.

Le ransomware CyberLock est livré via un chargeur .NET. Lors de l’exécution, il cache la fenêtre PowerShell à l’aide d’appels API Windows et déchiffre une clé publique intégrée pour dériver des clés AES pour le chiffrement des fichiers. S’il ne fonctionne pas déjà avec des droits d’administration, il tente d’élever les privilèges et de se relancer. Après avoir chiffré les fichiers ciblés, CyberLock dépose une note de rançon nommée ReadMeNow.txt sur le bureau et change le fond d’écran du bureau pour une image téléchargée à partir d’un blog de cybersécurité. Il utilise ensuite l’outil intégré de Windows cipher.exe avec le /w drapeau pour écraser l’espace libre sur le disque dur, rendant les fichiers supprimés irrécupérables et compliquant l’analyse légale. Bien que cette technique d’effacement ait été vue lors d’attaques APT précédentes, Talos n’a trouvé aucun lien avec des campagnes antérieures.

Les chercheurs ont observé que les adversaires ont propagé le ransomware Lucky_Gh0$t via un faux installateur se faisant passer pour une version premium de ChatGPT. L’archive auto-extractible (SFX) malveillante incluait un dossier contenant la charge utile du ransomware nommée « dwn.exe », imitant le « dwm.exe » légitime de Microsoft. Le package comprenait également des outils IA open-source légitimes de Microsoft de leur référentiel officiel GitHub, généralement utilisés dans le développement IA basé sur Azure. Si une victime exécute l’installateur SFX, le script intégré déclenche le ransomware. Lucky_Gh0$t, une variante du ransomware Yashma, chiffre les fichiers de moins de 1,2 Go et supprime les copies d’ombre et les sauvegardes de volume pour empêcher la récupération. La note de rançon laissée à la fin de l’attaque contenait un ID de déchiffrement unique et dirigeait les victimes à contacter les attaquants via l’application de messagerie Session pour négocier le paiement et recevoir un déchiffreur.

Un autre échantillon malveillant utilisé dans ces attaques, exploitant de faux installateurs IA, est l’utilisation d’un nouveau malware destructeur appelé « Numero », se faisant passer pour un installateur de l’outil vidéo IA légitime InVideo AI. Le faux installateur, intégré avec un fichier batch malveillant, un VBScript, et l’exécutable Numero (« wintitle.exe »), dépose sa charge utile dans le dossier temporaire de l’utilisateur et la lance en boucle infinie. Une fois exécuté, le fichier batch exécute Numero et fait une pause de 60 secondes à l’aide de VBScript. Écrit en C++ et compilé en janvier 2025, Numero se comporte comme un malware de manipulation de fenêtre. Il évite la détection en vérifiant les outils d’analyse et débogueurs connus, puis corrompt à plusieurs reprises le bureau de la victime en écrasant les éléments GUI avec la chaîne « 1234567890 », rendant le système inutilisable. Le malware redémarre continuellement via la boucle batch, assurant la persistance.

Le chevauchement entre l’influence croissante de l’IA et l’utilisation par les adversaires de faux installateurs souligne l’importance cruciale de solides défenses de cybersécurité pour contrer ces menaces en évolution. Les défenseurs recommandent de valider la légitimité des sources de logiciels IA et de ne télécharger que chez des fournisseurs de confiance pour minimiser le risque d’infections. En tirant parti de la Plateforme SOC Prime, soutenue par une IA éthique et responsable, l’automatisation, des renseignements sur les menaces en temps réel, et construite sur des principes de zéro confiance , les organisations mondiales peuvent équiper leurs équipes de sécurité avec des technologies conçues pour durer afin de se défendre de manière proactive et naviguer aisément sur la surface d’attaque en constante expansion.