Les acteurs malveillants exploitent souvent les services cloud pour le C2 afin de déguiser leurs actions en trafic normal et légitime. Le collectif de piratage néfaste soutenu par l’État chinois APT41 a été observé utilisant la souche malveillante TOUGHPROGRESS livrée via un site gouvernemental piraté et ciblant plusieurs autres entités gouvernementales. Ce qui distingue cette attaque est que le malware utilise Google Calendar pour les opérations C2.

Détecter les attaques APT41

Au milieu des tensions géopolitiques croissantes, la menace des menaces persistantes avancées (APT) s’est intensifiée, avec des acteurs parrainés par l’État ciblant de plus en plus les infrastructures critiques, les systèmes financiers et les réseaux gouvernementaux en utilisant des exploits zero-day, du spearphishing et des malwares avancés.

Selon le rapport CyberThreat 2025 de Trellix, la Chine reste une force dominante dans le paysage des APT. APT40 et Mustang Panda étaient les groupes les plus actifs, responsables de 46% de l’activité observée, tandis que les opérations d’APT41 ont augmenté de 113% au premier trimestre, soulignant l’évolution de l’échelle et de la persistance des campagnes, telles que le dernier détournement de Google Calendar pour la distribution de malwares.

Inscrivez-vous sur la plateforme SOC Prime et accédez à une large collection de règles Sigma traitant de la dernière campagne APT41, soutenue par une suite complète de produits pour l’ingénierie de détection alimentée par l’IA, la chasse aux menaces automatisée et la détection avancée des menaces. Appuyez simplement sur le Explorer les détections bouton ci-dessous et approfondissez immédiatement une pile de détection pertinente compatible avec plusieurs solutions SIEM, EDR et Data Lake, alignée avec MITRE ATT&CK, et enrichie avec des CTI.

Cybersécurité enrichie avec des éléments Les défenseurs à la recherche de plus de contenu traitant des TTP utilisés par APT41 soutenu par la Chine pourraient parcourir le Marketplace de détection des menaces en utilisant le tag “APT41” ou explorer une collection plus large contre les acteurs étatiques en appliquant le tag “APT” dans la recherche.

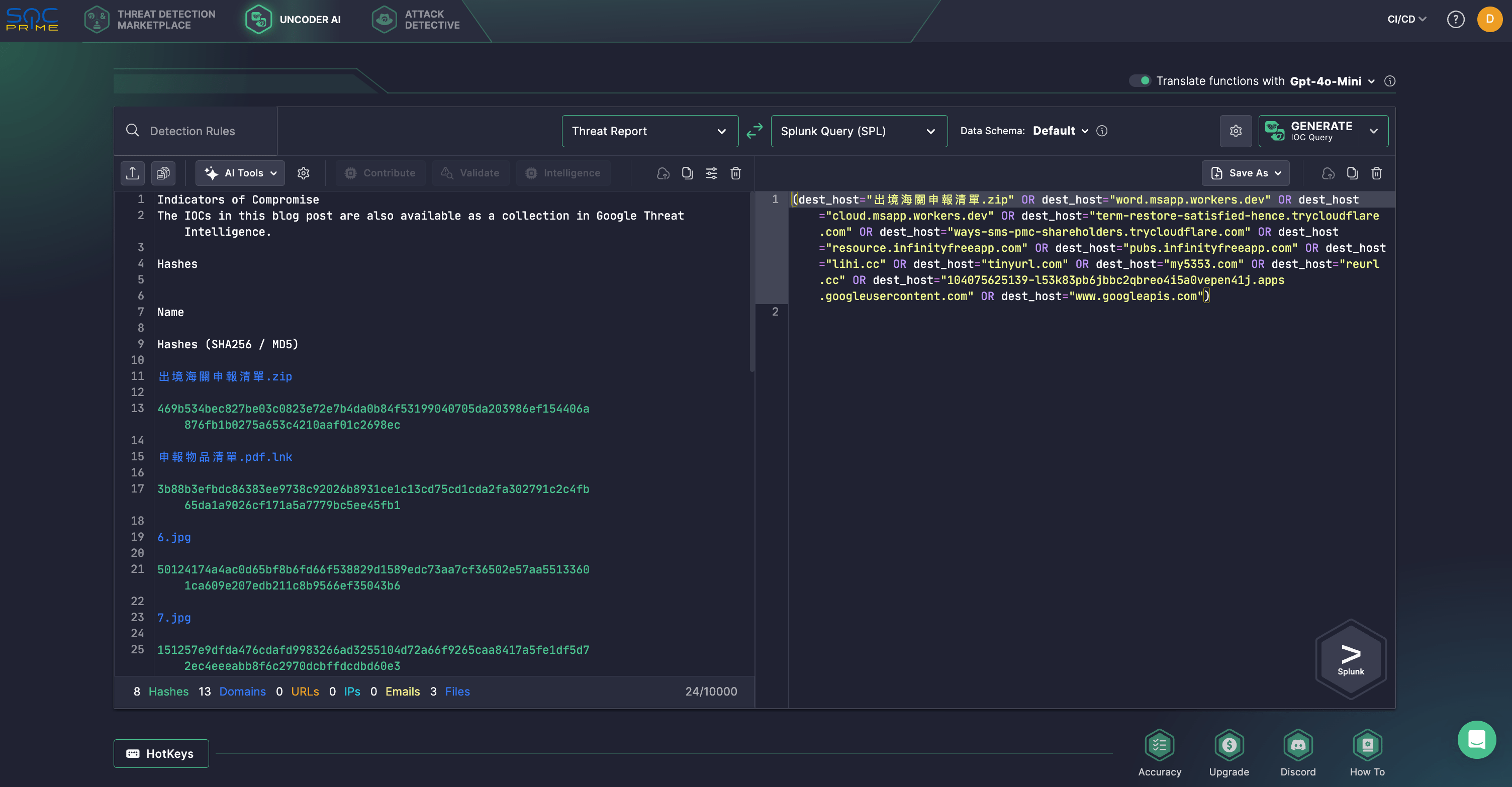

Pour rationaliser l’enquête sur les menaces, les experts en sécurité pourraient utiliser Uncoder AI – un IDE privé et co-pilote pour l’ingénierie de détection éclairée par les menaces – maintenant disponible sans limites de jetons sur les fonctionnalités AI. Générez des algorithmes de détection à partir de rapports de menaces bruts, permettez des balayages rapides d’IOC dans des requêtes optimisées pour les performances, prédisez les tags ATT&CK, optimisez le code de requête avec des astuces AI, et traduisez-le dans plusieurs langues SIEM, EDR et Data Lake.

Par exemple, les professionnels de la sécurité peuvent rechercher des IOC du groupe Intelligence des Menaces de Google rapport sur la dernière campagne APT41. Avec Uncoder AI, les experts en sécurité peuvent facilement analyser ces IOC et les transformer en requêtes personnalisées adaptées à la plateforme SIEM ou EDR choisie.

Analyse des attaques APT41

Les défenseurs ont découvert une nouvelle campagne de cyberespionnage menée par un groupe de menaces parrainé par l’État basé en Chine qui a armé Google Calendar pour cibler les organisations gouvernementales. Dans un rapport récent, les chercheurs de Google ont attribué l’activité à APT41 (alias Bronze Atlas, BARIUM, Earth Baku, Brass Typhoon, HOODOO, Wicked Panda ou RedGolf), un groupe de hackers soutenu par l’État de longue date connu pour cibler les gouvernements étrangers et des industries telles que la logistique, les médias, l’automobile et la technologie.

La campagne, détectée fin octobre par Google, a commencé par des e-mails de spearphishing qui ont conduit les victimes à un fichier ZIP armé contenant un malware hébergé sur un site gouvernemental compromis. L’archive contient un dossier et un raccourci Windows (LNK) déguisé en fichier PDF. À l’intérieur du dossier, ce qui semble être sept images d’arthropodes, étiquetées « 1.jpg » à « 7.jpg ». La chaîne d’infection commence lorsque la victime ouvre le fichier de raccourci qui affiche un PDF leurre affirmant que les espèces répertoriées doivent être déclarées pour l’exportation. Notamment, les fichiers étiquetés « 6.jpg » et « 7.jpg » ne sont pas de véritables images mais sont utilisés dans le cadre de la tromperie. Lors de l’exécution, le fichier lance un malware caché appelé ToughProgress.

Le malware se compose de trois modules séquentiels, chacun servant à un but spécifique et incorporant diverses méthodes de discrétion et d’évasion telles que l’exécution en mémoire, le chiffrement, la compression, le creusement de processus, l’obfuscation du flux de contrôle et l’utilisation de Google Calendar pour C2. Les trois modules malveillants incluent PLUSDROP, un composant DLL responsable du déchiffrement et du chargement de la prochaine étape directement en mémoire, PLUSINJECT, qui réalise le creusement de processus en injectant la charge finale dans un processus svchost.exe légitime, et TOUGHPROGRESS utilisé pour exécuter des activités malveillantes sur les machines Windows infectées et communiquer avec l’attaquant via Google Calendar.

Ce qui distingue ToughProgress, c’est son utilisation innovante de Google Calendar comme mécanisme de C2. Le malware interagit avec un Google Calendar contrôlé par un attaquant en créant et modifiant des événements pour faciliter l’échange de données. Une fois installé, ToughProgress crée un événement calendaire daté du 30 mai 2023, intégrant des données exfiltrées chiffrées dans la description de l’événement.

Les commandes chiffrées sont intégrées par les attaquants dans des événements calendaires datés des 30 et 31 juillet 2023. Le malware vérifie ces événements, déchiffre et exécute les commandes sur la machine Windows infectée, puis télécharge les résultats de l’exécution dans un nouvel événement calendaire, permettant aux cybercriminels de récupérer à distance la sortie.

Comme mesures d’atténuation potentielles d’APT41 visant à minimiser les risques des intrusions TOUGHPROGRESS, Google a développé des empreintes digitales personnalisées pour détecter et supprimer les instances malveillantes de Google Calendar et terminer les projets Workspace contrôlés par les attaquants. Les domaines et fichiers nuisibles ont également été ajoutés aux listes de blocage de Safe Browsing. En collaboration avec Mandiant, le fournisseur a informé les organisations affectées, fournissant des renseignements sur les menaces et des échantillons de trafic TOUGHPROGRESS pour soutenir la réponse à l’incident.

Alors que les groupes APT chinois parrainés par l’État, comme APT41, intensifient les attaques de cyber-espionnage, ciblant souvent les entités gouvernementales et employant des tactiques de discrétion et d’évasion avancées, les défenseurs cherchent de plus en plus des stratégies plus intelligentes pour contrer ces menaces évolutives. SOC Prime propose une suite de produits complète pour la sécurité des entreprises soutenue par l’IA, l’automatisation et des renseignements sur les menaces exploitables pour aider les organisations à surclasser les attaques de complexité et sophistication croissantes.