Une nouvelle vulnérabilité critique zero-day RCE dans Microsoft Windows, suivie sous la référence CVE-2025-33053, a été activement exploitée par le groupe Stealth Falcon (alias FruityArmor) APT. La faille conduit à RCE en manipulant le répertoire de travail du système. Les attaquants ont exploité une méthode inconnue jusqu’à présent pour exécuter des fichiers à partir d’un serveur WebDAV en modifiant le répertoire de travail d’un outil Windows légitime tout en utilisant des techniques avancées d’évasion de détection anti-analyse.

Détecter l’exploitation de CVE-2025-33053 par Stealth Falcon APT

L’exploitation des vulnérabilités reste l’un des vecteurs d’attaque initiaux les plus courants. En 2025, les attaquants ont exploité des vulnérabilités pour l’accès initial 34 % de plus, entraînant plus de failles de sécurité que l’année précédente.

Les groupes de hackers avancés s’appuient fréquemment sur une fusion de techniques adversariales sophistiquées, telles que les exploits zero-day, les malwares personnalisés et les tactiques de furtivité, pour poser de graves risques aux organisations de haut profil à travers le monde, comme la dernière campagne de Stealth Falcon.

Les équipes de sécurité à la recherche de contenus de détection supplémentaires peuvent explorer le Threat Detection Marketplace en utilisant le tag dédié “Stealth Falcon” ou explorer une collection plus large d’algorithmes en appliquant le tag “CVE”.

Toutes les détections peuvent être utilisées sur plusieurs technologies SIEM, EDR et Data Lake et sont alignées avec le cadre MITRE ATT&CK pour faciliter l’enquête sur les menaces. La plateforme SOC Prime équipe les équipes de sécurité avec du contenu de détection de haute qualité enrichi de liens CTI, de chronologies d’attaques, de configurations d’audits, de recommandations de triage et d’autres contextes pertinents.

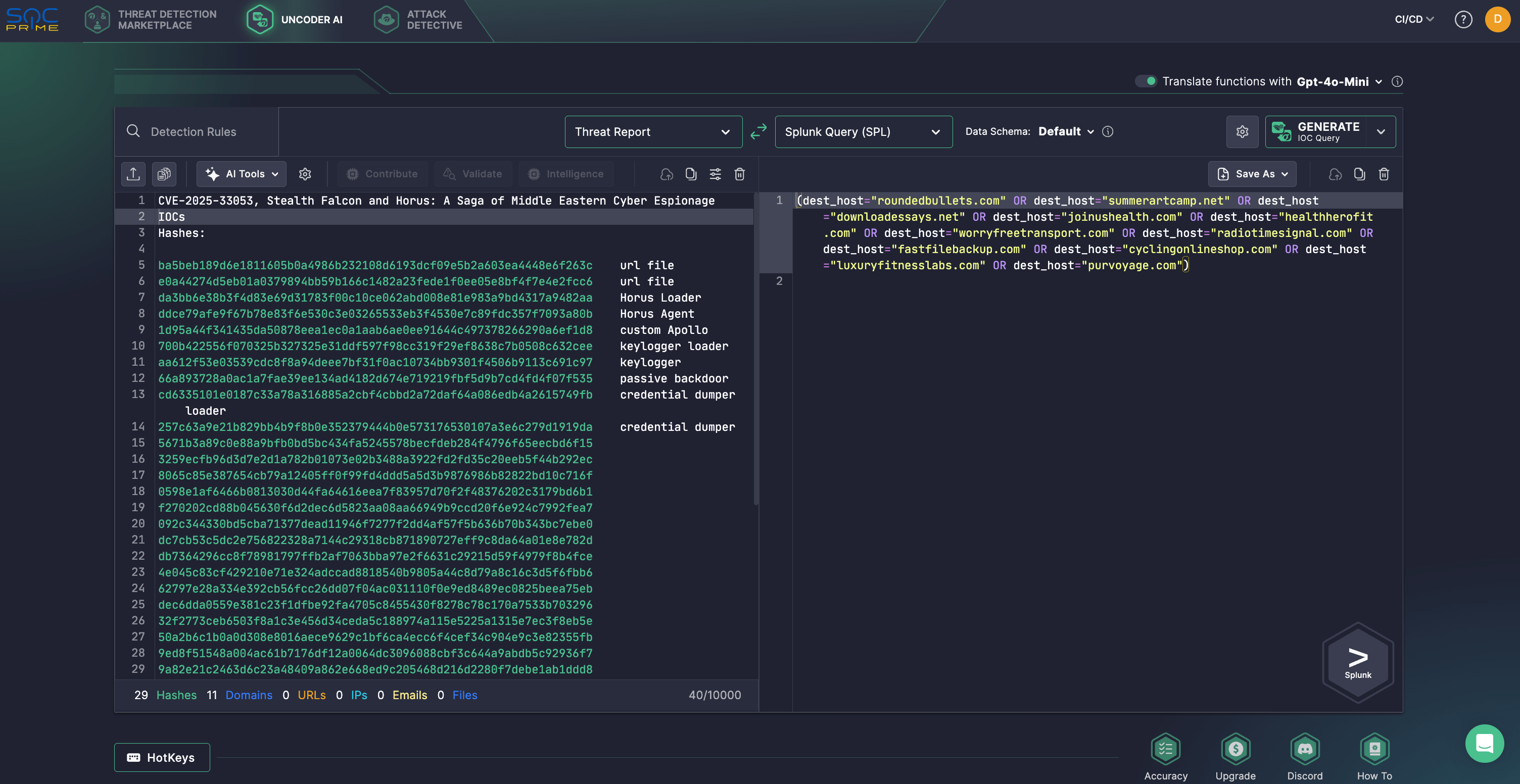

Les ingénieurs de sécurité peuvent aussi tirer parti de Uncoder AI— une IA privée et non-agentique conçue pour l’ingénierie de détection informée par les menaces. Avec Uncoder, les défenseurs peuvent convertir automatiquement les IOCs à partir du rapport dédié de Check Point en requêtes de chasse exploitables, permettant une investigation efficace de l’activité de Stealth Falcon APT exploitant CVE-2025-33053. De plus, Uncoder prend en charge la création de logiques de détection à partir de rapports de menaces bruts, la prédiction de tags ATT&CK, l’optimisation des requêtes par IA, et la traduction de contenu de détection sur plusieurs plateformes.

Analyse de CVE-2025-33053

Les chercheurs de Check Point ont identifié une nouvelle campagne par le groupe APT connu sous le nom de Stealth Falcon, qui a exploité un fichier URL pour armer un exploit zero-day. Suivi sousCVE-2025-33053, cette faille avec un score CVSS atteignant 8.8, permet à des attaquants non autorisés d’exploiter le contrôle externe des noms de fichiers ou des chemins dans WebDAV pour exécuter du code à distance sur un réseau.

Stealth Falcon est connu pour la cyber-espionnage au Moyen-Orient depuis au moins 2012. Dans la dernière campagne, les acteurs de la menace ont ciblé des entités de haut profil au Moyen-Orient et en Afrique, y compris les secteurs publics et de défense en Turquie, au Qatar, en Égypte et au Yémen. Stealth Falcon continue de s’appuyer sur des emails de harponnage contenant des liens ou des pièces jointes qui exploitent WebDAV et LOLBins pour déployer des malwares.

Leur arsenal comprend des implants personnalisés construits sur le cadre de red team open-source Mythic. Ces implants incluent des techniques d’anti-analyse et valident les systèmes victimes avant de déposer des charges utiles plus sophistiquées. Stealth Falcon déploie également l’Agent Horus, un implant sur mesure basé sur Mythic, nommé d’après la divinité égyptienne à tête de faucon. En outre, Stealth Falcon utilise plusieurs outils personnalisés encore jamais vus, tels que des enregistreurs de frappe, des portes dérobées furtives et un Dumpeur de Crédential Contrôleur de Domaine.

Le flux d’attaque commence par un email de phishing contenant un fichier URL malveillant, généralement intégré dans une archive ZIP et déguisé en document légitime. Ce fichier exploite CVE-2025-33053 en abusant de iediagcmd.exe pour exécuter un route.exe malveillant depuis le serveur WebDAV de l’adversaire. La première étape implique le Horus Loader, un chargeur basé en C++ protégé par Code Virtualizer. Il utilise des techniques avancées d’anti-analyse, telles que le mappage manuel de kernel32.dll and ntdll.dll, et scanne plus de 100 processus antivirus de 17 fournisseurs pour éviter la détection. Pour distraire la victime, il décrypte et ouvre un PDF leurre. Le chargeur emploie alors l’IPfuscation pour décoder la charge utile à partir d’adresses IPv6, l’injectant dans msedge.exe en utilisant des appels système comme ZwAllocateVirtualMemory, ZwWriteVirtualMemory, et NtResumeThread.

La charge utile finale, surnommée Agent Horus, est fortement obfusquée avec des techniques OLLVM sur mesure, y compris le chiffrement des chaînes, l’aplatissement du flux de contrôle, et le hachage des API pour la résolution dynamique des imports. Elle communique avec son infrastructure C2 sur HTTP chiffré par AES, protégé par HMAC-SHA256, utilisant jusqu’à quatre domaines et dotée d’une date de mise hors service au 31 décembre 2099.

Les fonctionnalités prises en charge incluent la reconnaissance système et l’injection de code dissimulée. La chaîne d’infection intègre également Spayload, un implant en C++ dérivé de Mythic, offrant des capacités sophistiquées de post-exploitation.

En raison de l’exploitation en cours, la CISA a ajouté CVE-2025-33053 à son catalogue KEV, imposant aux agences FCEB d’appliquer le correctif d’ici le 1er juillet 2025. Pour répondre rapidement à une menace peu de temps après la divulgation de CVE-2025-33053, Microsoft a publié un correctif le 10 juin 2025. Comme mesures potentielles de mitigation de CVE-2025-33053 pour réduire les risques de tentatives d’exploitation, les défenseurs recommandent de mettre à jour les systèmes Windows vers la dernière version corrigée, de former le personnel à repérer les tentatives de spear-phishing, de surveiller le trafic WebDAV vers des domaines suspects, et d’utiliser des solutions de sécurité applicables pour détecter l’abus de LOLBin et l’injection de processus non autorisée.

L’utilisation par Stealth Falcon de CVE-2025-33053 démontre les capacités avancées du groupe et son accent stratégique sur des cibles de grande valeur à travers le Moyen-Orient. La vulnérabilité implique des risques critiques pour les organisations en raison de l’utilisation généralisée de WebDAV dans les environnements d’entreprise pour le partage de fichiers distant et la collaboration. Une correction immédiate et une surveillance continue des menaces sont essentielles pour se défendre contre de telles menaces critiques. SOC Prime organise une suite complète de produits basée sur des principes de zéro-confiance et soutenue par l’IA, l’automatisation et des renseignements sur les menaces exploitables pour permettre aux organisations mondiales d’avoir tout ce dont elles ont besoin pour contrer les cybermenaces.