Depuis une invasion à grande échelle de l’Ukraine, des groupes de cybercriminels d’origine russe ont inlassablement ciblé les organismes étatiques ukrainiens et les secteurs d’affaires à des fins d’espionnage et de destruction. Récemment, des chercheurs en cybersécurité ont découvert une campagne massive de cyber-espionnage exploitant une vulnérabilité zero-day de 7-Zip pour livrer SmokeLoader malware. L’objectif ultime de la campagne était l’espionnage informatique, intensifiant les lignes de front numériques de la guerre en cours en Ukraine.

Détecter les tentatives d’exploitation de CVE-2025-0411

Les volumes croissants de campagnes de cyber-espionnage contre l’Ukraine et ses alliés se démarquent comme un aspect significatif du paysage actuel des menaces cybernétiques. Une opération de grande envergure récemment découverte souligne encore ce danger, exploitant une faille zero-day dans l’utilitaire open-source 7-Zip largement utilisé par les organisations mondiales.

La faille CVE-2025-0411 permet aux attaquants à distance de contourner les protections Mark-of-the-Web (MotW) et d’exécuter du code arbitraire dans le contexte de l’utilisateur actuel, menant finalement à des SmokeLoader infections. Étant donné le schéma des acteurs russes de la menace testant des tactiques malveillantes en Ukraine avant de les extrapoler à des cibles mondiales, les équipes de sécurité devraient agir de manière proactive.

La plateforme SOC Prime pour la défense cybernétique collective regroupe un ensemble de règles Sigma sélectionnées, répondant à la dernière campagne zero-day par des groupes de cybercriminalité liés à la Russie ciblant l’Ukraine et exploitant CVE-2025-0411 pour propager SmokeLoader. Cliquez sur Explorer les détections ci-dessous pour accéder immédiatement aux règles.

Les détections sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake et mappées au framework MITRE ATT&CK® pour rationaliser l’enquête sur les menaces. De plus, chaque règle Sigma est enrichie de métadonnées exhaustives, y compris CTI références, chronologies des attaques, recommandations de triage, et plus encore.

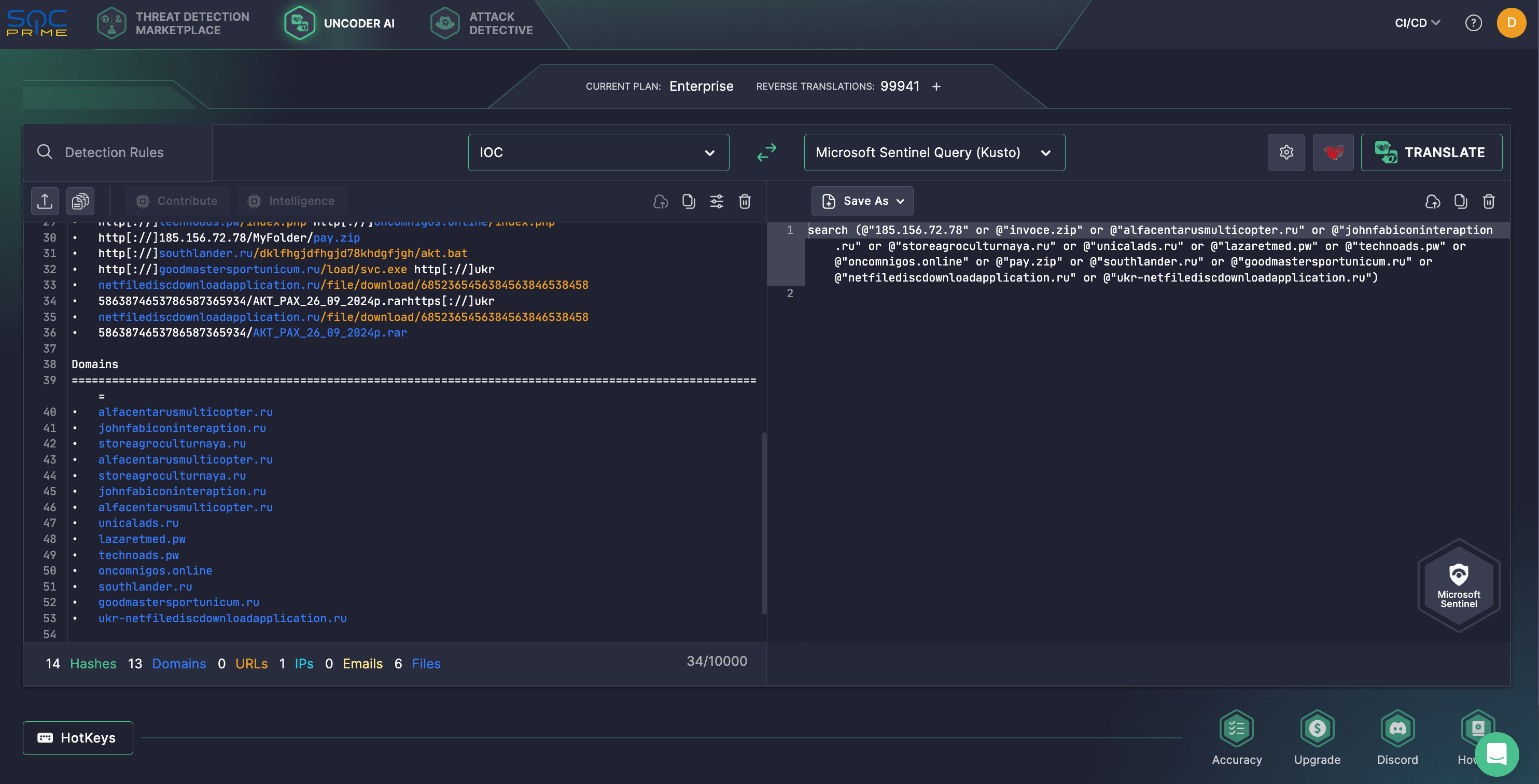

Pour poursuivre l’enquête, les experts en sécurité pourraient également lancer des chasses instantanées en utilisant les IOC fournis dans la recherche correspondante de Trend Micro. Comptez sur l’ Uncoder AI de SOC Prime pour créer des requêtes personnalisées basées sur les IOC en quelques secondes et les utiliser automatiquement dans l’environnement SIEM ou EDR de votre choix. Autrefois exclusif aux clients corporatifs, Uncoder AI est désormais ouvert aux chercheurs individuels à pleine puissance. Découvrez les détails ici.

Analyse de CVE-2025-0411

Au début de l’automne 2024, les défenseurs ont découvert l’exploitation d’une vulnérabilité zero-day de 7-Zip connue sous le nom de CVE-2025-0411. La faille a été exploitée dans une SmokeLoader campagne de malware contre des entités ukrainiennes.

CVE-2025-0411, avec un score CVSS de 7.0, permet aux attaquants à distance d’éluder les protections MotW de Windows et d’exécuter du code arbitraire avec les privilèges de l’utilisateur actuel. Le fournisseur a résolu ce problème en novembre 2024 avec la sortie de la version 24.09. Cependant, la faille récemment corrigée a été activement weaponisée pour distribuer SmokeLoader. Notamment, dans des campagnes réelles et actives contre l’Ukraine, les hackers exploitent SmokeLoader, un outil offensif largement utilisé de l’arsenal des groupes de hacking tristement célèbres liés à la Russie, tels que UAC-0006.

Il est probable que la vulnérabilité ait été utilisée dans le cadre d’une campagne de cyber-espionnage ciblant les organismes d’État ukrainiens et les entités civiles, s’alignant sur le conflit plus large Russie-Ukraine. Le problème sous-jacent du CVE-2025-0411 est qu’avant la version corrigée 24.09, le fournisseur n’a pas correctement appliqué les protections MoTW aux fichiers au sein des archives double-encapsulées. Cette faille permet aux hackers de créer des archives avec des scripts ou exécutables malveillants qui contournent les mesures de sécurité MoTW, exposant les utilisateurs de Windows à des menaces potentielles.

La publication d’un exploit PoC fonctionnel pour CVE-2025-0411 a accru le risque d’infections. Dans la campagne SmokeLoader en cours, l’archive ZIP interne a employé une attaque de type homoglyde pour déguiser un fichier malveillant en .doc. Les attaques homoglyphiques sont fréquemment utilisées dans les campagnes de phishing . Dans la dernière campagne SmokeLoader, les hackers affiliés à la Russie ont ajouté une couche supplémentaire de tromperie pour attirer les victimes dans l’exploitation de CVE-2025-0411. En utilisant le caractère cyrillique « Es », ils ont créé une archive interne qui imitait un fichier .doc, trompant efficacement les utilisateurs pour déclencher inconsciemment l’exploit.

Notamment, certains comptes email affectés peuvent avoir été obtenus lors de campagnes précédentes, et les comptes nouvellement compromis pourraient être utilisés dans de futures attaques, rendant les emails plus légitimes et augmentant les chances de manipulation des victimes. Une autre observation de cette campagne est l’accent mis par l’adversaire sur les organismes étatiques locaux, souvent sous pression cybernétique, moins équipés et plus vulnérables, servant de points d’accès pour les adversaires pour infiltrer de plus grandes organisations du secteur public.

Comme mesures potentielles d’atténuation de CVE-2025-0411, les organisations devraient rapidement appliquer les mises à jour produit vers la version 24.09 ou plus récente, renforcer la sécurité des emails pour prévenir le spear-phishing et améliorer la sensibilisation à la cybersécurité pour identifier en temps opportun les tentatives de phishing, y compris les attaques homoglyphiques. La plateforme SOC Prime pour la défense collective contre les cybermenaces équipe les équipes de sécurité d’une suite de produits prêts pour l’entreprise et à l’épreuve du temps pour défendre proactivement contre les menaces émergentes, y compris les CVE exploités dans des attaques réelles, tout en aidant les organisations progressistes à adopter une stratégie de cybersécurité robuste. e-ready, future-proof product suite to proactively defend against emerging threats, including CVEs exploited in in-the-wild attacks, while helping progressive organizations adopt a robust cybersecurity strategy.