À la mi-janvier 2025, une nouvelle vulnérabilité de contournement d’authentification Fortinet FortiOS, CVE-2024-55591, a émergé comme une menace sévère pour des milliers d’organisations risquant d’être compromises. Cette faille critique zero-day expose les appareils pare-feu FortiGate à une compromission potentielle, permettant à des attaquants distants d’obtenir des privilèges super-administrateur sur les systèmes affectés. Fortinet a confirmé que la vulnérabilité est activement exploitée dans la nature, nécessitant une action immédiate.

Mise à jour : Le 28 janvier 2025, watchTowr Labs a récemment publié un code d’exploitation PoC public pour CVE-2024-55591, maintenant disponible sur GitHub, avec les détails techniques dans leur recherche dédiée. Avec Shadowserver signalant près de 50 000 instances affectées en ligne, les défenseurs encouragent fortement tous les utilisateurs des versions vulnérables à agir rapidement et à appliquer tous les correctifs nécessaires. Découvrez comment détecter de manière proactive les tentatives d’exploitation de CVE-2024-55591 pour surclasser les cyberattaques et trouver l’analyse de la vulnérabilité de contournement d’authentification Fortinet FortiOS. l’analyse de vulnérabilité ci-dessous. vulnerability analysis below.

Détecter les Tentatives d’Exploitation du Contournement d’Authentification Fortinet FortiOS CVE-2024-55591

La détection proactive de l’exploitation des vulnérabilités continue d’être une priorité absolue en cybersécurité, en raison de l’augmentation constante du nombre de vulnérabilités identifiées. Avec la gravité critique et l’exploitation généralisée de CVE-2024-55591, les professionnels de la sécurité ont besoin d’une source fiable de contenu de détection pour détecter les attaques potentielles à temps.

La Plateforme SOC Prime pour la défense cyber collective répond à ce besoin en fournissant le premier flux de règles de détection enrichies par CTI de l’industrie pour les menaces émergentes et existantes. Soutenue par une suite de produits complète, la plateforme prend en charge la détection avancée des menaces, l’ingénierie de détection alimentée par l’IA et la chasse aux menaces automatisée.

L’équipe SOC Prime a récemment publié une nouvelle règle Sigma pour détecter les tentatives d’exploitation de CVE-2024-55591. La détection est basée sur des recherches disponibles au public ainsi que sur le code PoC et nécessite des weblogs d’une source frontale telle qu’un WAF ou un proxy inverse avec des données d’en-têtes POST collectées avant que les requêtes n’atteignent les produits mentionnés. La règle est alignée avec MITRE ATT&CK®, abordant la tactique d’Accès Initial et la technique correspondante d’Exploitation d’Application Exposée au Public (T1190).

Cliquez sur le Exploration de la Détection bouton ci-dessous pour accéder immédiatement à l’ensemble complet des règles Sigma traitant de la vulnérabilité de contournement d’authentification Fortinet FortiOS alias tentatives d’exploitation CVE-2024-55591. Les règles sont mappées au cadre MITRE ATT&CK, enrichi avec une intelligence sur les menacesétendue, et compatible avec plus de 30 solutions SIEM, EDR et Data Lake.

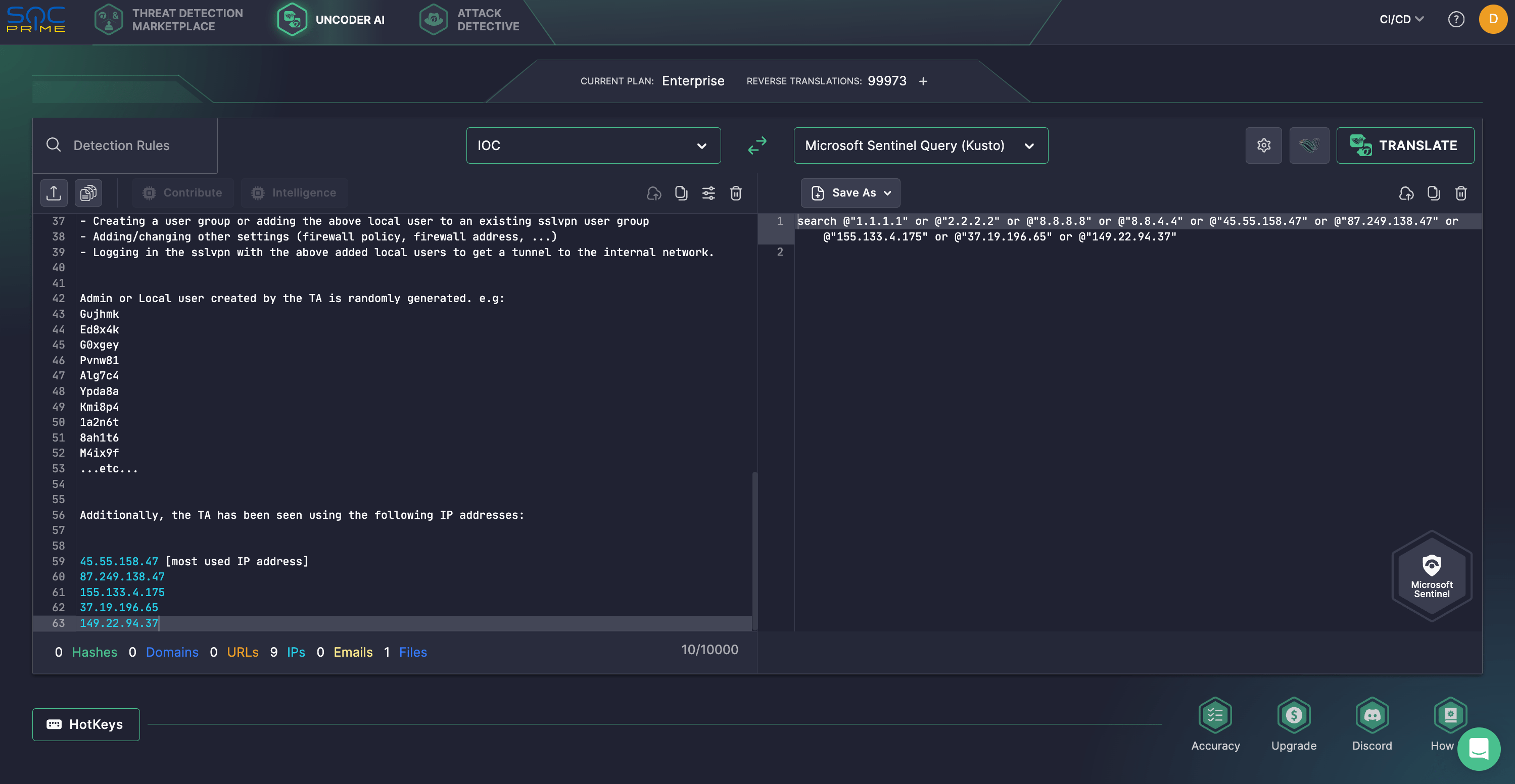

Pour continuer l’enquête, les défenseurs cybers peuvent rechercher sans effort les IOCs fournis dans l’avis de Fortinet. Comptez sur l’ Uncoder AI de SOC Prime pour créer des requêtes personnalisées basées sur les IOC en quelques secondes et travailler automatiquement avec elles dans l’environnement SIEM ou EDR de votre choix. Auparavant disponible uniquement pour les clients d’entreprise, Uncoder AI est maintenant accessible aux chercheurs individuels, offrant ses capacités complètes. Découvrez les détails ici.

Analyse de CVE-2024-55591

Le 14 janvier 2025, Fortinet a publié un avis de sécurité concernant CVE-2024-55591, une vulnérabilité critique de contournement d’authentification affectant les versions FortiOS 7.0.0 à 7.0.16, les versions FortiProxy 7.0.0 à 7.0.19 et les versions FortiProxy 7.2.0 à 7.2.12. La faille permet à un attaquant distant et non authentifié d’exploiter la vulnérabilité en envoyant une requête conçue au module websocket Node.js. Si elle est exploitée avec succès, l’attaquant peut obtenir des privilèges super-administrateur sur l’appareil affecté.

WatchTowr Labs a récemment publié un exploit PoC public pour ce contournement d’authentification critique Fortinet FortiOS, CVE-2024-55591, accompagné de détails techniques dans leur rapport dédié..

Fortinet a confirmé l’exploitation dans la nature de CVE-2024-55591, avec des recherches d’Arctic Wolf dévoilant une campagne malveillante active depuis la mi-novembre 2024 et exploitant la vulnérabilité sous les projecteurs pour compromettre les appareils pare-feu FortiGate avec des interfaces de gestion exposées à Internet. Selon les chercheurs, la campagne comprenait un accès administratif non autorisé aux interfaces de gestion des pare-feu, la création de nouveaux comptes d’utilisateur, l’utilisation de ces comptes pour l’authentification VPN SSL et plusieurs autres modifications des configurations des appareils aidant les acteurs malveillants à établir un chemin vers le réseau interne.

L’avis de Fortinet suggère aux utilisateurs de désactiver l’interface administrative HTTP/HTTPS ou de limiter l’accès à celle-ci en utilisant des politiques locales pour restreindre les adresses IP pouvant accéder à l’interface. De plus, les utilisateurs sont exhortés à mettre à niveau vers les versions sûres suivantes, si possible : FortiOS 7.0.17 ou supérieur (pour FortiOS 7.0), FortiProxy 7.0.20 ou supérieur (pour FortiProxy 7.0) et FortiProxy 7.2.13 ou supérieur (pour FortiProxy 7.2).

La Plateforme SOC Prime pour la défense cyber collective permet aux équipes de sécurité de surclasser les menaces cyber de toute envergure et sophisticité, y compris les CVE dans les produits logiciels populaires dont dépendent la plupart des organisations, tout en les aidant à optimiser leur posture de sécurité face aux risques.