FBI et CISA, en collaboration avec les autorités de cybersécurité américaines et internationales, avertissent la communauté mondiale de défenseurs du cyberespace à propos de l’exploitation à grande échelle de CVE-2023-42793, une CVE critique de JetBrains TeamCity pouvant potentiellement conduire à une exécution de code à distance (RCE) sur les instances vulnérables. L’alerte de cybersécurité associée AA23-347A attribue les opérations cyber-offensives en cours au Service de Renseignement Extérieur russe (SVR) représenté par le néfaste APT29 collectif de pirates.

Détection des Exploits CVE-2023-42793

Avec le monde au bord d’une cyberguerre mondiale, les défenseurs du cyberespace cherchent des moyens de résister à l’escalade des menaces en joignant leurs forces et en restant proactifs. Équipés de la Plateforme de défense collective de SOC Prime, les praticiens de la sécurité peuvent toujours obtenir du contenu sélectionné pour les menaces émergentes, enrichi de métadonnées étendues.

Pour rester au courant des attaques liées au SVR exploitant la vulnérabilité CVE-2023-42793 dans le logiciel JetBrains TeamCity, la Plateforme SOC Prime propose un ensemble de 18 règles de détection compatibles avec votre solution SIEM, EDR, XDR ou Data Lake en cours d’utilisation. Toutes les règles sont mappées au cadre MITRE ATT&CK et enrichies de métadonnées détaillées, y compris des liens CTI, des références médiatiques, des recommandations de triage, etc. Appuyez simplement sur le Explore Detection boutons ci-dessous et explorez la pile de détection sélectionnée.

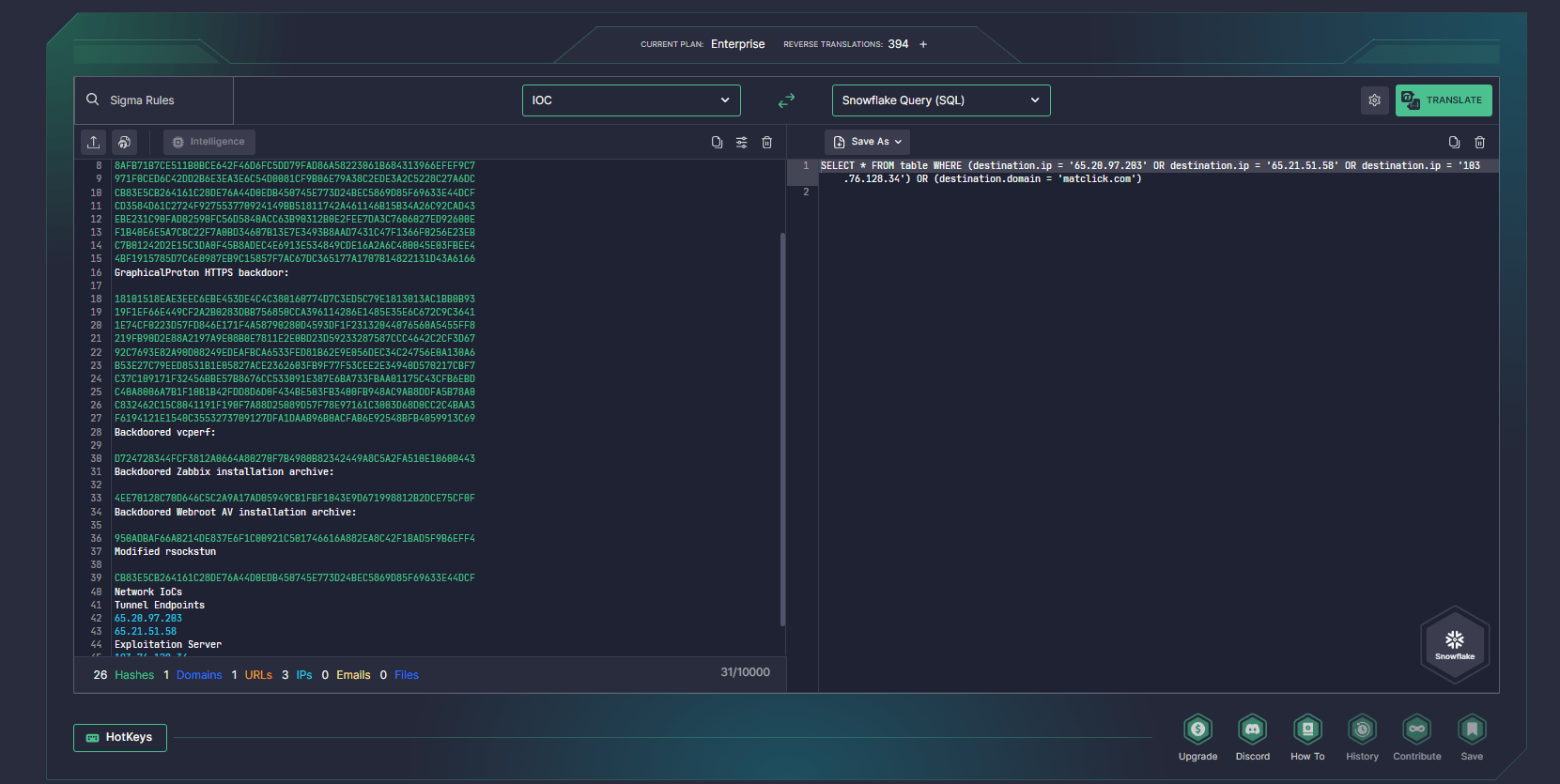

Pour rationaliser l’enquête sur les menaces et améliorer les opérations d’ingénierie de la détection, les experts en sécurité peuvent tirer parti de Uncoder AI. Il vous suffit de coller les données légales de l’alerte correspondante, d’appuyer sur le bouton Traduire et d’obtenir des requêtes de recherche personnalisées prêtes à exécuter dans une solution de sécurité choisie.

Vous souhaitez rejoindre les rangs des défenseurs du cyberespace contribuant à un avenir plus sûr ? Inscrivez-vous au programme SOC Prime Threat Bounty , soumettez vos propres règles de détection, codez votre futur CV, réseauter avec des experts du secteur et recevez des paiements récurrents pour votre contribution.

Analyse de CVE-2023-42793 : Exploitation de la vulnérabilité de JetBrains TeamCity couverte dans le Conseil de cybersécurité

Les cyberattaques à grande échelle lancées par des collectifs de piratage parrainés par l’État russe augmentent en volume et en sophistication dans le cadre de activités offensives collectives contre l’Ukraine et ses alliés. Le 13 décembre 2023, la FBA, CISA et NSA, en collaboration avec des partenaires américains et internationaux, ont émis une nouvelle alerte de cybersécurité couvrant les attaques en cours utilisant une vulnérabilité critique dans les serveurs JetBrains TeamCity suivie en tant que CVE-2023-42793. La faille de sécurité révélée est une vulnérabilité de contournement de l’authentification avec un score CVSS atteignant 9,8 et affectant les versions logicielles antérieures à 2023.05.4. Dans la campagne en cours, CISA et ses partenaires ont détecté plusieurs entreprises compromises aux États-Unis, en Europe, en Asie et en Australie, avec plus de 100 serveurs TeamCity compromis.

Le fameux groupe APT29, également connu sous le nom de Dukes (alias Cozy Bear, NOBELIUM, ou Midnight Blizzard), qui est une division de piratage clandestine associée au SVR de la Russie et opérant en harmonie avec les objectifs géopolitiques de Moscou, est lié à la campagne offensive en cours visant les serveurs hébergeant le logiciel JetBrains TeamCity depuis septembre 2023.

Depuis au moins 2013, les opérations cybernétiques du SVR ont exposé des organisations mondiales à de graves menaces visant à voler des données confidentielles et des informations exclusives, ainsi qu’à collecter des renseignements étrangers. Les entreprises technologiques font également partie des cibles courantes des campagnes offensives de l’agresseur.

Dans les dernières attaques contre les réseaux hébergeant des serveurs TeamCity, le SVR vise à nouveau le secteur technologique. En exploitant CVE-2023-42793, le SVR pourrait accéder aux victimes via des réseaux compromis, en particulier ceux des développeurs de logiciels. JetBrains a publié un correctif pour cette faille de sécurité à la mi-septembre 2023, limitant les opérations du SVR à l’exploitation uniquement des serveurs TeamCity exposés à Internet et non corrigés. Selon la dernière alerte, le SVR n’a pas encore profité de son accès aux développeurs de logiciels pour compromettre le réseau et est probablement encore dans la phase préparatoire de l’attaque.

L’exploitation réussie de CVE-2023-42793 résulte en le contournement de l’autorisation et l’exécution de code arbitraire sur le serveur vulnérable. Les acteurs menaçants ont également été observés effectuant des reconnaissances de l’hôte et des exfiltrations de fichiers, ainsi que l’utilisation de tâches programmées pour assurer la persistance et l’application d’un ensemble de techniques pour échapper à la détection. Après avoir établi un point d’appui sécurisé et enquêté sur un serveur TeamCity impacté, les adversaires se sont concentrés sur la reconnaissance du réseau en utilisant une combinaison de commandes intégrées et d’outils supplémentaires, comme un analyseur de ports et PowerSploit. Au cours de la campagne observée, les hackers ont utilisé un ensemble d’utilitaires offensifs personnalisés et open-source et de portes dérobées, y compris GraphicalProton et sa variante HTTPS.

As mesures potentielles de mitigation de CVE-2023-42793 , il est recommandé aux clients de JetBrains TeamCity de mettre à jour leurs serveurs vers la version logicielle 2023.05.4. Alternativement, un plugin de correctif de sécurité peut être utilisé comme solution de contournement pour les utilisateurs ayant des difficultés à mettre à jour rapidement le serveur.

L’augmentation des cyberattaques liées aux groupes de piratage parrainés par l’État, telles que les campagnes extensives menées par les unités offensives russes, souligne l’urgence de renforcer les défenses de cybersécurité. Explorez le Marché de Détection des Menaces et obtenez la liste sélectionnée de contenu SOC pour détecter les attaques APT de toute envergure et sophistication.