Un peu plus d’un mois après la divulgation d’une faille critique de Confluence suivie en tant que CVE-2023-22515, une vulnérabilité novatrice émerge dans le domaine des menaces cybernétiques affectant les produits Atlassian. Les adversaires ont les yeux rivés sur une vulnérabilité récemment corrigée et d’une sévérité maximale connue sous le nom de CVE-2023-22518 dans toutes les versions de Confluence Data Center et Confluence Server, qui leur permet de contourner l’authentification. Les attaquants exploitent l’exploit CVE-2023-22518 pour crypter les fichiers des utilisateurs ciblés avec le ransomware Cerber.

Détecter les tentatives d’exploitation de CVE-2023-22518

Un jour de plus, un autre bug de sécurité critique sur le radar. Étant donné que le CVE-2023-22518 a obtenu un niveau de gravité élevé et impacte toutes les versions de Confluence, les défenseurs cybernétiques nécessitent une source fiable de contenu de détection pour stopper l’avalanche d’attaques en cours s’appuyant sur ce problème de sécurité sous les feux de la rampe.

La plateforme SOC Prime pour la défense cybernétique collective offre un ensemble de règles Sigma sélectionnées pour des dizaines de plateformes d’analyse de sécurité et mappées sur le cadre MITRE ATT&CK® pour une enquête simplifiée des menaces.

Pour identifier d’éventuelles tentatives d’exploitation dans les environnements Windows/Linux, utilisez les contenus dédiés ci-dessous.

Tentative possible d’exploitation de CVE-2023-22518 (Atlassian Confluence) (via webserver)

Notamment, la dernière règle de la liste (consacrée à la détection de l’exploit CVE-2022-26134 et publiée en 2022) permet de repérer les activités offensives liées à CVE-2023-22518 en raison de chevauchements significatifs de comportement pour l’environnement Linux.

De plus, la règle ci-dessous permet la détection de motifs malveillants génériques liés à l’exploitation de CVE-2023-26134 sur les instances Windows :

Possible exploitation de serveur web ou d’appli web (via cmdline)

Pour enquêter sur l’activité post-exploitation dans les environnements Windows et Linux liés à des attaques récentes, consultez les règles Sigma ci-dessous :

Copie de fichier à distance via des outils standards (via cmdline)

Téléchargement ou téléversement via PowerShell (via cmdline)

Accédez à une liste complète de contenus SOC visant à détecter les CVE émergents en cliquant sur le Explorer les détections bouton. Les professionnels de la sécurité peuvent obtenir des renseignements approfondis accompagnés de références ATT&CK et de liens CTI, ainsi que des métadonnées exploitables adaptées aux besoins spécifiques de leur organisation pour une recherche de menaces simplifiée.

Analyse de CVE-2023-22518

Atlassian a récemment publié un avis de sécurité avertissant les défenseurs d’une nouvelle vulnérabilité d’autorisation incorrecte identifiée comme CVE-2023-22518 qui affecte toutes les versions de Confluence des logiciels Data Center et Server. Le 6 novembre 2023, Atlassian a ajouté les mises à jour soulignant l’exploitation active de CVE-2023-22518 et son utilisation dans les attaques par ransomware. En raison des risques dramatiquement croissants associés au bug de sécurité découvert et à l’exploit PoC disponible publiquement, CVE-2023-22518 a reçu la note critique la plus élevée atteignant 10 sur l’échelle CVSS. Heureusement, la vulnérabilité n’affecte pas les sites Cloud d’Atlassian atteints via le domaine atlassian.net.

Le bug de sécurité découvert permet à un attaquant non authentifié de réinitialiser Confluence et de générer un compte avec des privilèges élevés pour exécuter toutes les actions administratives, ce qui peut conduire à une compromission totale du système.

Rapid7 a récemment observé l’exploitation de CVE-2023-22518 dans un ensemble d’environnements clients, y compris des tentatives de déploiement de ransomware Cerber sur des serveurs Confluence vulnérables.

Avec toutes les versions de Confluence Data Center et Server étant affectées, Atlassian recommande d’appliquer immédiatement le correctif à la version LTS désignée ou une version plus récente pour atténuer la menace. En cas de difficultés à appliquer le correctif, la sauvegarde de votre instance potentiellement affectée, son restriction à l’accès réseau externe et la désactivation de l’accès sur les points finaux spécifiques de Confluence peuvent être utilisées comme remèdes intérimaires pour réduire les vecteurs d’attaque.

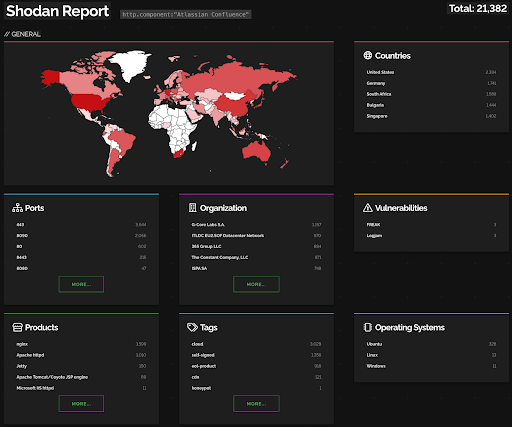

Selon une brève recherche Shodan, environ plus de 20 000 instances Confluence sont actuellement exposées sur Internet, cependant, il est difficile de spécifier combien d’entre elles sont vulnérables aux attaques CVE-2023-22518. Ce nombre a considérablement augmenté depuis la divulgation d’une autre vulnérabilité Confluence suivie en tant que CVE-2022-26134 en 2022.

Les risques croissants des tentatives d’exploitation de CVE-2023-22518 dus à la découverte du PoC exigent une ultra-réactivité des défenseurs pour protéger l’infrastructure de l’organisation. Le Threat Detection Marketplace de SOС Prime permet aux défenseurs cybernétiques d’accéder aux derniers algorithmes de détection basés sur le comportement enrichis de renseignements adaptés pour rester en avance sur les attaques ransomware et les menaces émergentes de toute envergure.