Avec les opérations cyber offensives russes en cours ciblant l’Ukraine et ses alliés, l’agresseur lance continuellement des campagnes de cyber-espionnage contre les organismes d’État et autres organisations représentant des infrastructures critiques. Moins d’une semaine après que les chercheurs du CERT-UA ont averti d’une recrudescence des attaques de cyber-espionnage par le groupe Shuckworm lié à la Russie, russie, un autre groupe de hackers néfastes revient sur la scène.

CERT-UA en collaboration avec le Recorded Future’s Insikt Group a récemment découvert l’activité malveillante en cours de l’infâme groupe de hackers russes financé par l’État APT28 qui présentait des similitudes avec une campagne de spearphishing découverte par l’Intelligence du trafic réseau de Recorded Future. Les dernières opérations offensives impliquent la diffusion massive d’e-mails de spearphishing exploitant des vulnérabilités. Les failles utilisées sont identifiées dans le client e-mail web Roundcube et sont suivies sous les identifiants CVE-2020-35730, CVE-2021-44026 et CVE-2020-12641.

Analyse de l’attaque APT28 couverte dans l’alerte CERT-UA#6805

CERT-UA a récemment été informé de la communication réseau identifiée entre le système d’information et de communication de l’une des organisations du secteur public ukrainien et l’infrastructure malveillante affiliée au groupe APT28. L’enquête a révélé des traces de cette communication avec des acteurs malveillants datant du 12 mai 2023 ; heureusement, l’infection a échoué.

Les chercheurs d’Insikt Group de Recorded Future ont trouvé que les opérations en cours d’APT28 se chevauchent avec la précédente campagne BlueDelta exploitant la vulnérabilité zero-day de Microsoft Outlook CVE-2023-23397.

En réponse à l’incident, l’équipe CERT-UA a publié l’alerte CERT-UA#6805 qui informe des tentatives de l’adversaire du groupe APT28 pour cibler l’infrastructure critique de l’organisation du secteur public ukrainien. La recherche a révélé un e-mail de phishing contenant un article leurre déguisé en source médiatique nh.ua lié aux nouvelles de guerre en Ukraine, ainsi qu’une exploitation de la vulnérabilité CVE-2020-35730 de Roundcube. De plus, l’e-mail de phishing contenait du code JavaScript malveillant destiné à télécharger et lancer des fichiers JavaScript supplémentaires, nv.ua source médiatique avec une exploitation de la vulnérabilité CVE-2020-35730 de Roundcube. De plus, cet e-mail contenait du code JavaScript malveillant destiné à télécharger et lancer des fichiers JavaScript supplémentaires, q.js and e.js. Ce dernier crée le filtre par défaut visant à rediriger les courriels de la boîte de réception vers une adresse tierce et effectue une exfiltration de données via les requêtes HTTP POST correspondantes. Le premier fichier contient une autre exploitation de vulnérabilité Roundcube suivie sous l’identifiant CVE-2021-44026, permettant aux attaquants d’exfiltrer des données de la base de données Roundcube.

La recherche a également découvert un autre code Javascript, c.js, qui implique l’exploitation de la vulnérabilité CVE-2020-12641 de Roundcube. Après une exploitation réussie de la vulnérabilité, ce dernier permet l’exécution de commandes à distance sur le serveur de messagerie.

CERT-UA déclare que les hackers ont envoyé des e-mails de phishing similaires à plus de 40 organisations ukrainiennes cherchant à propager l’infection à grande échelle, tandis qu’Insikt Group identifie les organismes d’État et les entités militaires comme principales cibles de cette campagne.

Selon l’enquête, APT28 a tenté d’exploiter l’ancienne version 1.4.1 de Roundcube, ce qui donnait aux attaquants carte blanche pour exposer de nombreuses organisations aux risques d’exploitation de vulnérabilités.

Détection des cyberattaques APT28 (UAC-0001/UAC-0028) contre le secteur public ukrainien

Le groupe APT28 (également connu sous le nom de Fancy Bear) a une longue histoire de campagnes adversaires contre l’Ukraine et ses partisans, participant activement à la cyberguerre en cours pour le compte du gouvernement de Moscou. Selon le Service d’État des Communications Spéciales et de la Protection de l’Information de l’Ukraine (SSSCIP), le groupe de hackers APT28/UAC-0028 a été repéré derrière une série de cyberattaques contre l’infrastructure critique de l’Ukraine en mars 2022. Dans d’autres cyberattaques du groupe de hackers APT28, les acteurs de la menace ciblaient des organismes gouvernementaux européens et des organisations militaires.

Au cours du mois dernier, les chercheurs de CERT-UA ont signalé une augmentation de l’activité d’APT28, poursuivant des attaques de cyber-espionnage et destructrices contre le secteur public ukrainien. Par exemple, l’alerte CERT-UA#6562 confirme qu’en avril 2023, le collectif de hackers a utilisé le vecteur d’attaque de phishing pour distribuer massivement des e-mails usurpés parmi les organismes de l’État ukrainien.

Pour assurer une détection proactive de l’activité malveillante associée à APT28, y compris la dernière campagne exploitant les vulnérabilités du client de messagerie web Roundcube, la plateforme SOC Prime fournit un ensemble de règles Sigma dédiées.

Cliquez sur le bouton Explore Detections ci-dessous pour accéder à la liste complète des règles Sigma dédiées détectant la dernière campagne APT28. Toutes les règles sont alignées avec le cadre MITRE ATT&CK® v12 , enrichi de contextes approfondis sur la menace cybernétique et compatible avec 28 solutions SIEM, EDR et XDR pour répondre aux besoins de sécurité spécifiques. De plus, pour rationaliser la recherche de contenu, des algorithmes de détection pertinents sont disponibles via le label“CERT-UA#6805” basé sur l’identifiant de l’alerte.

Témoin de l’escalade de la cyberguerre mondiale en cours depuis plus d’une décennie, l’équipe de SOC Prime, soutenue par notre programme Threat Bounty Program , analyse continuellement les activités des groupes APT de premier plan dans le monde entier pour créer un contenu de détection sur mesure et aider les organisations à renforcer leur défense contre les menaces sponsorisées par les États. Accédez à l’ensemble complet de contenu de détection lié aux attaques APT28 en cliquant sur le bouton Detect APT28 Attacks .

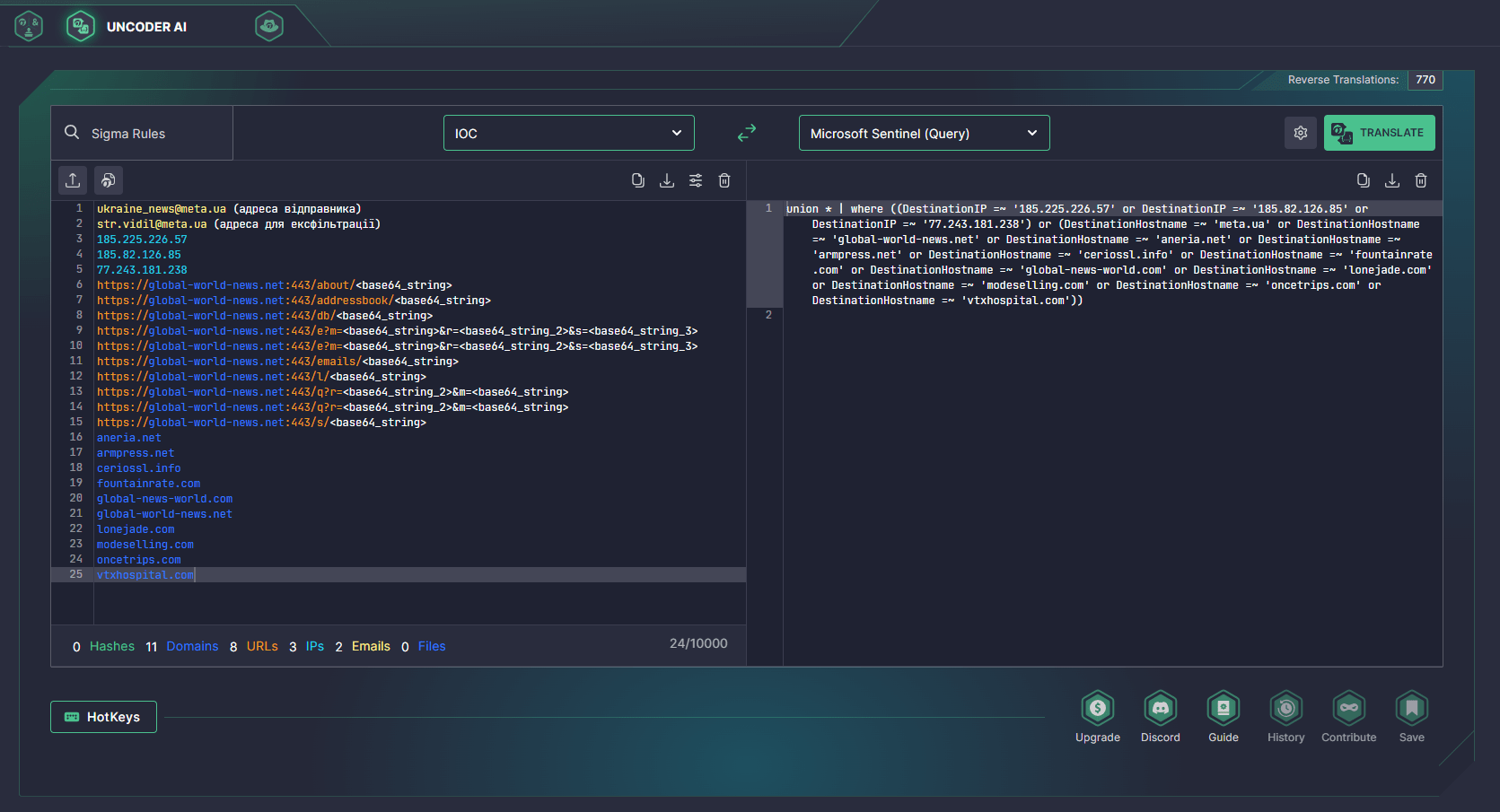

De plus, les équipes SecOps peuvent rationaliser leurs procédures de chasse aux menaces en recherchant des indicateurs de compromission associés à la dernière attaque APT28 avec l’aide de Uncoder AI. Il suffit d’insérer les fichiers, hôtes, ou réseaux IOCs fournis par le CERT-UA ou une autre source dans Uncoder et sélectionner le type de contenu de votre requête cible pour créer sans effort une requête IOC optimisée pour la performance prête à être exécutée dans l’environnement choisi.

Inscrivez-vous à la plateforme SOC Prime pour équiper votre SOC avec des règles Sigma basées sur le comportement contre toute TTP utilisée par les menaces persistantes avancées dans leurs attaques. Profitez du flux de cybersécurité le plus rapide au monde amélioré avec du CTI sur mesure et le plus grand dépôt de plus de 10 000 règles Sigma. Fiez-vous à la puissance de l’intelligence augmentée et de la défense cybernétique collective pour faire avancer vos efforts de chasse aux menaces et d’ingénierie de la détection. Améliorez la visibilité de la surface d’attaque et identifiez les angles morts à temps pour toujours rester un pas en avant des attaquants.