Dans mon article précédent, j’ai écrit sur comment mettre à jour votre IBM QRadar. Mais le bon fonctionnement de tout SIEM ne consiste pas seulement à mettre à jour la version, ou à collecter et stocker des événements de diverses sources de données. La tâche principale du SIEM est d’identifier les incidents de sécurité. Le fournisseur offre des règles de détection préconfigurées pour IBM QRadar, mais le plus souvent, ces règles sont des modèles que vous devez adapter à votre infrastructure, à vos politiques de sécurité et à vos procédures de réponse aux incidents.

Avant de rédiger les règles pour détecter les incidents de sécurité dans l’infrastructure de l’entreprise, vous devez configurer correctement votre SIEM, connecter toutes les sources de données et corriger les erreurs de parsing. Sinon, vous devrez les ré-écrire.

Il faut comprendre ce que vous souhaitez découvrir et quels sont les critères de déclenchement des règles.

Les règles peuvent être divisées en cinq catégories :

1. Règles basées sur les événements.

2. Règles basées sur les flux de données.

3. Règles basées sur les événements et les flux de données.

4. Règles basées sur les infractions.

5. Détection des déviations du comportement normal.

Créer des règles basées sur les événements

Ces règles permettent à votre QRadar de corréler les champs avec différents types de sources de données, de corréler les événements avec d’autres événements et d’identifier certaines régularités.

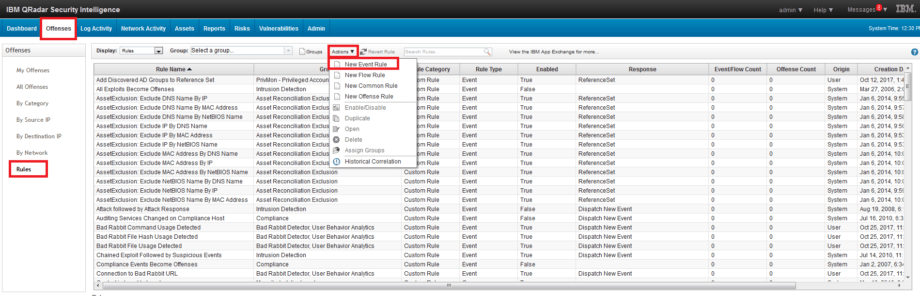

Pour créer une règle, vous devez :

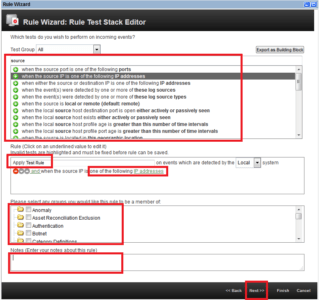

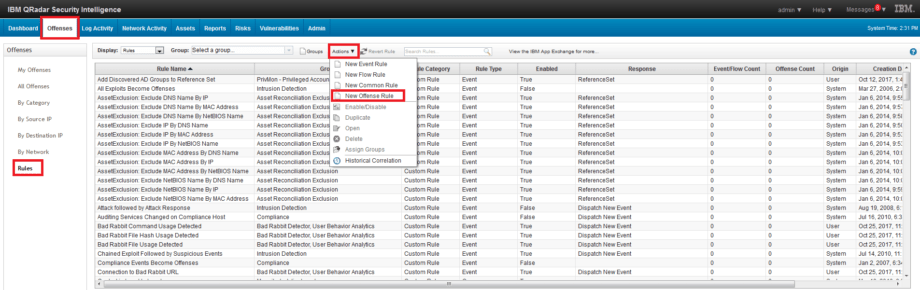

1. Aller à Infractions – Règles – Actions – Nouvelle Règle d’Événement onglet. 2. Remplir le nom de la Règle champ. Ajouter des conditions. Définir la valeur des conditions. Sélectionner le groupe pour cette règle. Écrire Remarques. Cliquer sur Suivant.

2. Remplir le nom de la Règle champ. Ajouter des conditions. Définir la valeur des conditions. Sélectionner le groupe pour cette règle. Écrire Remarques. Cliquer sur Suivant.

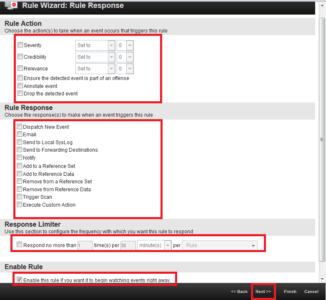

3. Après cela, vous devez spécifier Action de la Règle, Réponse de la Règle, Limiteur de Règle et Activer la Règle. Cliquer sur Suivant.

3. Après cela, vous devez spécifier Action de la Règle, Réponse de la Règle, Limiteur de Règle et Activer la Règle. Cliquer sur Suivant.

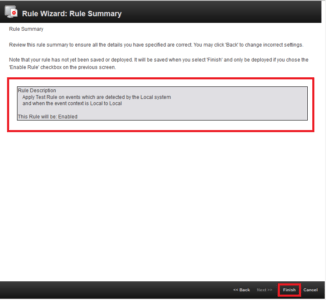

4. La fenêtre ouverte affiche tous les paramètres et conditions qui s’appliquent à la règle. Si tout est correct, cliquez sur Terminer.

4. La fenêtre ouverte affiche tous les paramètres et conditions qui s’appliquent à la règle. Si tout est correct, cliquez sur Terminer.

Créer des règles basées sur les flux de données

Ce type de règles vous permet d’analyser et de corréler les événements réseau.

Pour créer une telle règle, vous devez :

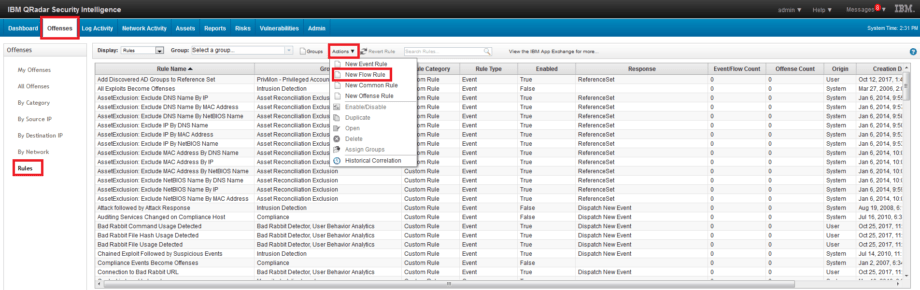

1. Aller à Infractions – Règles – Actions – Nouvelle Règle de Flux onglet. Toutes les autres étapes sont les mêmes que pour les Règles d’Événements.

Toutes les autres étapes sont les mêmes que pour les Règles d’Événements.

Créer des règles basées sur les événements et les flux de données.

Les règles basées sur les événements et les flux de données réseau vous permettent de corréler les champs de différents types de sources de données avec des champs similaires dans les flux de données.

Pour créer une règle, vous devez :

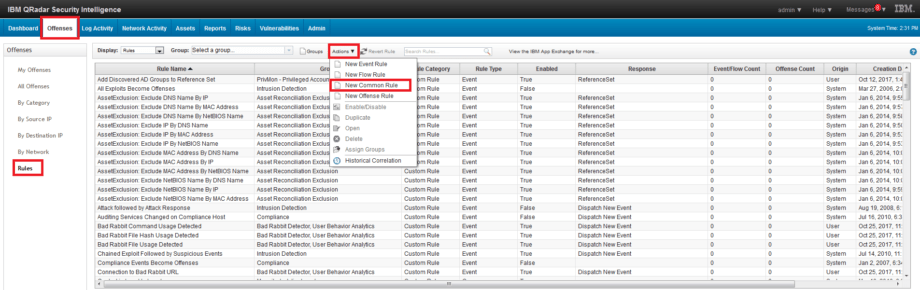

1. Aller à Infractions – Règles – Actions – Nouvelle Règle Commune onglet. 2. Toutes les autres étapes sont les mêmes que pour les Règles d’Événements.

2. Toutes les autres étapes sont les mêmes que pour les Règles d’Événements.

Créer des règles basées sur les Infractions

Les règles basées sur les Infractions déjà existantes (selon leurs conditions de déclenchement et leurs sources) vous permettent d’effectuer des actions supplémentaires.

Pour créer une règle, vous devez :

1. Aller à Infractions – Règles – Actions – Nouvelle Règle d’Infraction onglet. 2. Toutes les autres étapes sont les mêmes que pour les Règles d’Événements.

2. Toutes les autres étapes sont les mêmes que pour les Règles d’Événements.

Détection des déviations du comportement normal

Les règles de détection des déviations du comportement normal sont basées sur des requêtes de recherche. La requête doit correspondre à un format spécifique et doit décrire quel est le comportement normal.

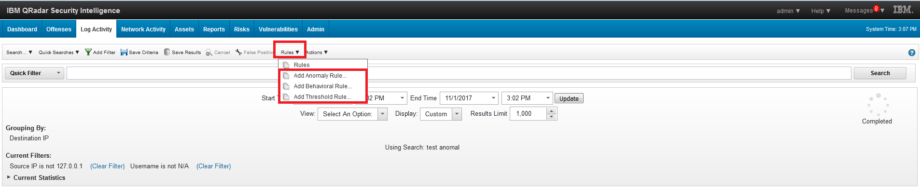

Pour créer une telle règle, vous devez créer une Recherche qui décrit le comportement normal. Un critère obligatoire pour créer une recherche est l’agrégation sur un ou plusieurs champs. (Remarque : n’oubliez pas de sauvegarder la Recherche).

Ensuite, vous devez l’exécuter.

Après cela, cliquez sur Règle onglet et sélectionnez l’un des types de règles, comme illustré sur l’image ci-dessous. Enfin, vous devez spécifier les conditions de déclenchement de la règle comme c’était le cas dans la Créer des règles basées sur les événements section.

Enfin, vous devez spécifier les conditions de déclenchement de la règle comme c’était le cas dans la Créer des règles basées sur les événements section.

L’utilisation de règles permet à votre SIEM de découvrir automatiquement les anomalies dans le comportement des utilisateurs et de détecter des incidents de sécurité spécifiques. Le traitement des résultats de déclenchement des règles réduit la charge de l’administrateur SIEM et permet d’augmenter le niveau de sécurité au sein de l’organisation.

Gagnez des heures sur la chasse aux menaces et le développement de contenu et améliorez votre efficacité en matière de sécurité en accédant aux détections les plus récentes enrichies avec CTI et alignées avec MITRE ATT&CK® sur la plateforme SOC Prime.