Les défenseurs ont observé CoffeeLoader, un nouveau malware furtif qui échappe aux protections de sécurité en utilisant des techniques d’évasion avancées et profite des méthodes Red Team pour renforcer son efficacité. Distribué via SmokeLoader, CoffeeLoader implémente des charges utiles secondaires tout en échappant à la détection, rendant ses attaques furtives difficiles à détecter et à contrer.

Détecter CoffeeLoader

Avec plus de 1 milliard de souches de malware actuellement en circulation dans l’arène des cybermenaces et plus de 300 pièces de malware créées quotidiennement, rester en alerte face aux menaces émergentes est plus critique que jamais. Pourtant, à mesure que les surfaces d’attaque s’étendent et que les tactiques d’infiltration évoluent, la détection précoce des intrusions reste un défi complexe.

Plateforme SOC Prime curate le plus grand dépôt mondial d’algorithmes de détection contre les menaces émergentes, enrichi avec du CTI en temps réel et soutenu par des outils avancés pour la détection et la chasse aux menaces. Restez à jour sur les dernières attaques CoffeeLoader avec un ensemble de règles Sigma disponibles en appuyant sur le bouton Explorer les détections .

Toutes les règles sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake et sont mappées au cadre MITRE ATT&CK pour rationaliser l’enquête sur les menaces. Chaque règle est également enrichie par une vaste métadonnée, y compris CTI références, chronologies d’attaque, recommandations de triage, et plus encore.

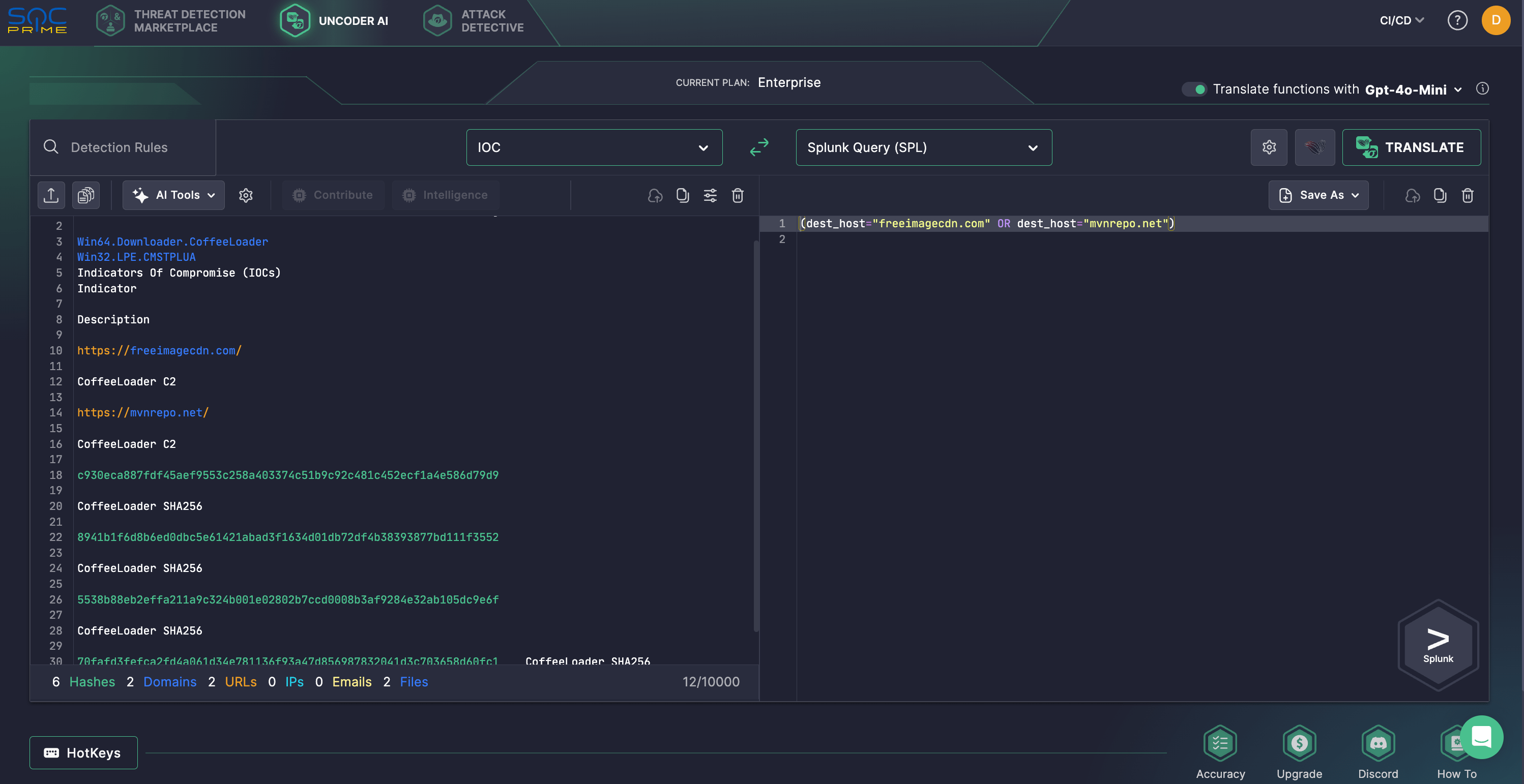

De plus, les professionnels de la sécurité peuvent rechercher des IOC à partir de la dernière recherche sur CoffeeLoader de Zscaler. Avec Uncoder AI, les experts en sécurité peuvent facilement analyser ces IOC et les transformer en requêtes personnalisées adaptées à la plateforme SIEM ou EDR choisie. Uncoder AI agit également comme une IA privée non agentique pour l’ingénierie de détection informée par les menaces, équipant les équipes avec des outils avancés pour rechercher, coder, valider, traduire et déployer des détections en temps réel. Lisez plus sur les capacités d’Uncoder AI ici.

Analyse de CoffeeLoader

Les chercheurs de Zscaler ThreatLabz ont découvert une nouvelle souche malveillante sophistiquée nommée CoffeeLoader, détectée pour la première fois autour de septembre 2024. Conçu pour télécharger et exécuter furtivement des charges utiles secondaires, CoffeeLoader utilise des techniques d’évasion avancées pour contourner les mesures de sécurité des points de terminaison.

CoffeeLoader est un chargeur de malware avancé conçu pour échapper à la détection tout en déployant des charges utiles de second niveau. Comme la plupart des malware criminels, les échantillons de CoffeeLoader sont emballés. Bien que ThreatLabz omette généralement les détails de déballage, CoffeeLoader se distingue par l’utilisation d’un packer unique basé sur le GPU qui entrave l’analyse dans les environnements virtuels. Suivi sous le nom d’Armoury, ce packer imite l’utilitaire légitime Armoury Crate d’ASUS.

Une fois déballé, CoffeeLoader exécute un dropper qui installe le malware. Les chercheurs ont identifié plusieurs variantes de dropper avec différentes fonctionnalités. Une version copie la DLL CoffeeLoader emballée dans le répertoire temporaire sous le nom ArmouryAIOSDK.dll. Si elle est exécutée avec des droits administratifs, elle exécute la DLL via rundll32.exe. Sans privilèges élevés, elle tente de contourner l’UAC en utilisant l’interface COM CMSTPLUA. Cette variante n’établit pas de persistance et résout les fonctions de l’API en utilisant un algorithme de hachage personnalisé.

Certains échantillons de CoffeeLoader établissent la persistance via le Planificateur de tâches Windows. Les versions plus anciennes utilisent schtasks.exe, tandis que les plus récentes exploitent l’interface COM ITaskScheduler. Le dropper définit les attributs de fichier comme lecture seule, caché et système, puis utilise SetEntriesInAclW pour restreindre l’accès utilisateur à la DLL CoffeeLoader emballée.

Le dropper de CoffeeLoader maintient la persistance via une tâche planifiée avec un nom codé en dur. Si elle est exécutée avec des privilèges élevés, elle s’exécute à la connexion de l’utilisateur avec le niveau d’exécution le plus élevé ; sinon, elle s’exécute toutes les 30 minutes, ou toutes les 10 minutes dans la dernière version.

Après l’installation, le dropper lance le stager de CoffeeLoader et se ferme. Le module principal de CoffeeLoader résout les adresses API via l’algorithme de hachage DJB2 et emploie plusieurs tactiques d’évasion, y compris le spoofing de la pile d’appels (inspiré par BokuLoader), l’obfuscation de sommeil, et les fibres Windows pour contourner la surveillance EDR.

Pour la communication C2, CoffeeLoader utilise HTTPS avec des serveurs codés en dur. Si les canaux C2 principaux échouent, il emploie un algorithme de génération de domaine et applique le certificat pinning pour la sécurité.

Le chargeur est diffusé via SmokeLoader, les deux familles de malware affichant des comportements similaires. Les chercheurs ont dévoilé un ensemble de similitudes distinctives entre CoffeeLoader et SmokeLoader, ce dernier étant fréquemment utilisé dans des campagnes de phishing contre l’Ukraine liées à l’activité UAC-0006. Ces capacités partagées incluent l’utilisation d’un stager pour injecter un module principal dans un autre processus, la génération d’un ID de bot basé sur des identifiants système, et la création de mutex lié à l’ID de bot. Les deux résolvent les importations par hachage, s’appuient sur une structure globale pour les variables internes et les pointeurs de fonction API et chiffrent le trafic réseau en utilisant des clés RC4 codées en dur. De plus, les deux familles de malware utilisent intensivement les API Windows de bas niveau, définissent les attributs de fichier comme système et caché, et maintiennent la persistance via des tâches planifiées.

Notamment, à la fin de 2024, une nouvelle version de SmokeLoader a été annoncée, partageant de nombreuses—mais pas toutes—fonctionnalités d’évasion EDR et AV annoncées avec CoffeeLoader. Cependant, il reste à déterminer si CoffeeLoader est son successeur ou si les similitudes sont fortuites.

Alors que CoffeeLoader se distingue dans le paysage des menaces cybernétiques avec des fonctionnalités avancées pour contourner les AVs, EDRs, et bacs à sable, tout en utilisant des techniques innovantes de Red Team pour renforcer ses capacités offensives, les organisations tournées vers l’avenir recherchent de nouvelles façons de renforcer les défenses contre les intrusions potentielles. Plateforme SOC Prime fournit aux équipes de sécurité des solutions d’entreprise prêtes à l’emploi, soutenues par l’IA, des renseignements exploitables sur les menaces, et une expertise collective de l’industrie pour aider les organisations à réduire la surface d’attaque et dépasser les menaces évolutives de toute sophistication.