Les défenseurs observent un nombre croissant de cyberattaques liées aux groupes APT soutenus par la Chine , principalement axées sur la collecte de renseignements. En septembre 2024, un groupe APT affilié à la Chine suivi sous le nom de Earth Baxia a ciblé une agence d’État à Taïwan et possiblement d’autres pays de la région APAC. Une campagne de cyberespionnage récemment découverte cible des organisations de haut niveau en Asie du Sud-Est depuis au moins octobre 2023, avec des pirates soupçonnés d’être liés à la Chine, probablement responsables des attaques.

Détection des Attaques Contre des Organisations de Haut Niveau en Asie du Sud-Est par des Acteurs Chinois

Au cours de l’année 2024, les groupes APT de Chine ont été classés parmi les principales menaces cybernétiques mondiales aux côtés de la Corée du Nord, de la Russie et de l’Iran, montrant des capacités offensives accrues et posant des défis significatifs à la cybersécurité. Pour surpasser les menaces émergentes et détecter rapidement les attaques potentielles des acteurs chinois, la plateforme SOC Prime pour la défense cybernétique collective équipe les défenseurs cybernétiques de détections enrichies de CTI pertinentes, soutenues par un ensemble complet de produits pour la détection avancée des menaces et la chasse.

Appuyez simplement sur le bouton Explorer les Détections ci-dessous et plongez immédiatement dans un pack de règles Sigma sélectionné traitant des dernières attaques contre l’Asie du Sud-Est par des acteurs chinois APT. Toutes les règles sont mappées au cadre MITRE ATT&CK, enrichies de métadonnées étendues, et compatibles avec plus de 30 solutions SIEM, EDR, et Data Lake pour rationaliser l’investigation des menaces.

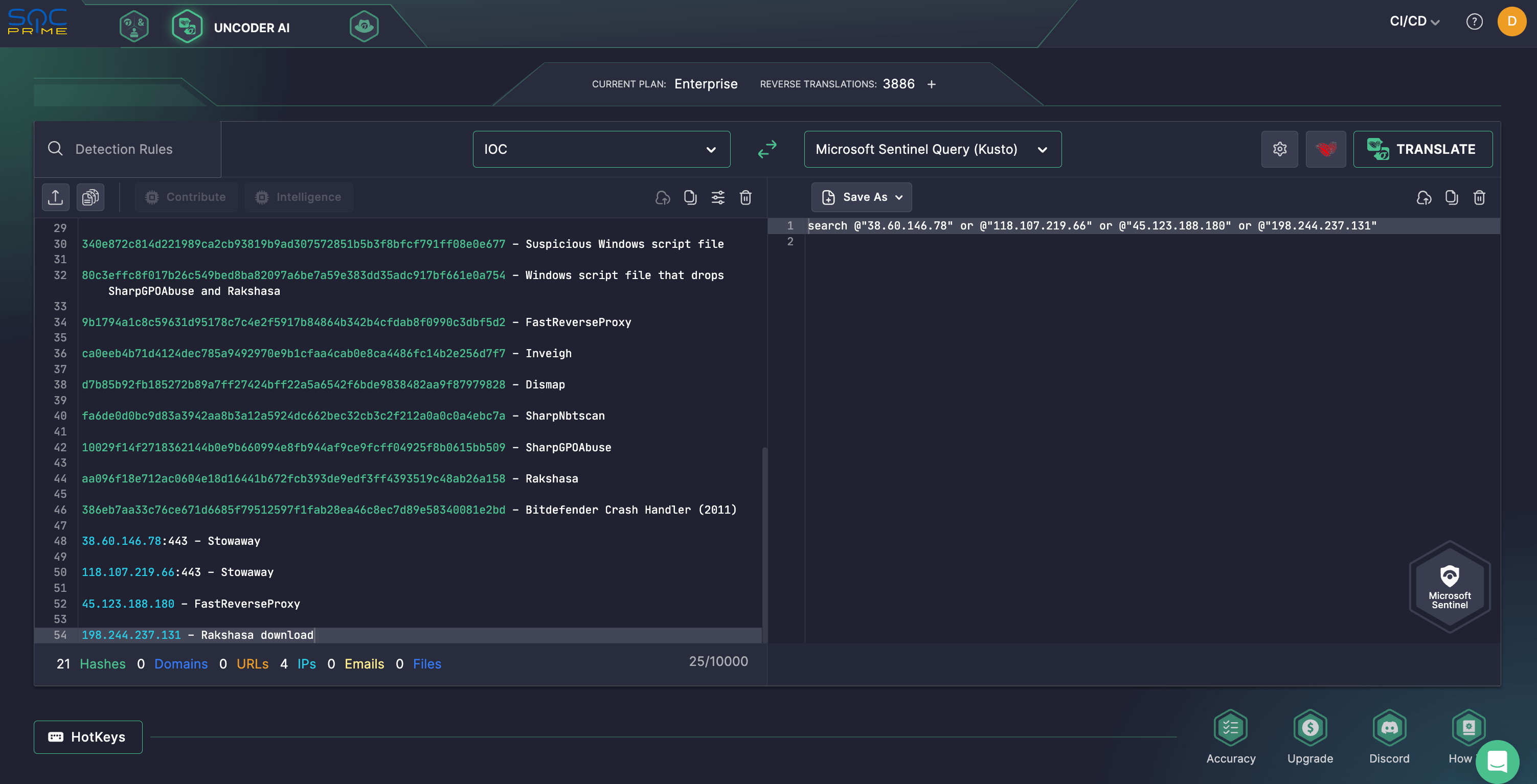

Les ingénieurs en sécurité peuvent également tirer parti de Uncoder AI pour packer sans effort les IOC et effectuer une analyse rétrospective des TTP des adversaires. Convertissez instantanément les IOCs du recherche de Symantec en requêtes sur mesure compatibles avec diverses langues SIEM, EDR, et Data Lake.

Analyse d’Attaque de Cyberespionnage Probablement Liée à des Adversaires Basés en Chine

Selon une recherche récente de l’équipe de chasseurs de menaces Symantec, la campagne de cyberespionnage nouvellement découverte cible des organisations de plusieurs secteurs industriels, y compris des ministères gouvernementaux dans deux pays, une organisation de contrôle du trafic aérien, une entreprise de télécommunications, et un média.

La campagne nouvellement découverte, active depuis au moins octobre 2023, vise principalement à collecter des renseignements. Les attaquants se fient à un mélange d’outils open-source et d’outils en environnement pour la campagne en cours. Ils ont employé une large gamme de TTP, avec de légères variations selon les organisations ciblées. Cependant, la localisation géographique des victimes et l’utilisation d’outils précédemment associés à des groupes APT basés en Chine indiquent que ces attaques sont probablement liées à des activités malveillantes d’acteurs chinois. Notamment, l’outil proxy Rakshasa et un fichier d’application légitime utilisé pour le chargement latéral de DLL ont été précédemment liés au groupe APT chinois connu sous le nom de Earth Baku (alias APT41 ou Brass Typhoon). D’autres collectifs de piratage associés incluent Fireant (alias Mustang Panda, APT31, Stately Taurus), Budworm (alias APT27, Emissary Panda, Lucky Mouse), et plus.

Les adversaires utilisent un outil d’accès à distance qui exploite Impacket pour exécuter des commandes via WMI. Ils déploient ensuite des enregistreurs de frappe, des collecteurs de mots de passe et des outils de proxy inversé, tels que Rakshasa, Stowaway, ou ReverseSSH, pour maintenir un accès persistant à leur infrastructure. De plus, les attaquants installent des fichiers DLL personnalisés qui agissent comme des filtres d’authentification, leur permettant de capturer des identifiants de connexion. De plus, les chercheurs ont observé l’utilisation de PlugX (également connu sous le nom de Korplug), un outil couramment utilisé par divers collectifs de hackers chinois, comme Earth Preta APT.

Dans l’une des organisations ciblées, les attaquants sont restés actifs pendant au moins trois mois, de juin à août 2024, se concentrant principalement sur la collecte de renseignements, collectant et probablement exfiltrant des données précieuses. Bien que ce cas démontre une méthode spécifique, d’autres attaques ont reposé sur des TTP supplémentaires, y compris le chargement latéral de DLL, et le déploiement d’outils tels que Rakshasa et SharpGPOAbuse, entre autres, pour atteindre les objectifs offensifs. Les chercheurs ont observé que les adversaires maintenaient un accès furtif aux réseaux compromis pendant de longues périodes, leur permettant de collecter des mots de passe et de cartographier les réseaux clés. Les données volées étaient ensuite compressées en archives protégées par mot de passe à l’aide de WinRAR et téléchargées sur des plateformes de stockage cloud comme File.io.

Symantec a publié le bulletin de protection correspondant pour aider les organisations à atténuer les risques de l’activité malveillante en cours probablement liée à des acteurs chinois. La plateforme SOC Prime pour la défense cybernétique collective permet aux équipes de sécurité de surpasser les menaces cybernétiques avec des solutions à la pointe de la technologie pour faire progresser la détection des menaces, élever l’ingénierie de détection, et automatiser la chasse aux menaces tout en construisant une posture de cybersécurité robuste.