Depuis au moins 2022, le collectif de hackers suivi sous le nom UAC-0024 a lancé une série d’opérations offensives ciblant les forces de défense de l’Ukraine. L’activité de cyber-espionnage du groupe se concentre principalement sur la collecte de renseignements en utilisant le malware CAPIBAR. Basé sur les TTP de l’attaquant ainsi que l’utilisation découverte d’un autre malware surnommé Kazuar, l’activité de l’adversaire peut être liée au néfaste groupe Turla APT soutenu par les Services de Sécurité Fédérale russes.

Description de l’attaque Turla APT aka UAC-0024

Les chercheurs du CERT-UA ont récemment publié un avertissement couvrant un aperçu des opérations de cyber-espionnage en cours par les hackers UAC-0024 ou groupe Turla APT. Le groupe lié à la Russie, qui en mai 2023 a été observé derrière une campagne à long terme contre les pays de l’OTAN, est également connu sous les noms de Iron Hunter, Krypton ou Secret Blizzard, et suivi alternativement par le CERT-UA sous le nom UAC-0003, utilise largement le vecteur d’attaque par hameçonnage avec le secteur public, les organisations diplomatiques et militaires étant ses principales cibles.

Depuis plus d’un an, le tristement célèbre gang de hackers soutenu par la Russie a lancé des attaques de cyber-espionnage ciblées contre l’Ukraine et ses alliés en abusant du malware CAPIBAR aussi suivi sous les noms de DeliveryCheck ou GAMEDAY. Cette souche malveillante applique le langage XSLT et le détournement de COM et peut être installée sur le serveur MS Exchange compromis déguisé en un fichier MOF via une utilité PowerShell spécifique, ce qui permet aux adversaires de transformer un serveur légitime en outil de gestion de malware à distance.

Au stade initial de l’attaque, les hackers de l’UAC-0024 distribuent massivement des e-mails contenant des pièces jointes avec un fichier et une macro attirant les victimes potentielles à les ouvrir. L’ouverture d’une macro légitime, qui inclut un ensemble de snippets de code lançant PowerShell, déclenche une chaîne d’infection sur les systèmes ciblés. Cela permet aux hackers de déposer le cheval de Troie KAZUAR, capable de réaliser des dizaines de fonctions malveillantes, y compris lancer du code JavaScript via ChakraCore, collecter des journaux d’événements du registre OS, vol de crédentiels (comme voler des mots de passe utilisateurs, cookies, favoris, et autres données sensibles) ou voler des bases de données et des fichiers de configuration logicielle. De plus, les acteurs menaçants peuvent exploiter l’utilité de gestion de fichiers en ligne de commande open-source Rclone pour exfiltrer des données à partir d’ordinateurs compromis.

Détectez les attaques UAC-0024 contre l’Ukraine couvertes dans l’alerte CERT-UA#6981

Les attaques persistantes par des acteurs menaçants affiliés à la Russie suivis comme Turla APT ou UAC-0024 ont été à la lumière dans l’arène des menaces cybernétiques depuis plus d’un an, captant toute l’attention des défenseurs cybernétiques. Les organisations progressives s’efforçant de mettre en place une défense cybernétique proactive contre les menaces émergentes soutenues par la Russie peuvent tirer parti de milliers de règles Sigma pertinentes, y compris un ensemble de contenu curé pour la détection des attaques UAC-0024.

En cliquant sur le bouton Explorer les Détections , les équipes peuvent accéder à l’ensemble de la collection de règles Sigma dédiées taggées « CERT-UA#6981 », « UAC-0024 » ou « UAC-0003 » selon l’avis CERT-UA pertinent et les identifiants de groupe correspondants. Les règles de détection et les requêtes de chasse sont applicables à des dizaines de plateformes d’analytique de sécurité et de solutions de lacs de données, enrichies par une intelligence sur mesure, et sont prêtes à être déployées dans votre environnement.

bouton Explorer les Détections

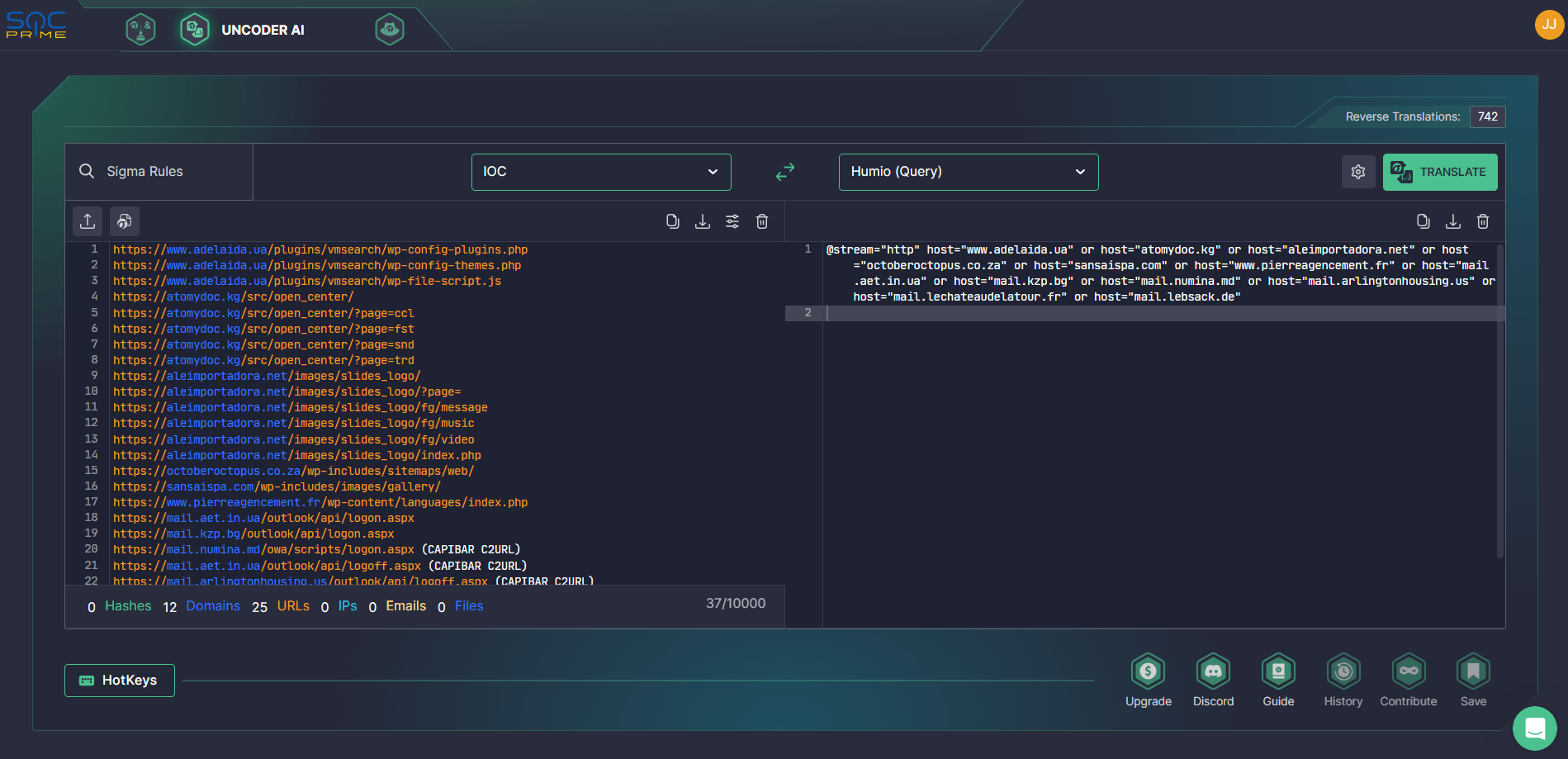

Le CERT-UA fournit également une liste d’indicateurs de compromission de fichiers et d’hôtes pertinents dans l’ alerte CERT-UA#6981 permettant aux ingénieurs en sécurité de chasser efficacement les menaces liées à Turla. Soutenu par l’ Uncoder AI, chasser les IOC avec des requêtes IOC générées instantanément personnalisées selon vos besoins de sécurité peut aider à réduire le temps d’investigation des menaces.

Contexte MITRE ATT&CK®

Toutes les règles Sigma mentionnées ci-dessus pour la détection des attaques UAC-0024 sont alignées avec le cadre MITRE ATT&CK v12 répondant aux tactiques et techniques correspondantes. Explorez le tableau ci-dessous pour obtenir des informations sur le contexte des menaces cybernétiques en profondeur derrière les opérations de cyber-espionnage liées à la Russie et remédiez en temps opportun aux menaces de toute ampleur :

Tactics | Techniques | Sigma Rule |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Execution | Command and Scripting Interpreter (T1059) | |

Scheduled Task/Job (T1053) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Service (T1567) | |

Persistence | Event Triggered Execution (T1546) |