Ransomware-as-a-Service (RaaS), promu sur les forums du dark web et des plateformes de messagerie populaires comme Telegram, est un modèle de cybercriminalité en pleine expansion, où les développeurs louent des ransomwares et des infrastructures aux affiliés via des abonnements ou un partage des bénéfices. Une nouvelle souche de ransomware, nommée BQTLOCK, est active depuis la mi-été 2025. Elle est distribuée selon un modèle RaaS complet et exploite de multiples techniques anti-analyse dans ses campagnes pour entraver la détection et les investigations forensiques.

Détection des attaques BQTLOCK Ransomware

Le ransomware continue d’évoluer en sophistication et en impact, avec l’émergence de nouvelles variantes et la réutilisation de souches plus anciennes. Un exemple est le relativement nouveau groupe Crypto24 Ransomware, qui a ciblé de grandes organisations aux États-Unis, en Europe et en Asie.

Le DBIR 2025 de Verizon montre que le ransomware est impliqué dans 44 % des violations, contre 32 % l’an dernier. Un moteur clé est le modèle RaaS, qui supprime le besoin de compétences en programmation et permet même à des attaquants novices de s’abonner à des ransomwares prêts à l’emploi, comme à un service de streaming. Avec l’apparition d’une nouvelle variante BQTLOCK fonctionnant comme RaaS et utilisant des techniques d’évasion avancées, les organisations doivent renforcer leurs défenses proactives pour anticiper les attaques.

Inscrivez-vous à la SOC Prime Platform pour renforcer durablement la posture de cybersécurité de votre organisation, en tirant parti de l’expertise de pointe et de l’IA pour une protection adaptée aux entreprises. La plateforme fournit aux équipes de sécurité du threat intel AI-native et des algorithmes de détection sélectionnés, soutenus par une suite complète de produits pour le detection engineering basé sur l’IA, le threat hunting automatisé et la détection avancée des menaces. Cliquez sur le bouton Explorer les Détections pour accéder à une collection de règles de détection enrichies de contexte concernant l’activité ransomware liée à BQTLOCK.

Toutes les détections peuvent être appliquées à différents environnements SIEM, EDR et Data Lake et sont alignées sur le cadre MITRE ATT&CK®. Chaque règle est enrichie avec des métadonnées étendues, telles que des liens CTI, des chronologies d’attaque, des recommandations de triage et d’autres contextes pertinents.

Les ingénieurs en sécurité peuvent également exploiter l’ensemble complet de règles de détection relatives aux attaques ransomware à l’échelle mondiale en utilisant le tag “Ransomware”.

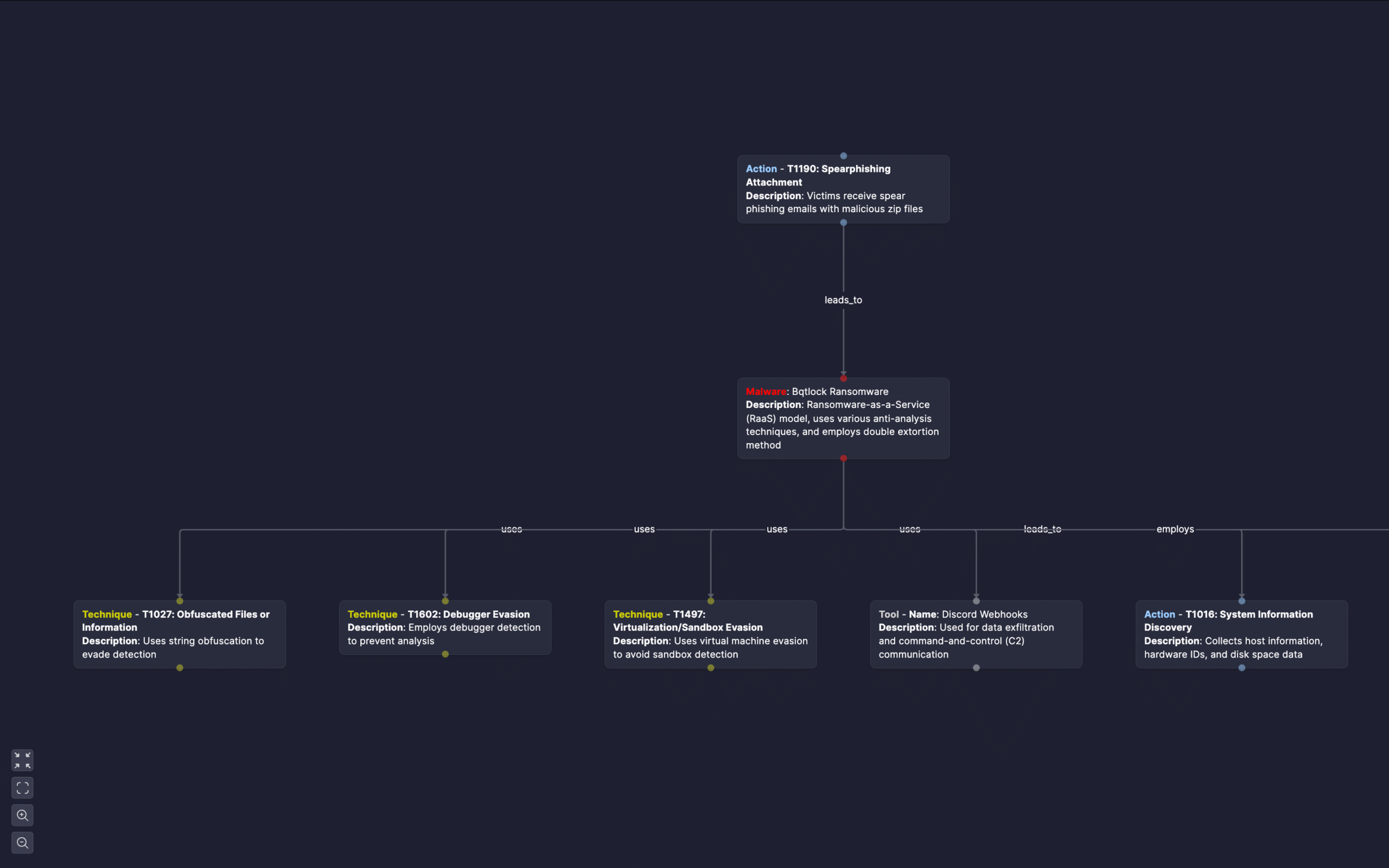

De plus, les équipes peuvent compter sur Uncoder AI, introduit avec des capacités améliorées dans la dernière version de la SOC Prime Platform, qui propose désormais l’AI Chat Bot et les outils MCP pour aider les équipes de sécurité à gérer de bout en bout toute tâche de threat detection, co-pilotées par l’IA. Par exemple, avec Uncoder AI, les professionnels de la sécurité peuvent visualiser instantanément un Attack Flow ou rechercher des IOC basés sur la recherche de K7 Security Labs concernant les opérations RaaS de BQTLOCK.

Analyse du ransomware BQTLOCK

Le nouveau ransomware BQTLOCK, opérant selon le modèle RaaS, a été lié à ZerodayX, le supposé leader du groupe hacktiviste pro-palestinien Liwaa Mohammed, et serait associé à la célèbre fuite de données de jeux saoudiens. Depuis la mi-juillet 2025, BQTLOCK a évolué vers une variante plus avancée intégrant un ensemble de techniques anti-analyse.

Selon la dernière analyse approfondie de K7 Security Labs, BQTLOCK utilise un modèle d’abonnement RaaS à plusieurs niveaux (Starter, Professional et Enterprise), proposant des fonctionnalités personnalisables telles que l’édition de la ransom note, le changement de fond d’écran, les paramètres d’extension de fichiers et des capacités anti-analyse ajustables comme l’obfuscation de chaînes, les vérifications de débogueur et l’évasion des machines virtuelles pour contourner la détection.

Distribué dans une archive ZIP contenant un exécutable nommé Update.exe, le ransomware chiffre les fichiers locaux de tous types, ajoute l’extension .bqtlock et dépose une ransom note. Il exfiltre également des données sensibles via des webhooks Discord pour le C2. Une fois exécuté, il effectue une reconnaissance du système en collectant noms d’hôtes, adresses IP, détails matériels et espace disque avant d’établir la persistance et de lancer le chiffrement.

Toutes les transactions sont effectuées en Monero (XMR). La ransom note suit un modèle de double extorsion : les victimes ont 48 heures pour contacter via Telegram ou X, avec des demandes allant jusqu’à 40 Monero (XMR), soit environ 10 000 dollars. En cas de non-paiement, la rançon est doublée et, après 7 jours, les clés de déchiffrement sont détruites et les données volées sont publiées ou vendues sur le site des attaquants.

ZerodayX promeut BQTLOCK comme un ransomware FUD (Fully Undetectable), supposément invisible pour les solutions antivirus. Cependant, l’échantillon distribué était un fichier ISO corrompu, soumis une seule fois à VirusTotal depuis le Liban, suggérant un téléchargement par le développeur ou un proche associé. Ces indices remettent en question les capacités FUD revendiquées et pointent vers une possible exagération ou promotion trompeuse.

BQTLOCK élève les privilèges en activant SeDebugPrivilege et en utilisant le process hollowing sur explorer.exe pour dissimuler du code malveillant dans des processus légitimes. Pour assurer la persistance, il crée une tâche planifiée et ajoute un compte administrateur backdoor. La dernière variante utilise également des bypass UAC via CMSTP.exe, fodhelper.exe et eventvwr.exe, permettant une élévation silencieuse sans invite utilisateur.

Les développeurs ont annoncé la version 4 comme leur dernière mise à jour après quatre releases rapides, suscitant des doutes sur un véritable arrêt ou un rebranding. Après leur bannissement sur Telegram, ils ont offert un accès gratuit pendant trois jours et lancé BAQIYAT.osint, un outil payant de recherche dans les données volées. Une nouvelle variante, repérée le 5 août 2025, montre que le développement du ransomware est toujours actif. Elle ajoute des fonctionnalités avancées de vol d’identifiants visant les principaux navigateurs (Chrome, Firefox, Edge, Opera et Brave), ce qui accroît la menace pour les organisations concernées.

Avec la montée des risques liés aux attaques ransomware et l’émergence de nouveaux opérateurs RaaS exploitant des techniques adverses avancées, la réactivité extrême des défenseurs est une priorité absolue. SOC Prime propose une suite complète de produits soutenue par l’IA, l’automatisation et le threat intelligence en temps réel, afin d’aider les organisations mondiales à renforcer leurs capacités défensives.