Le Rapport d’Enquête sur les Violations de Données Verizon 2025 (DBIR) souligne que le ransomware reste une menace majeure, détectée dans 44 % des violations, contre 32 % l’année précédente. Avec des rançons moyennes atteignant 2 millions de dollars en 2024, la rentabilité continue d’alimenter la croissance de cette menace. Par conséquent, de plus en plus de cybercriminels se tournent vers le ransomware, entraînant l’apparition de variantes nouvelles et agressives comme BERT, qui cible à la fois les systèmes Windows et Linux. Des victimes confirmées sont recensées en Asie, en Europe et aux États-Unis, notamment dans les secteurs de la santé, des technologies et de l’événementiel.

Détecter les attaques du ransomware BERT

Selon Cybersecurity Ventures, les attaques de ransomware devraient se produire toutes les deux secondes d’ici 2031, ce qui souligne l’urgence d’une détection proactive et d’une défense continue. Les campagnes de ransomware modernes évoluent constamment, combinant des techniques d’évasion avancées à des livraisons ciblées pour contourner les mesures de sécurité traditionnelles. L’une des menaces émergentes les plus critiques est BERT, une souche multiplateforme en expansion mondiale, perturbant les opérations d’entreprise dans plusieurs secteurs.

Inscrivez-vous sur la plateforme SOC Prime pour détecter les attaques potentielles visant votre organisation dès les premières phases. La plateforme propose un ensemble exclusif de règles Sigma conçues pour la détection des attaques de BERT. Cliquez sur le bouton Explorer les détections ci-dessous pour accéder à ces règles enrichies par de la CTI exploitable et soutenues par une suite complète d’outils de détection avancée et de chasse aux menaces.

Toutes les règles disponibles sur la plateforme SOC Prime sont compatibles avec les solutions SIEM, EDR et Data Lake, et sont alignées sur le cadre MITRE ATT&CK®. Chaque règle inclut également des métadonnées détaillées, des références en cyber renseignement, des chronologies d’attaque, des recommandations de triage et bien plus encore.

Les défenseurs peuvent également appliquer le tag général “Ransomware” pour accéder à un ensemble plus large de règles de détection pour les attaques mondiales.

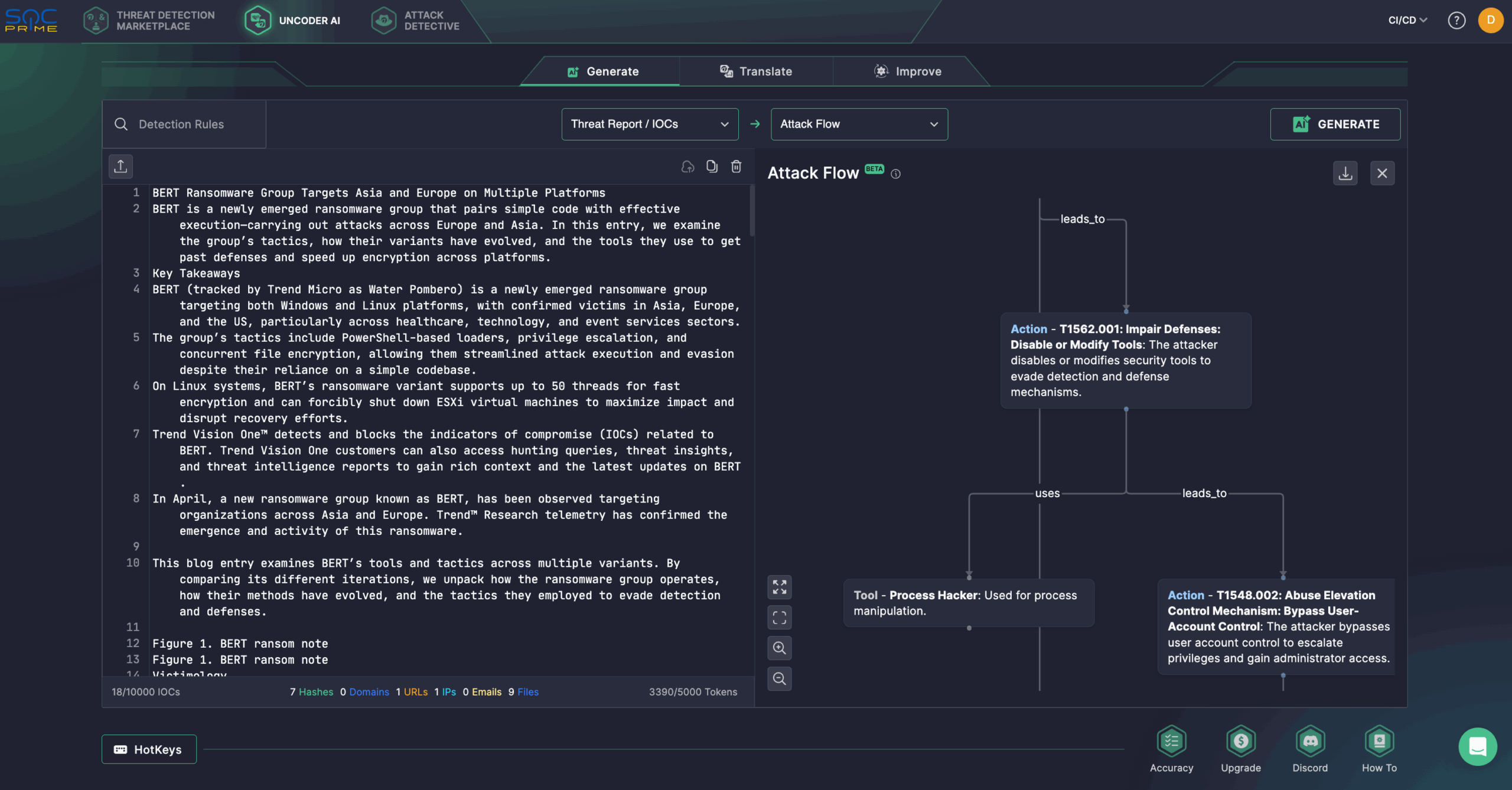

Les analystes peuvent également accélérer l’analyse des menaces grâce à Uncoder AI, un IDE privé et copilote d’ingénierie de détection basée sur les menaces. Il génère des algorithmes à partir de rapports bruts, convertit les indicateurs en requêtes optimisées, prédit les balises ATT&CK, améliore le code via l’IA et traduit les requêtes dans différents langages SIEM, EDR et Data Lake. Par exemple, l’analyse de Trend Micro sur BERT peut être utilisée pour générer un Attack Flow en un seul clic.

Analyse de l’attaque BERT

Des chercheurs en cybersécurité ont identifié un nouveau groupe de ransomware ciblant des organisations en Asie, en Europe et aux États-Unis, avec des victimes confirmées dans les secteurs de la santé, des technologies et de l’événementiel. BERT, également appelé Water Pombero selon Trend Micro, déploie des variantes compatibles Windows et Linux, combinant une base de code simple avec une exécution efficace.

Le groupe utilise des loaders basés sur PowerShell, des techniques d’élévation de privilèges et un chiffrement simultané des fichiers, permettant des opérations rapides et furtives malgré leur simplicité. Sous Linux, BERT utilise jusqu’à 50 threads pour accélérer le chiffrement et peut éteindre les machines virtuelles ESXi pour compliquer les tentatives de récupération. Repéré pour la première fois en avril, le groupe a rapidement étendu ses activités en Asie et en Europe, avec des campagnes toujours en cours.

La variante Windows repose sur des chaînes spécifiques pour identifier et terminer les processus. Les chercheurs ont découvert un script loader PowerShell, start.ps1, qui élève les privilèges, désactive Windows Defender, le pare-feu et l’UAC, puis télécharge et exécute payload.exe depuis l’adresse IP 185[.]100[.]157[.]74. Bien que le vecteur d’intrusion initial reste inconnu, le script utilise le paramètre -Verb RunAs pour s’exécuter avec les droits administrateur. Cette IP héberge un répertoire ouvert contenant payload.exe et start.ps1, servant très probablement d’infrastructure de staging. Elle est associée à l’ASN 39134 enregistré en Russie, suggérant un lien possible avec des acteurs régionaux.

Contrairement aux versions antérieures qui énuméraient d’abord les lecteurs et stockaient les chemins avant de chiffrer, la dernière version de BERT utilise ConcurrentQueue et DiskWorker pour chiffrer les fichiers dès leur détection, améliorant ainsi les performances et la vitesse.

Au printemps 2025, une variante Linux a été détectée, utilisant 50 threads pour accélérer le chiffrement. Si elle est exécutée sans paramètre, elle éteint de force toutes les machines virtuelles ESXi. Les fichiers chiffrés portent l’extension .encrypted_by_bert et une note de rançon suivie des instructions de contact est déposée par le malware.

La configuration du ransomware est intégrée au format JSON et inclut la clé publique, la note de rançon encodée en Base64, les extensions de fichiers et d’autres paramètres opérationnels. Il est possible que BERT soit dérivé de la version Linux de REvil, connue pour cibler les serveurs ESXi. Les similitudes avec le code de Babuk et des lockers basés sur REvil renforcent cette hypothèse. La configuration JSON, typique des ransomwares modernes, facilite l’adaptation à différents types de campagnes.

BERT démontre que même des outils simples peuvent conduire à des compromissions réussies. Les nouveaux acteurs menaçants n’ont pas besoin de méthodes avancées – il leur suffit d’un chemin clair de l’intrusion à l’exfiltration. Les mesures de mitigation recommandées incluent la surveillance des activités PowerShell, la limitation des privilèges, l’isolation des ressources critiques comme les serveurs ESXi et une vigilance particulière vis-à-vis des scripts tels que start.ps1 qui désactivent les défenses et élèvent les privilèges.

De manière générale, les entreprises doivent adopter une approche de sécurité en couches pour se protéger contre BERT et les menaces similaires. En exploitant la suite complète de produits de SOC Prime, alimentée par l’IA, l’automatisation et des renseignements sur les menaces en temps réel, les organisations peuvent renforcer leur posture face aux attaques de ransomware sophistiquées.

Bien que ce groupe n’ait pas encore été officiellement attribué à un acteur particulier, l’utilisation d’une infrastructure enregistrée en Russie pourrait indiquer des liens avec des groupes de menaces opérant dans cette région. Les utilisateurs de Microsoft Defender for Endpoint peuvent activer Bear Fence, un service continu enrichi de chasse automatisée et de 242 règles Sigma alignées avec ATT&CK, couvrant les groupes APT russes depuis 2021.