Le dernier avertissement publié par les agences de la force de l’ordre en Australie, aux États-Unis, au Canada, en Allemagne, au Royaume-Uni, en Nouvelle-Zélande, en Corée du Sud et au Japon, met en garde contre la menace croissante posée par APT40 opérant au nom du Ministère de la Sécurité d’État (MSS) de Pékin. Plus précisément, l’avertissement détaille les activités du groupe parrainé par l’État de la République populaire de Chine capable de s’adapter rapidement et de déployer des exploits de preuve de concept (PoC) pour de nouvelles vulnérabilités, les exploitant promptement pour surveiller les réseaux d’intérêt et cibler les systèmes non corrigés.

Détecter les attaques APT40 exploitant les vulnérabilités nouvellement découvertes

Au premier trimestre 2024, des groupes APT de différentes régions, y compris la Chine, la Corée du Nord, l’Iran et la Russie, ont présenté des techniques offensives largement améliorées et inventives, posant de sérieux défis au paysage mondial de la cybersécurité. Alors que les tensions géopolitiques s’intensifient drastiquement ces dernières années, la menace APT devient l’une des principales menaces pour les cyber-défenseurs.

Le dernier avertissement conjoint des agences de cybersécurité met en garde contre la menace croissante du groupe APT40 soutenu par la Chine, accusé de cibler plusieurs réseaux gouvernementaux et d’affaires dans le monde entier, avec un intérêt particulier pour le secteur privé et public en Australie et aux États-Unis. Pour identifier et résister proactivement aux attaques potentielles, les cyber-défenseurs ont besoin d’outils avancés de détection de menaces et de chasse.

La plateforme SOC Prime pour la défense cyber collective vise à équiper chaque équipe de sécurité avec les meilleures solutions et un contenu de détection soigné pour les dernières menaces publiées sous SLA de 24 heures. Pour rester au courant des attaques APT40, les professionnels de la sécurité peuvent utiliser un ensemble de règles de détection abordant les TTP décrits dans l’avertissement AA24-190A par la CISA.

Il suffit d’appuyer sur le Explorer les Détections bouton ci-dessous et plongez immédiatement dans une liste de règles Sigma associées aux dernières campagnes APT40 analysées par la CISA. Toutes les règles sont compatibles avec plus de 30 plateformes SIEM, EDR et Data Lake et mappées au cadre MITRE ATT&CK. De plus, toutes les règles sont enrichies de métadonnées étendues, détails de renseignement sur les menaces , des chronologies d’attaque et des recommandations de triage pour faciliter l’enquête sur les menaces.

Comme les hackers APT40 ont tendance à exploiter l’infrastructure exposée en façade publique par rapport aux TTP reposant sur l’interaction utilisateur, l’adaptation des exploits PoC pour le dernier CVE est l’une des méthodes les plus fréquemment utilisées pour obtenir une prise initiale sur le réseau d’intérêt. Consultez la liste ci-dessous pour en savoir plus sur les CVE éminents armés par l’acteur APT chinois accompagnés de règles de détection pertinentes :

Log4J

Règles de Détection pour CVE-2021-44228

Vulnérabilités Atlassian Confluence

Règles de Détection pour CVE-2021-31207

Règles de Détection pour CVE-2021-26084

Vulnérabilités Microsoft Exchange

Règles de Détection pour CVE-2021-31207

Règles de Détection pour CVE-2021-34523

Règles de Détection pour CVE-2021-34473

Les experts en cybersécurité cherchant un contenu de détection supplémentaire pour analyser rétrospectivement les activités d’APT40 et rester au fait des TTP exploités par le groupe peuvent explorer un ensemble de règles dédié organisé par l’équipe SOC Prime. Parcourez simplement le Threat Detection Marketplace en utilisant le tag “APT40” ou utilisez ce lien pour accéder directement à la collection de règles APT40 .

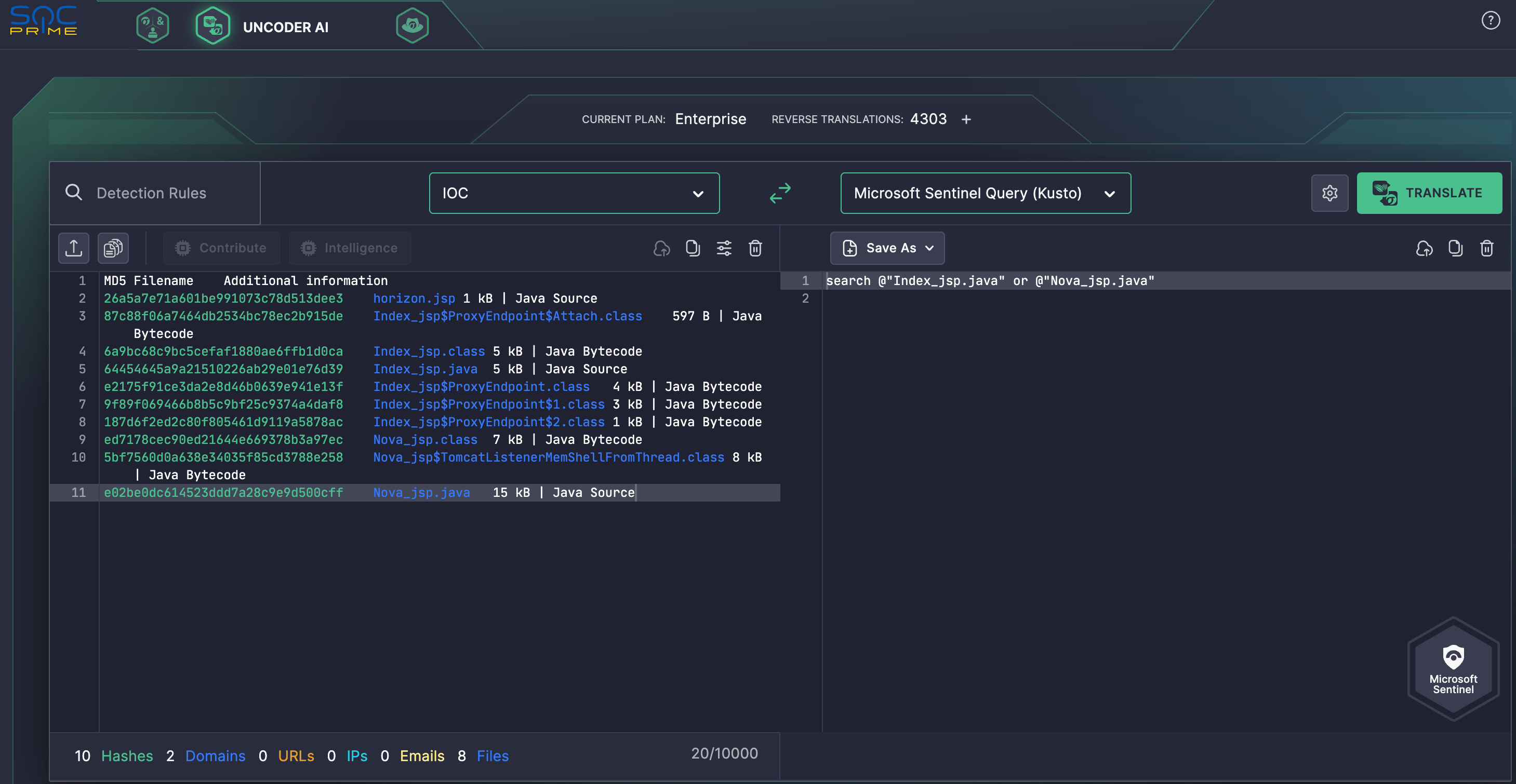

Pour simplifier la recherche de fichiers, hôtes ou IOCs réseau mentionnés dans l’ avertissement AA24-190A par la CISA, les ingénieurs de la sécurité peuvent tirer parti de l’ Uncoder AI de SOC Prime avec son packeur IOC intégré. Cela permet une conversion automatisée des détails CTI en requêtes IOC personnalisées instantanément compatibles avec votre format SIEM ou EDR préféré.

Comme les acteurs sponsorisés par l’État chinois sont actuellement l’un des collectifs de piratage les plus actifs sur la scène mondiale, les organisations pourraient également être intéressées par un stack de détection abordant les tactiques, techniques et procédures les plus pertinentes pour les acteurs affiliés à la RPC.

Analyse des Attaques APT40

Le dernier avertissement conjoint en cybersécurité, dirigé par le Centre de Cybersécurité Australien (ACSC), éclaire l’activité du groupe parrainé par l’État-nation de la République populaire de Chine (RPC) suivi sous le nom d’APT40. Le collectif adversaire, également connu sous les noms de Bronze Mohawk, Gingham Typhoon (anciennement Gadolinium), ISLANDDREAMS, Kryptonite Panda, Leviathan, Red Ladon, TA423 et TEMP.Periscope, est actif depuis au moins 2013, menant des attaques cybernétiques sur des entités de la région Asie-Pacifique.

En 2022, l’ACSC a pris conscience d’une attaque APT40 sur une organisation locale non divulguée. Avec le consentement de la victime, l’ACSC a enquêté sur l’incident en retraçant l’attaque aux activités d’APT40, sur la base des données collectées à partir des capteurs basés sur l’hôte. De plus, en mars 2024, le gouvernement néo-zélandais a impliqué les hackers APT40 pour l’infraction à l’Office des Conseillers Parlementaires et au Service Parlementaire en 2021.

Après une analyse plus approfondie d’APT40 reflétée dans un avertissement dédié, les experts en cybersécurité déclarent que le collectif de hackers vise principalement les activités de reconnaissance sur les réseaux d’intérêt pour identifier les cibles potentielles à compromettre. Cette surveillance continue permet au groupe de détecter les dispositifs vulnérables, obsolètes ou non maintenus sur ces réseaux et de déployer rapidement les exploits.

APT40 semble privilégier le ciblage des infrastructures vulnérables en façade publique par rapport aux méthodes nécessitant l’engagement utilisateur, telles que les campagnes de phishing, et privilégie l’acquisition de crédentiels valides pour faciliter les activités ultérieures. Notamment, APT40 semble être expert en modification rapide et déploiement des exploits pour de nouvelles failles de sécurité, surveillant activement les réseaux pour repérer les systèmes non corrigés. En particulier, l’avertissement indique que les hackers ont tiré parti promptement des exploits dans des logiciels populaires tels que Log4j, Atlassian Confluence et Microsoft Exchange pour cibler les systèmes sous les projecteurs.

Une analyse plus poussée de la technique APT40 montre que les adversaires emploient des web shells pour la persistance lors des premières étapes de l’intrusion. Après avoir obtenu une prise initiale, le groupe tend à utiliser des dispositifs obsolètes, tels que des routeurs SOHO, pour canaliser le trafic malveillant et passer inaperçu. La chaîne d’attaque suivante inclut des activités de reconnaissance, d’escalade de privilèges et de mouvements latéraux, utilisant le RDP pour capturer des crédentiels et extraire des données précieuses.

Pour contrer de telles intrusions, les experts en sécurité conseillent de déployer des solutions de journalisation complètes, d’appliquer une authentification multi-facteurs (MFA), d’établir un protocole de gestion des correctifs rigoureux, de mettre à jour l’équipement obsolète, de désactiver les services, ports et protocoles inutiles, et de segmenter les réseaux pour protéger les informations sensibles. Restez à l’avant-garde des menaces émergentes et pérennisez la posture de cybersécurité de votre organisation en utilisant la suite complète de produits SOC Prime pour l’ingénierie de détection basée sur l’IA, la chasse aux menaces automatisée et la validation de la pile de détection.