Les groupes de hackers affiliés à la russie représentent toujours une menace mondiale majeure, adaptant continuellement leurs tactiques pour servir les intérêts géopolitiques de Moscou. Alors que les tensions internationales s’intensifient, ces acteurs liés aux gouvernements élargissent leur champ d’action en ciblant des organisations de haut niveau à travers le monde. Dans son dernier rapport, l’équipe Microsoft Threat Intelligence met en lumière l’activité récente de Secret Blizzard (alias Turla, UAC-0024), qui cible désormais les ambassades étrangères à Moscou. Utilisant une technique d’adversaire-au-milieu (AiTM) au niveau des fournisseurs d’accès internet (FAI), le groupe a été observé en train de déployer son malware personnalisé ApolloShadow pour mener des opérations de cyberespionnage.

Détecter l’activité de Secret Blizzard grâce au malware ApolloShadow

Selon le rapport d’activité APT d’ESET pour le 4e trimestre 2024 – 1er trimestre 2025, les acteurs liés à la russie se classent au deuxième rang mondial en nombre de sources d’attaques APT. En 2025, des groupes connectés aux agences de renseignement russes telles que le SVR et le GRU ciblent activement l’Ukraine et l’Union européenne, en se concentrant sur les infrastructures critiques, les institutions gouvernementales et les organismes de recherche. Avec de nombreuses organisations à risque dans le monde, il est crucial de rester en avance sur des menaces comme la récente campagne de cyberespionnage menée par Secret Blizzard.

Inscrivez-vous sur la plateforme SOC Prime pour détecter les attaques APT russes potentielles dès leur stade initial. La plateforme fournit des renseignements sur les menaces en temps réel et un contenu de détection opérationnel, soutenu par une suite complète de produits pour l’ingénierie de détection assistée par IA, la chasse aux menaces automatisée et la détection avancée. Cliquez sur le bouton Explorer les détections ci-dessous pour accéder à un ensemble sélectionné de règles de détection conçues pour identifier et répondre à la campagne de cyberespionnage la plus récente de Secret Blizzard utilisant le malware ApolloShadow.

Sinon, les défenseurs informatiques peuvent rechercher du contenu pertinent directement dans le Threat Detection Marketplace en utilisant les tags “Secret Blizzard” ou “ApolloShadow”.

Toutes les règles de la plateforme SOC Prime sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake, et sont cartographiées au cadre MITRE ATT&CK®. De plus, chaque règle est enrichie de métadonnées détaillées, incluant des références à la veille sur les menaces, des chronologies d’attaque, des recommandations pour le triage, et bien plus.

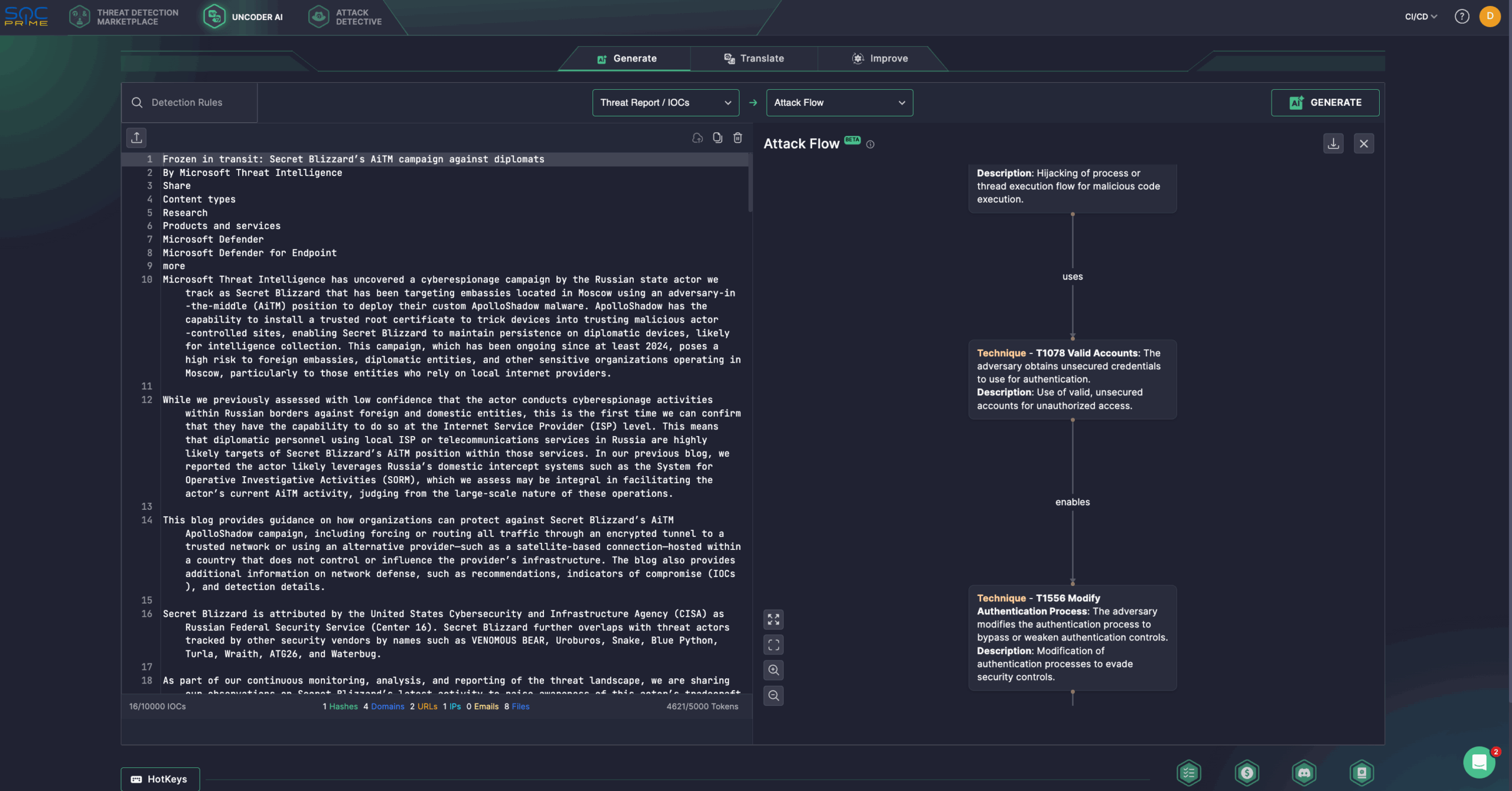

Par ailleurs, les experts en sécurité peuvent simplifier l’investigation des menaces grâce à Uncoder AI, un environnement de développement intégré privé & copilote pour l’ingénierie de détection basée sur les menaces. Générez des algorithmes de détection à partir de rapports bruts, effectuez des balayages rapides d’IOC, prédisez les tags ATT&CK, optimisez les requêtes avec des conseils IA et traduisez-les dans plusieurs langages SIEM, EDR et Data Lake. Par exemple, les professionnels de la sécurité peuvent utiliser la dernière recherche Microsoft sur l’activité Secret Blizzard pour générer un diagramme de flux d’attaque en quelques clics.

Analyse de l’activité Secret Blizzard : campagne de cyberespionnage utilisant le malware ApolloShadow

Une récente analyse de l’équipe Microsoft Threat Intelligence révèle une opération sophistiquée de cyberespionnage visant les ambassades étrangères à Moscou. Les attaquants ont exploité une technique d’adversaire-au-milieu (AiTM) au niveau des fournisseurs d’accès Internet (FAI) pour diffuser un malware identifié sous le nom d’ApolloShadow. Les preuves suggèrent que cette activité malveillante est active depuis au moins 2024, posant un risque continu pour le personnel diplomatique dépendant de l’infrastructure télécom russe.

Cette campagne ciblée est attribuée à Secret Blizzard, un groupe APT russe affilié au Service fédéral de sécurité (FSB). Suivi sous plusieurs alias tels que Turla, Waterbug, Venomous Bear, Snake, Iron Hunter et Krypton, Secret Blizzard est reconnu pour mener des opérations cybernétiques contre des cibles de haute valeur, notamment des agences gouvernementales, des entités militaires et des institutions diplomatiques. Le groupe utilise un mélange de malwares personnalisés et d’outils de reconnaissance spécialisés. Selon CISA, Secret Blizzard est directement lié au Centre 16 du FSB, soulignant ainsi le caractère stratégique de ses activités cybernétiques.

Lors des dernières attaques contre les ambassades, Secret Blizzard obtient un accès initial en détournant la connexion Internet de la victime via un portail captif usurpé. Lorsqu’un appareil vérifie la connectivité via un service Windows légitime, il est redirigé silencieusement vers un domaine contrôlé par l’acteur malveillant, qui imite la page de test de Microsoft. Cette redirection déclenche le téléchargement du malware ApolloShadow, déguisé en mise à jour système requise.

Une fois déployé, ApolloShadow incite l’utilisateur à accorder des privilèges élevés via une fenêtre contextuelle de contrôle de compte utilisateur (UAC). Il se fait passer pour un installateur Kaspersky (CertificateDB.exe) afin d’installer de faux certificats racine. Cela permet à l’attaquant d’intercepter les communications sécurisées et de maintenir un accès furtif et durable au système.

ApolloShadow installe des certificats racine malveillants en utilisant l’outil Windows certutil et déploie un script secondaire (« wincert.js ») pour garantir que Mozilla Firefox fait également confiance à ces certificats frauduleux. Cette configuration permet aux attaquants de déchiffrer et de surveiller le trafic chiffré, capturant ainsi des données sensibles sans déclencher d’alertes immédiates.

Si ApolloShadow détecte des privilèges administratifs, il modifie les paramètres du registre système pour classer les réseaux en privé, assouplit les règles du pare-feu et ajoute un compte administrateur caché (« UpdatusUser ») avec un mot de passe codé en dur. Ces mesures assurent un accès persistant et facilitent les déplacements latéraux potentiels au sein du réseau de la victime.

L’augmentation des attaques de Secret Blizzard contre les entités diplomatiques, combinée à la sophistication des techniques d’évasion du groupe, exige des réponses rapides et proactives de la part des défenseurs. La plateforme SOC Prime fournit aux équipes de sécurité des solutions de pointe pour améliorer la détection et la chasse aux menaces, réduire significativement la surface d’attaque et construire une posture de cybersécurité robuste.