Introducción

Esta es una guía práctica basada en las recomendaciones de Zoom y CheckPoint elaboradas con sentido común y el uso específico de Zoom en nuestra Compañía, es decir, la actividad de trabajo desde casa (WFH) como todas las empresas en el mundo ahora y las actividades de ventas / preventas como proveedor.

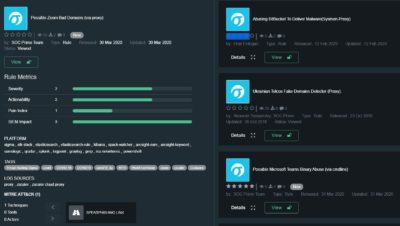

Debido a la naturaleza específica de nuestro negocio, además de reforzar la seguridad, hacemos lo que mejor hacemos, hemos desarrollado contenido analítico de detección de amenazas para SIEMs basado en los informes de Zoom disponibles a través de la API, registros de proxy y registros de estaciones de trabajo.

Enfoque por Nivel

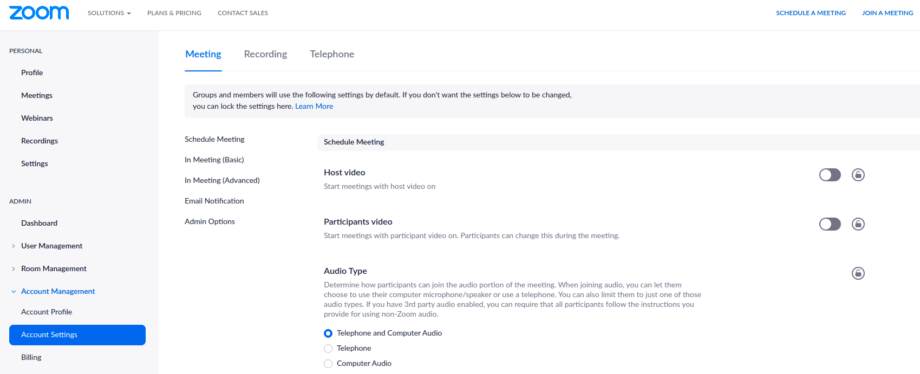

Todas las configuraciones configurables de Zoom se pueden controlar en 3 niveles. Herencia jerárquica aplicada:

- Nivel de cuenta (estado “predeterminado” o “bloqueado”)

- Nivel de grupo (estado “predeterminado” o “bloqueado”)

- Nivel de usuario (estado “predeterminado”)

Configuraciones predeterminadas: recomendadas pero podrían ser cambiadas por un usuario. Si una configuración se cambia a nivel de cuenta, se convierte en la configuración predeterminada para todos los grupos y usuarios en la cuenta a menos que la configuración haya sido cambiada previamente por un grupo o usuario.

Configuraciones bloqueadas – obligatorias y no podrían ser cambiadas por un usuario. Cada configuración puede ser bloqueada ya sea a nivel de cuenta o a nivel de grupo. Bloquear una configuración a nivel de cuenta significa que la configuración no puede ser cambiada por ningún usuario. Bloquear la configuración a nivel de grupo significa que los miembros del grupo no pueden cambiar la configuración.

Consejos Técnicos

- Para cada grupo que requiera configuraciones diferentes, navegue a Configuraciones de Grupo > nombre_del_grupo > Configuraciones.

- Para bloquear configuraciones a nivel de cuenta o de grupo – haga clic en el icono de candado a la derecha del nombre de la opción.

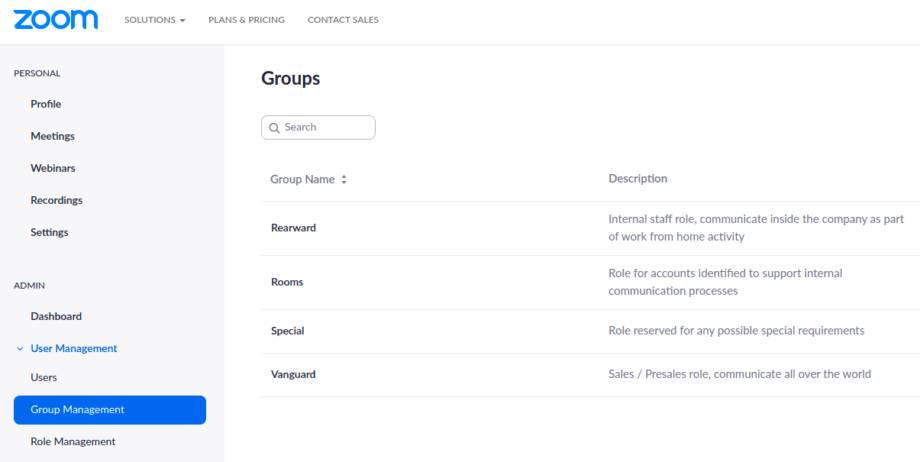

En primer lugar, los grupos de usuarios deben ser identificados según la forma de trabajo, la comunicación interna específica y la actividad empresarial específica de la empresa. Por ahora hemos identificado lo siguiente (sí, esto no es constante, estamos creciendo, estamos cambiando):

- “Vanguardia” – Rol de Ventas / Preventas, comunicarse por todo el mundo, opciones máximas recomendadas, mínimas restricciones para ser más flexibles y llegar a todos los posibles clientes. Todos los riesgos asociados cubiertos por la actividad de concienciación adecuada y entrenamiento sobre cómo mitigar la actividad de intrusos mediante los controles de reuniones de Zoom.

- “Retaguardia” – Rol de personal interno, comunicarse dentro de la empresa como parte de la actividad de trabajo desde casa, uno a uno, uno a muchos, reuniones instantáneas, reuniones programadas, etc. La comunicación con el mundo exterior es limitada. Máximas restricciones y actividad de concienciación menos extensiva.

- “Salas” – un rol para cuentas identificadas para apoyar los procesos de comunicación interna, como salas continuamente abiertas, etc. Restricciones específicas.

- “Especial” – rol reservado para cualquier posible requisito especial. Mínimas restricciones. No debe usarse de forma continua.

Configuraciones a nivel de cuenta

En detalles:

- Unirse antes que el anfitrión – desactivado por defecto

- Usar ID de Reunión Personal (PMI) al programar una reunión – desactivado

- Usar ID de Reunión Personal (PMI) al iniciar una reunión instantánea – desactivado

- Solo usuarios autenticados pueden unirse a las reuniones – habilitado por defecto

- Requerir una contraseña al programar nuevas reuniones – habilitado bloqueado

- Identificar participantes invitados en la reunión/webinar – habilitado bloqueado

- Requerir una contraseña para reuniones instantáneas – habilitado bloqueado

- Requerir una contraseña para el ID de Reunión Personal (PMI) – habilitado bloqueado

- Requerir una contraseña para el ID de Reunión de Sala (solo para Salas de Zoom) – habilitado bloqueado

- Incorporar contraseña en el enlace de reunión para unirse con un clic – habilitado por defecto

- Chat – habilitado por defecto

- Transferencia de archivos – desactivado bloqueado

- Permitir al anfitrión poner a un participante en espera – habilitado bloqueado

-

Compartir pantalla – habilitado por defecto

- ¿Quién puede compartir? – Todos los Participantes

- ¿Quién puede comenzar a compartir cuando otro está compartiendo? – Solo el Anfitrión

- Anotación – habilitado por defecto

- Pizarra – habilitado por defecto

- Control remoto – habilitado por defecto

- Permitir a los participantes eliminados unirse de nuevo – desactivado bloqueado

- Soporte remoto – desactivado por defecto

- Subtítulos – desactivado por defecto

- Guardar subtítulos – desactivado por defecto

- Control de cámara de extremo lejano – desactivado bloqueado

- Desenfocar instantánea en el conmutador de tareas de iOS – habilitado bloqueado

-

Grabación local – habilitado bloqueado

- Los anfitriones pueden otorgar permiso a los participantes para grabar localmente – desactivado

- Grabación automática – desactivado bloqueado

- Control de acceso por dirección IP – habilitado bloqueado

- Solo los usuarios autenticados pueden ver grabaciones en la nube – habilitado bloqueado

- Descargo de responsabilidad de grabación – habilitado bloqueado

Configuraciones a nivel de grupo

Configuraciones a nivel de grupo “Vanguardia”

- Unirse antes que el anfitrión – desactivado bloqueado

- Usar ID de Reunión Personal (PMI) al programar una reunión – desactivado bloqueado

-

Chat privado – desactivado por defecto

- Se puede habilitar si es necesario para la comunicación técnica del anfitrión, co-anfitrión, etc.

- Co-anfitrión – habilitado por defecto

- Mostrar un enlace «Unirse desde su navegador» – habilitado por defecto

- Sala de espera – habilitado bloqueado

Configuraciones a nivel de grupo “Retaguardia”

- Unirse antes que el anfitrión – desactivado bloqueado

- Usar ID de Reunión Personal (PMI) al programar una reunión – desactivado bloqueado

- Solo usuarios autenticados pueden unirse a las reuniones – habilitado bloqueado

- Chat privado – desactivado bloqueado

- Control remoto – desactivado bloqueado

- Sala de espera – habilitado bloqueado

- Soporte remoto – desactivado bloqueado

Configuraciones a nivel de grupo “Salas”

- Unirse antes que el anfitrión – habilitado por defecto

- Sala de espera – desactivado por defecto

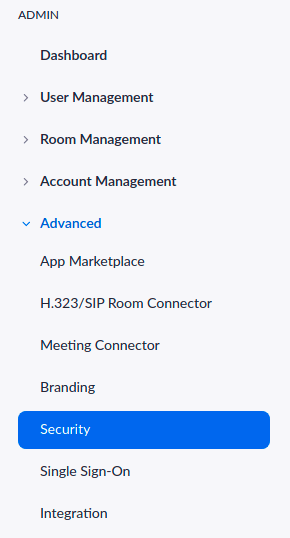

Configuraciones de Seguridad de la Cuenta

Hemos tomado la decisión de usar Google para la autenticación, donde ya tenemos reforzamientos de contraseñas, 2FA y controles adicionales en su lugar.

|

Métodos de inicio de sesión

Seguridad

El usuario necesita ingresar la Clave de Anfitrión para reclamar el rol de anfitrión con la longitud de: 10 |

Recomendaciones generales y de sentido común

- Cuando compartes tu enlace de reunión en redes sociales u otros foros públicos, eso hace que tu evento sea extremadamente público. CUALQUIERA con el enlace puede unirse a tu reunión.

- Evita usar tu ID de Reunión Personal (PMI) para albergar eventos públicos. El PMI es básicamente una reunión continua y no quieres que extraños invadan tu espacio virtual personal después de que la fiesta haya terminado. Genera un ID de reunión aleatorio para reuniones cuando sea posible.

- Según la investigación (5), los anfitriones de reuniones de Zoom ni siquiera tienen que enviar un enlace público para que los usuarios participen en sus reuniones. Siempre requiere una contraseña para unirse.

- Si realmente es necesario, comparte IDs de reunión aleatorios a través de redes sociales pero envía una contraseña por un mensaje directo.

- Nunca intentes abrir enlaces URL o imágenes enviadas a través del Chat.

- Configura una autenticación adecuada a nivel de cuenta, Google, Contraseñas Locales con controles adecuados, SAML, 2FA, utiliza la autenticación relevante para tu política de seguridad corporativa.

- Familiarízate con las configuraciones y características de Zoom para que entiendas cómo proteger tu espacio virtual cuando lo necesites. Cómo silenciar, cómo apagar el video para los participantes, poner asistentes en espera, etc.

- Configura la recolección de registros de tu cuenta de Zoom a tu SIEM y establece mecanismos de alerta / monitoreo.

- La recolección de registros de tu servidor proxy y EDR es obligatoria para el panorama de amenazas de hoy. Simplemente cúbrete contra ataques específicos de Zoom a través de estos registros.

Contenido para detectar ataques relacionados con Zoom

Posibles Dominios Malos de Zoom (a través de proxy) – https://tdm.socprime.com/tdm/info/MrDuoDkETUIP/

Posibles Dominios Malos de Zoom (a través de dns) – https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

Posibles Dominios Malos de Zoom (a través de dns) – https://tdm.socprime.com/tdm/info/TWstmhIEa1oA/

Posible Abuso Binario de Zoom (a través de cmdline) – https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

Posible Abuso Binario de Zoom (a través de cmdline) – https://tdm.socprime.com/tdm/info/BMUtqKem63oL/

Posible Fuga de Credenciales NTLM a través de Ruta UNC Externa No Deseada (a través de cmdline) – https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

Posible Fuga de Credenciales NTLM a través de Ruta UNC Externa No Deseada (a través de cmdline) – https://tdm.socprime.com/tdm/info/i71EA49sF8jW/

Referencias

———————————-

- https://blog.zoom.us/wordpress/2020/03/20/keep-the-party-crashers-from-crashing-your-zoom-event/

- https://threatpost.com/as-zoom-booms-incidents-of-zoombombing-become-a-growing-nuisance/154187/

- https://support.zoom.us/hc/en-us/articles/115005269866-Using-Tiered-Settings

- https://blog.checkpoint.com/2020/03/26/whos-zooming-who-guidelines-on-how-to-use-zoom-safely/

- https://support.zoom.us/hc/en-us/articles/360034291052-Predicting-Zoom-Meeting-IDs

- https://support.zoom.us/hc/en-us/articles/360034675592-Advanced-security-settings

- https://support.zoom.us/hc/en-us/articles/360038247071-Setting-up-and-using-two-factor-authentication

- https://support.zoom.us/hc/en-us/articles/360032748331-Using-Operation-Logs

- https://www.bleepingcomputer.com/news/security/zoom-client-leaks-windows-login-credentials-to-attackers/

- https://library.myguide.org/myguide-library/categories/zoom/zoom-web/zoom-web-guides