Al menos durante dos décadas, hemos sido testigos de cambios implacables en el panorama de amenazas hacia el crecimiento y la sofisticación, con actores tanto individuales como colectivos patrocinados por el estado ideando campañas ofensivas sofisticadas contra organizaciones a nivel mundial. En 2024, los adversarios, en promedio, proceden con 11,5 ataques por minuto. Simultáneamente, toma 277 días para que los equipos de SecOps detecten y contengan una violación de datos, según una investigación de IDM y el Instituto Ponemon. Una de las razones de tal retraso es la gran escasez de talento dentro de la industria, con 71% de las organizaciones con posiciones sin cubrir.

A la luz de la brecha de talento existente y la siempre creciente superficie de ataque, es esencial tomar decisiones informadas sobre la priorización adecuada y operaciones de ciberdefensa efectivas en términos de recursos.

Definiendo la Inteligencia de Amenazas

Gartner afirma que la inteligencia de amenazas, también conocida como inteligencia de ciberamenazas (CTI), es un elemento crucial de la arquitectura de seguridad. Ayuda a los profesionales de seguridad a detectar, priorizar e investigar amenazas, mejorando así la postura de seguridad de una organización. Al mejorar la calidad de las alertas, reducir los tiempos de investigación y proporcionar cobertura para los últimos ciberataques y actores, CTI juega un papel vital en la defensa cibernética moderna.

Según Gartner, la inteligencia de amenazas se define como “conocimiento basado en evidencia (por ejemplo, contexto, mecanismos, indicadores, implicaciones y consejos orientados a la acción) sobre peligros o amenazas existentes o emergentes para los activos”. En otras palabras, la inteligencia de amenazas es datos completos y procesables destinados a anticipar y frustrar amenazas cibernéticas específicas de la organización. CTI empodera a los equipos de seguridad para adoptar un enfoque basado en datos para resistir proactiva y eficazmente los ciberataques antes de que escalen, al tiempo que facilita los esfuerzos de detección y caza.

Un estudio de Statista pronostica que el mercado de CTI excederá los 44 mil millones de dólares estadounidenses para 2033, destacando la creciente importancia de defensas informadas y basadas en datos en las estrategias comerciales contemporáneas. Esta predicción se alinea con los resultados del informe de Recorded Future 2023 Estado de la Inteligencia de Amenazas, revelando que el 70,9% de los encuestados tienen un equipo dedicado a recolectar y analizar inteligencia de amenazas.

Integrar la inteligencia de amenazas en su estrategia de ciberseguridad puede ser un desafío. Requiere priorizar las necesidades de información específica de su organización y evaluar sus controles de seguridad para operacionalizar eficazmente la inteligencia de amenazas. El mal uso de CTI puede resultar en una sobrecarga de alertas y un aumento de falsos positivos, resaltando la importancia de una implementación adecuada.

Tipos de Inteligencia de Amenazas

La inteligencia de amenazas se puede agrupar en táctica, estratégica y operacional dependiendo de los objetivos de la organización, las partes involucradas, los requerimientos específicos y los objetivos generales en un escenario de ciclo de vida.

- La inteligencia de amenazas estratégica proporciona información de alto nivel sobre la superficie de ataque global y cómo una organización encaja en ella. Se utiliza principalmente para decisiones a largo plazo que transforman los procesos y fomentan el avance de los programas de ciberseguridad. Los interesados aprovechan la inteligencia de amenazas estratégica para alinear las estrategias e inversiones de ciberseguridad de la organización con el panorama de ciberseguridad.

- La inteligencia de amenazas táctica involucra indicadores de compromiso (IOCs), como direcciones IP, dominios, URLs o hashes consumidos por controles de seguridad pero también utilizados manualmente durante investigaciones. Ayuda a los Centros de Operaciones de Seguridad (SOCs) a detectar y responder a ataques cibernéticos en curso, centrándose en IOCs comunes, como direcciones IP vinculadas a servidores C2 de adversarios, hashes de archivos de incidentes identificados o líneas de asunto de correos electrónicos asociados con ataques de phishing. Este tipo de inteligencia de amenazas ayuda a filtrar falsos positivos y descubrir atacantes ocultos, ayudando a los equipos de seguridad en sus operaciones diarias de SOC. En resumen, CTI táctico está destinado a servir decisiones a corto plazo, como emitir alertas urgentes, escalar procesos de ciberseguridad o ajustar configuraciones dentro de la infraestructura existente.

- La inteligencia de amenazas operacional, también conocida como CTI técnico, permite a las organizaciones frustrar proactivamente ciberataques al centrarse en las TTP conocidas de adversarios. Los líderes de seguridad de la información como los CISOs y Gerentes de SOC aprovechan este tipo de CTI para anticipar posibles actores de amenazas e implementar medidas de seguridad específicas para combatir los ataques que más desafían al negocio.

¿Quién puede beneficiarse de la Inteligencia de Amenazas?

La inteligencia de amenazas abarca datos extensos y procesables diseñados para anticipar y contrarrestar amenazas específicas de una organización sin importar su tamaño, industria o nivel de madurez en ciberseguridad. CTI equipa a los equipos de seguridad con los datos necesarios para defender proactiva y eficazmente contra ciberataques, facilitando tanto los esfuerzos de detección como de respuesta y permitiendo a las empresas obtener una comprensión holística de las amenazas existentes o medidas proactivas aún no vinculadas a ciberataques.

Para las pequeñas y medianas empresas, la inteligencia de amenazas proporciona un nivel de protección que de otra manera podría ser inalcanzable. Las empresas a gran escala con equipos de seguridad extensos pueden reducir costos y requisitos de habilidades utilizando inteligencia de amenazas externa, haciendo que sus analistas sean más efectivos.

Dependiendo del tipo de inteligencia de amenazas, cualquier miembro de un equipo de seguridad puede aprovechar al máximo CTI para elevar las defensas de la organización:

- Analistas de Seguridad y TI pueden mejorar las capacidades de detección y fortalecer las defensas. Correlacionan CTI al recolectar datos crudos de amenazas y detalles relacionados con la seguridad de una amplia gama de fuentes, incluyendo fuentes de CTI de código abierto, comunidades de intercambio de información entre pares, o fuentes de registros internas específicas de la organización.

- Analistas de SOC correlacionan y analizan inteligencia de amenazas táctica para identificar tendencias, patrones y comportamientos de adversarios y clasificar incidentes por su riesgo e impacto potencial, lo que a su vez mejora la precisión de identificación de amenazas y reduce los falsos positivos.

- Cazadores de amenazas confían en CTI operacional en sus investigaciones basadas en hipótesis, proporcionando información sobre las TTP de atacantes para priorizar las amenazas más críticas. También aprovechan la inteligencia de amenazas táctica para facilitar la caza basada en IOCs y documentar indicadores de compromiso vinculados a amenazas emergentes y existentes. CTI también facilita la caza de amenazas proactiva, permitiendo detectar amenazas potenciales en las primeras etapas del ataque antes de que causen daños significativos.

- CSIRT (Equipo de Respuesta a Incidentes de Seguridad Informática) puede aprovechar la inteligencia de amenazas para acelerar las capacidades de respuesta a incidentes. La inteligencia de amenazas proporciona a CSIRT información crucial sobre las últimas amenazas, incluidos IOCs y patrones de ataque utilizados por actores maliciosos, para identificar y remediar rápidamente los incidentes dentro de la organización. Al integrar CTI en sus flujos de trabajo, CSIRT puede mejorar la eficiencia de la priorización y respuesta a incidentes, resultando en acciones más rápidas y menor impacto de los ciberataques.

- La gestión ejecutiva, como los CISOs, Gerentes de SOC y otros responsables de decisiones de seguridad de la información, aprovechan la inteligencia de amenazas estratégica para obtener una visibilidad integral de las amenazas que más desafían al negocio. Esto fomenta la planificación estratégica para anticipar amenazas futuras y vulnerabilidades y mitigar eficazmente su impacto.

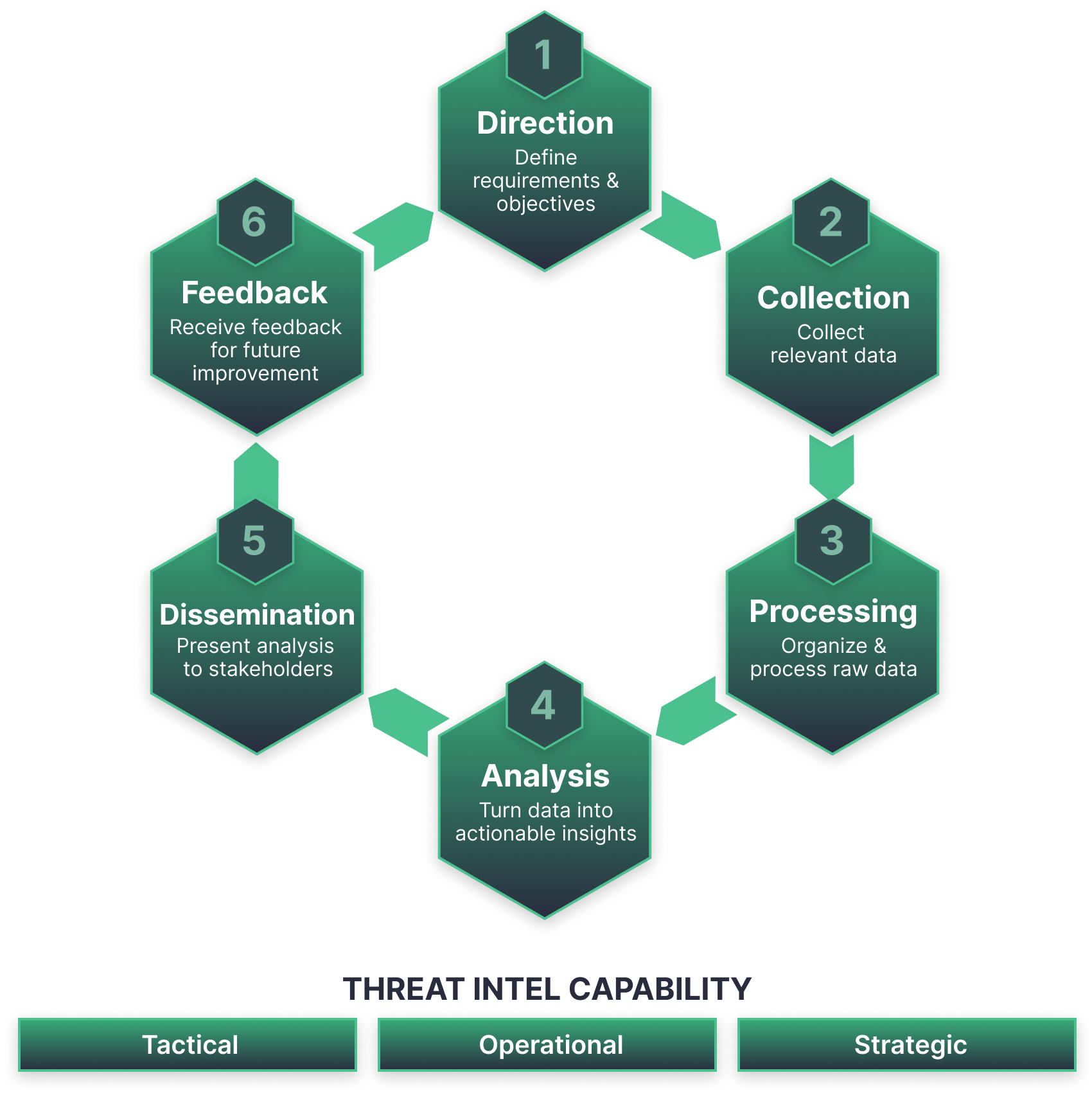

Ciclo de Vida de la Inteligencia de Amenazas

La operación relacionada con CTI es un proceso continuo de transformar los datos crudos en conocimientos accionables para la toma de decisiones informada. El ciclo de vida de CTI actúa como un marco simple para permitir que los departamentos de SecOps optimicen sus esfuerzos y recursos hacia una defensa cibernética informada por amenazas. Aunque los enfoques pueden variar ligeramente, normalmente, el ciclo de vida de la inteligencia de amenazas consiste en 6 hitos principales que resultan en un flujo de trabajo efectivo y un bucle de retroalimentación continua para una mejora a escala.

- Dirección. En esta etapa, los equipos de seguridad establecen los requisitos y objetivos para una operación particular de CTI. Durante esta etapa de planificación, los equipos crean una hoja de ruta, con objetivos, metodología y herramientas definidas según las necesidades de las partes involucradas.

- Recolección. Una vez que los objetivos y metas están claros, los equipos pueden comenzar el proceso de recolección de datos. Esto implica reunir datos de varias fuentes, incluidos registros de seguridad, fuentes de amenazas, foros, redes sociales, expertos en la materia, etc. De hecho, la idea es recolectar la mayor cantidad posible de información relevante.

- Procesamiento. Una vez que toda la información requerida está disponible, la siguiente etapa del ciclo de vida presupone su procesamiento y organización en una forma utilizable. Normalmente, incluye evaluar la relevancia de los datos, filtrar, eliminar detalles irrelevantes, traducir información de fuentes extranjeras y estructurar los datos centrales para un análisis posterior.

- Análisis. Teniendo un conjunto de datos listo a mano, los equipos proceden con un análisis exhaustivo para convertir piezas de datos dispares en CTI accionable, incluyendo perfilado de actores de amenazas, correlación de amenazas y análisis de comportamientos.

- Difusión. Una vez realizado el análisis, en la fase de difusión los equipos se aseguran de que las conclusiones clave y recomendaciones sean recibidas por los interesados.

- Retroalimentación. La etapa final es recibir retroalimentación de las partes e interesados involucrados para determinar ajustes y mejoras que se harán durante el próximo ciclo.

Plataforma SOC Prime para defensa cibernética colectiva ofrece capacidad de CTI lista para usar, lo que permite a los equipos reducir significativamente el tiempo y esfuerzo requerido para cada etapa del ciclo de vida de inteligencia de amenazas. Al confiar en SOC Prime, los expertos en seguridad pueden navegar ágilmente a través de grandes volúmenes de datos y explorar contextos investigados y empaquetados sobre cualquier ataque o amenaza cibernética, incluyendo días cero, referencias MITRE ATT&CK® y herramientas de Red Team para identificar y frustrar proactivamente amenazas que más importan. Toda la inteligencia de amenazas y metadatos accionables están vinculados a más de 13K reglas Sigma, que incluyen recomendaciones de configuración de evaluación y auditoría, para que su investigación de amenazas se adapte perfectamente a sus necesidades actuales.

Casos de Uso de Inteligencia de Amenazas

La inteligencia de amenazas es un elemento esencial de un programa integral de ciberseguridad que tiene aplicaciones prácticas en múltiples áreas de seguridad para mejorar la detección, respuesta y preparación general de la postura de ciberseguridad. Desde acelerar la evaluación y priorización de incidentes hasta apoyar operaciones diarias de seguridad y realizar búsquedas proactivas de amenazas, ofrece información crítica sobre casos de uso comunes de inteligencia de amenazas.

- Evaluación y Priorización de Alertas. La inteligencia de amenazas ayuda a los analistas de SOC a acelerar la evaluación de alertas ayudándoles a obtener información contextual para comprender completamente y priorizar alertas y evaluar fácilmente si la escalación o remediación del incidente es necesaria. Al enriquecer las alertas con CTI accionable, los defensores pueden cortar fácilmente el ruido y reducir las tasas de falsos positivos.

- Detección y Caza de Amenazas Proactivas. La inteligencia de amenazas es crucial en la búsqueda de amenazas basadas en TTP, permitiendo a los equipos de seguridad buscar proactivamente signos de amenazas avanzadas dentro de su entorno. Al operacionalizar inteligencia de amenazas, los equipos de seguridad pueden descubrir amenazas ocultas y vulnerabilidades que evaden controles de seguridad tradicionales, identificar rápidamente comportamientos sospechosos durante las búsquedas y interrumpir amenazas antes de que ataquen. La inteligencia de amenazas también facilita el seguimiento de métricas de desempeño crítico, como el Tiempo Medio para Detectar (MTTD), ayudando a evaluar la eficacia de los esfuerzos de detección y respuesta a amenazas.

- Gestión de Vulnerabilidades. La inteligencia de amenazas proporciona información sobre vulnerabilidades emergentes y exploits de día cero. Esto permite a las organizaciones priorizar esfuerzos de parchado y mitigación basados en las amenazas del mundo real relevantes para su infraestructura.

- Detección de Phishing y Fraude. En el año de la IA, los ataques de phishing aumentaron un 58,2%, en comparación con el año anterior, indicando la mayor sofisticación y expansión de los adversarios, lo que subraya la necesidad de fortalecer las medidas defensivas contra las campañas de phishing. La inteligencia de amenazas ayuda a identificar campañas de phishing, dominios maliciosos y direcciones IP sospechosas asociadas con actividades fraudulentas. Esto permite a las organizaciones bloquear comunicaciones maliciosas y defenderse proactivamente contra ataques de phishing de cualquier escala.

- Toma de Decisiones Estratégicas. La inteligencia de amenazas ayuda a mapear el panorama de amenazas, evaluar riesgos y ofrecer contexto esencial para tomar decisiones oportunas para refinar estrategias de ciberseguridad en línea con las prioridades comerciales actuales. Al comprender el panorama de amenazas en evolución, las organizaciones pueden asignar recursos de manera efectiva para fortalecer su postura general de ciberseguridad.

- Colaboración Comunitaria e Intercambio de Conocimientos. La inteligencia de amenazas fomenta el intercambio de información y la colaboración global en la industria al proporcionar valiosos conocimientos sobre amenazas emergentes, tendencias de ataques y tácticas de adversarios. Los equipos de seguridad pueden compartir CTI con pares de la industria, agencias gubernamentales y comunidades impulsadas por pares para fortalecer colectivamente las defensas y mitigar riesgos al tiempo que mejoran la conciencia situacional en todo el panorama de ciberseguridad. Además, la inteligencia de amenazas fomenta un enfoque impulsado por la comunidad donde las organizaciones pueden compartir su experiencia con ingenieros de seguridad aspirantes y adaptar estrategias juntos para combatir eficazmente las ciberamenazas. El Discord de SOC Prime sirve como una plataforma impulsada por la comunidad donde los profesionales de ciberseguridad de diversos niveles de experiencia y antecedentes se conectan para intercambiar su conocimiento e información con recién llegados, compartir algoritmos de detección basados en comportamiento e inteligencia de amenazas, y discutir las últimas tendencias en ciberseguridad para obtener una ventaja competitiva contra los adversarios.

La suite de productos de SOC Prime para detección avanzada de amenazas, ingeniería de detección impulsada por IA y caza de amenazas automatizada ofrece capacidad de CTI lista para usar, ayudando a los equipos de seguridad a ahorrar tiempo y esfuerzo en operaciones de inteligencia de amenazas. Al confiar en la Plataforma SOC Prime, las organizaciones pueden mantenerse al día sin problemas con las últimas TTP utilizadas por adversarios en el campo, así como métodos proactivos aún no vinculados a ciberataques. Explore contextos relevantes vinculados a más de 13K reglas Sigma abordando cualquier ataque o amenaza cibernética, incluyendo días cero, referencias CTI y MITRE ATT&CK, o herramientas de Red Team para facilitar la operacionalización de su inteligencia de amenazas.