El ciclo de vida de la gestión de vulnerabilidades es un proceso esencial para defenderse contra el creciente número de amenazas cibernéticas en nuestra era digital moderna. Solo en 2023, se detectaron más de 30,000 nuevas vulnerabilidades, con un aumento del 42% observado en 2024, lo que subraya la urgente necesidad de estrategias de afrontamiento efectivas. A medida que los adversarios, incluidos los sofisticados grupos patrocinados por el estado como APT40, explotan rápidamente estas fallas de seguridad, las organizaciones deben adoptar una metodología estructurada para la gestión de vulnerabilidades.

El ciclo de vida de la gestión de vulnerabilidades está destinado a abordar las brechas de seguridad dentro de la infraestructura de TI de una organización. El proceso se inicia con la detección de posibles fallas a través del monitoreo continuo del sistema. Tras la detección, estas debilidades de seguridad se evalúan por su posible impacto y explotabilidad, lo que permite una remediación priorizada. Las etapas finales abarcan la implementación de las correcciones necesarias y la realización de informes y documentación detallados, estableciendo una defensa proactiva contra las últimas amenazas.

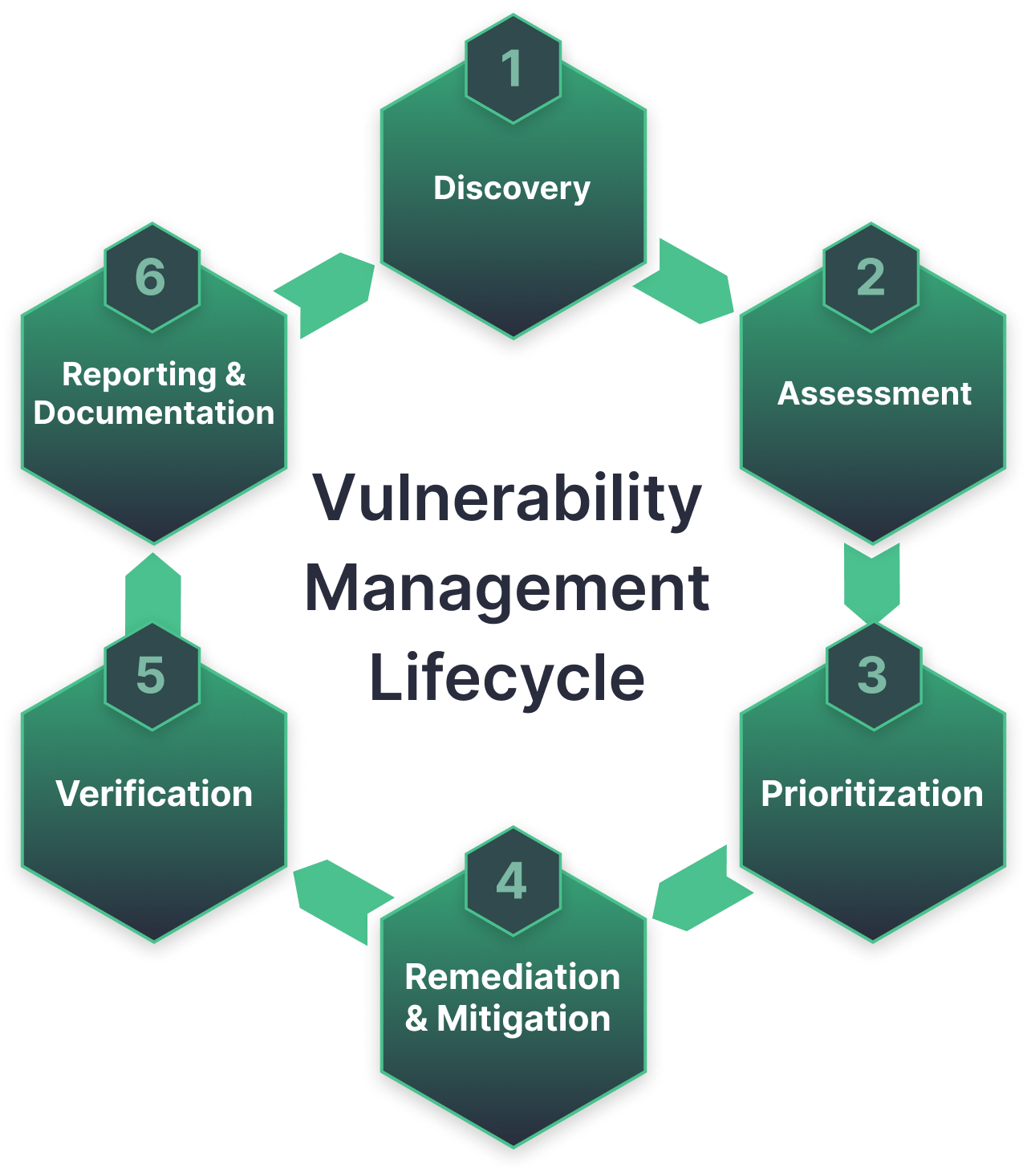

El ciclo de vida normalmente abarca seis etapas clave destinadas a mantener una postura de seguridad a prueba de balas:

- Descubrimiento. Listar todos los activos de TI que podrían contener posibles fallas y poner en riesgo a la organización.

- Evaluación. Evaluar la gravedad y las posibles consecuencias de las fallas de seguridad identificadas.

- Priorización. Clasificar las brechas de seguridad dependiendo de sus factores de riesgo para enfocar efectivamente los esfuerzos de remediación.

- Remediación y Mitigación. Desplegar soluciones o parches para resolver vulnerabilidades e instituir estrategias de mitigación para minimizar su impacto cuando no sea posible una resolución completa.

- Verificación. Reevaluar y volver a probar para asegurarse de que los problemas de seguridad se hayan resuelto efectivamente.

- Informes y Documentación. Documentar todos los detalles y resultados del flujo de gestión de vulnerabilidades para los interesados.

Ejecutando continuamente las seis etapas anteriores, los equipos de seguridad pueden construir una defensa robusta mientras minimizan los riesgos de intrusiones.

Fases del Ciclo de Vida de la Gestión de Vulnerabilidades

Descubrimiento

El paso inicial implica una identificación exhaustiva de todos los activos dentro de la red que podrían albergar fallas de seguridad. Lograr una comprensión integral de la infraestructura de TI de la organización es vital para verificar que ningún activo se pase por alto, evitando así posibles vectores de infección.

Para asegurarse de que los equipos de seguridad recopilen todos los datos relevantes para permitir un descubrimiento completo de amenazas, podrían confiar en Attack Detective de SOC Prime. La solución permite a las organizaciones fortalecer su postura SIEM con un plan accionable destinado a maximizar la visibilidad de amenazas y abordar las brechas de cobertura de detección, obtener casos de uso SIEM priorizados, fácilmente configurables y listos para desplegarse como alertas de bajo ruido y alto valor, y ofrecer capacidad de caza de amenazas en tiempo real, investigada y empaquetada para eliminar los riesgos de brechas.

Evaluación

Una vez catalogados y clasificados todos los componentes, estos activos deben someterse a un escaneo y evaluación de vulnerabilidades para identificar aquellos en riesgo. Esta fase implica una evaluación de los problemas identificados para determinar su posible impacto en la postura de seguridad de la organización. Métodos como las pruebas de penetración y la modelización de amenazas se utilizan frecuentemente para replicar posibles ataques y evaluar los riesgos reales que representan estas debilidades de seguridad.

Con el crecimiento continuo del número de nuevas vulnerabilidades descubiertas en el software popular, la detección proactiva de la explotación de vulnerabilidades permanece como uno de los casos de uso de seguridad más comunes. Marketplace de Detección de Amenazas de SOC Prime curates la biblioteca de Detección-como-Código más grande del mundo de algoritmos, abordando cualquier ciberataque o amenaza emergente bajo un SLA de 24 horas, incluyendo más de 1,000 piezas de contenido SOC para detectar la explotación de vulnerabilidades.

Priorización

Después de descubrir las brechas de seguridad, deben evaluarse y priorizarse según su gravedad, impacto potencial y explotabilidad. Normalmente, los equipos SOC emplean los siguientes criterios en esta etapa:

- Valor del activo. Basado en la evaluación de la primera etapa, los expertos en seguridad deben considerar el valor del componente de infraestructura que contiene el problema de seguridad.

- Calificaciones CVE y CVSS. Esto puede incluir la lista de MITRE de Vulnerabilidades y Exposiciones Comunes (CVE) o el Sistema de Calificación de Vulnerabilidades Comunes (CVSS). Sin embargo, la propia calificación de criticidad no es suficiente para tomar decisiones, ya que el problema podría estar presente en activos de bajo valor o tener un impacto limitado en el negocio.

- Impacto Posible en Actividades del Negocio. Al priorizar los esfuerzos de remediación, los equipos de seguridad deben determinar con precisión cómo las vulnerabilidades pueden afectar las operaciones comerciales, incluido el impacto en los servicios, la filtración de datos y las pérdidas financieras.

- Riesgo de Explotación. Esto se refiere a la probabilidad de que una falla dentro de un sistema de TI sea descubierta y utilizada por un actor de amenaza para causar daño.

- Exposición. Esto representa cuán accesible es la vulnerabilidad para los adversarios. Si el activo vulnerable es accesible públicamente, es más probable que sea objetivo.

Esta fase es esencial para optimizar la asignación de recursos y concentrar los esfuerzos en amenazas significativas. Para ayudar a los defensores a operativizar efectivamente la inteligencia de amenazas, Marketplace de Detección de Amenazas de SOC Prime equipa a los defensores con un contexto completo de amenazas vinculado a algoritmos de detección que abordan las amenazas más recientes o existentes, incluidas las descripciones de CVE, POC de exploits, referencias de CTI y MITRE ATT&CK, mitigación y enlaces a medios.

Remediación y Mitigación

Una vez que los equipos de seguridad tienen una lista priorizada de fallas de seguridad, el siguiente paso es abordar las amenazas potenciales. Hay tres enfoques para la resolución de vulnerabilidades:

- Remediación. Abordar una vulnerabilidad para impedir su explotación implica medidas como parchear un error de sistema operativo, corregir una mala configuración o eliminar un activo vulnerable de la red. No obstante, la remediación no siempre es factible. A veces, las soluciones completas no están disponibles inmediatamente, como en el caso de las vulnerabilidades de día cero. En otras ocasiones, el proceso de remediación puede ser excesivamente intensivo en recursos.

- Mitigación. Abarca estrategias diseñadas para complicar la capacidad de un atacante para explotar una vulnerabilidad o para disminuir el daño causado por su explotación, sin resolver completamente la brecha de seguridad. Por ejemplo, imponer medidas de autenticación y autorización más rigurosas dentro de una aplicación web puede dificultar que los atacantes comprometan cuentas. De igual manera, elaborar planes de respuesta a incidentes para vulnerabilidades identificadas puede ayudar a mitigar los efectos adversos de los incidentes cibernéticos. Los equipos de seguridad recurren frecuentemente a la mitigación cuando la remediación completa es inalcanzable o prohibitivamente costosa.

- Aceptación. En casos muy limitados, algunas vulnerabilidades se consideran de tan bajo impacto o improbables de ser explotadas que abordarlas puede no justificar el costo. En tales casos, la organización podría optar por aceptar el riesgo que representa la vulnerabilidad.

Verificación

Para verificar el éxito de la intervención y mitigación, el equipo SOC lleva a cabo escaneos y pruebas de seguimiento en los activos recientemente abordados. Estas auditorías tienen como objetivo confirmar que todas las vulnerabilidades identificadas se han resuelto y que no han surgido nuevos problemas a partir de las correcciones.

Además de esta reevalución focalizada, el equipo de seguridad también lleva a cabo una revisión de la red más amplia. Esto incluye identificar cualquier nueva vulnerabilidad que pueda haber surgido desde el último escaneo, evaluar la relevancia de las mitigaciones obsoletas y anotar cualquier otro cambio que pueda requerir intervención adicional. Los resultados de estas actividades ofrecen información crucial para la fase subsiguiente del ciclo de gestión de vulnerabilidades.

Informes y Documentación

En la fase final, los equipos de seguridad registran meticulosamente los resultados del último ciclo, detallando las vulnerabilidades descubiertas, las acciones remediales tomadas y los resultados logrados. Estos informes detallados se difunden a los interesados clave, como ejecutivos, gerentes de activos y oficiales de cumplimiento.

Además, el equipo de seguridad realiza una evaluación integral del rendimiento del ciclo. Esto incluye examinar métricas críticas como el tiempo medio de detección (MTTD), el tiempo medio de respuesta (MTTR), la cantidad de vulnerabilidades críticas y las tasas de recurrencia. Seguir estas métricas a lo largo del tiempo establece un punto de referencia de rendimiento para el programa de gestión de vulnerabilidades e identifica áreas que necesitan mejora. Los conocimientos adquiridos de cada ciclo se utilizan para refinar y mejorar los esfuerzos futuros.

Siguiendo diligentemente estas etapas, las organizaciones pueden adoptar una postura proactiva en ciberseguridad, identificando y abordando eficazmente las vulnerabilidades potenciales antes que puedan ser explotadas por entidades maliciosas.

Beneficios del Ciclo de Vida de la Gestión de Vulnerabilidades

Implementar un ciclo de vida de gestión de vulnerabilidades mejora la estrategia de ciberseguridad de una organización, reforzando su capacidad para proteger activos y mantener defensas fuertes. El ciclo de vida ofrece un conjunto de beneficios que colectivamente contribuyen a un entorno de TI más seguro y resiliente.

Visibilidad Integral Basada en Perspectivas Basadas en Datos. El escaneo regular de vulnerabilidades y la aplicación de parches a tiempo impiden significativamente que los atacantes violen los sistemas. Esto permite a los equipos de seguridad detectar y evaluar sistemáticamente posibles debilidades, ofreciendo datos críticos para decisiones informadas de seguridad y gestión de riesgos. Esta comprensión completa permite adaptar las medidas de seguridad para abordar vulnerabilidades específicas, mejorando así las estrategias generales de mitigación de riesgos.

Defensa Cibernética Proactiva. Las sólidas prácticas de gestión de vulnerabilidades permiten a las organizaciones abordar y mitigar las vulnerabilidades antes de que los atacantes puedan explotarlas. Esta postura proactiva reduce la probabilidad de ataques exitosos, minimiza el daño potencial y mejora la postura general de seguridad de la organización. Al adelantarse a las amenazas potenciales e identificar oportunamente los puntos ciegos de seguridad que podrían impactar en la seguridad de la organización, las organizaciones pueden mantener una defensa robusta, asegurando eficazmente sus activos y datos contra ataques cibernéticos de cualquier escala y complejidad.

Optimización de Asignación de Recursos. Identificar y mitigar los riesgos de seguridad ayuda a las organizaciones a minimizar el tiempo de inactividad del sistema y proteger sus datos. Mejorar el proceso de gestión de vulnerabilidades también reduce el tiempo de recuperación después de incidentes. Integrar el ciclo de vida de gestión de vulnerabilidades en la estrategia de ciberseguridad permite una asignación de tiempo y dinero más eficiente al priorizar las debilidades de seguridad según el riesgo e impacto. Esto garantiza que los recursos de la organización se enfoquen en los problemas más críticos, resultando en una gestión de vulnerabilidades más efectiva y eficiente.

Enfoque Estructurado para Validar Medidas de Seguridad. El ciclo de vida de la gestión de vulnerabilidades equipa a los equipos de seguridad con un proceso estandarizado para verificar la efectividad de los controles y esfuerzos de remediación, asegurando la mejora continua de las medidas de seguridad. Este enfoque estructurado produce resultados más confiables, permite a las organizaciones automatizar flujos de trabajo cruciales y maximiza el valor de las inversiones en seguridad. La validación continua ayuda a mantener una postura de seguridad robusta y a adaptarse al panorama de ciberseguridad en constante evolución.

Ciclo de Vida de la Gestión de Vulnerabilidades Según las Directrices del NIST

Durante décadas, la gestión de parches empresariales ha sido un tema controvertido, con el personal de seguridad y de negocio/misión a menudo teniendo opiniones conflictivas. Las organizaciones frecuentemente enfrentan el desafío de equilibrar los compromisos entre el despliegue rápido y las pruebas exhaustivas. Desplegar parches rápidamente reduce la ventana de oportunidad para los atacantes pero aumenta el riesgo de interrupciones operativas debido a pruebas insuficientes. NIST ha lanzado su Publicación Especial 800-40r4, Guía para la Planificación de la Gestión de Parches Empresariales: Mantenimiento Preventivo para la Tecnología, destinada a ayudar a los CISOs, ejecutivos de ciberseguridad y otros que gestionan el riesgo organizacional asociado al uso de software a abordar estos desafíos y adoptar sin problemas un enfoque estructurado para la gestión efectiva de parches.

La guía sirve como un manual extenso para crear y ejecutar un programa robusto de gestión de parches empresariales. Destaca un enfoque metódico que subraya la necesidad de Descubrimiento de Activos y Evaluación de Vulnerabilidades para identificar y comprender posibles vulnerabilidades. La guía resalta la importancia de priorizar activos y vulnerabilidades, lo que ayuda a desarrollar un Programa de Parcheo informado y efectivo.

El NIST SP 800-40r4 presenta el parcheo como un elemento esencial del mantenimiento preventivo para las tecnologías de computación, viéndolo como un gasto necesario para que las organizaciones cumplan con sus misiones. Aborda desafíos comunes en la gestión de parches empresariales y recomienda construir una estrategia integral para agilizar y operacionalizar el proceso de parcheo mientras se mejora la reducción de riesgos. Implementar mantenimiento preventivo a través de la gestión de parches empresariales es crucial para prevenir compromisos, violaciones de datos, interrupciones operativas y otros incidentes negativos.

La Publicación Especial del NIST detalla la necesidad de priorizar las vulnerabilidades identificadas a través de evaluaciones de riesgo estructuradas, conduciendo a Acciones de Remediación y Mitigación eficientes. Esto asegura un despliegue de parches dirigido, teniendo en cuenta planes de mantenimiento y excepciones, para abordar vulnerabilidades con precisión.

Además, la guía enfatiza la importancia de la Validación y Monitoreo para verificar la efectividad de los parches, respaldada por sólidos mecanismos de Informes y Mejora Continua que mejoran continuamente los procesos de parcheo.

Al incorporar estos componentes esenciales, la publicación proporciona una guía en profundidad, ofreciendo valiosas perspectivas y métricas accionables que permiten a las organizaciones fortalecer su postura de ciberseguridad, asegurar una mejora continua y responder eficazmente al panorama de amenazas en evolución.

Con la superficie de ataque en constante expansión, es imperativo que las organizaciones progresistas encuentren una solución de gestión de vulnerabilidades a prueba de futuro que facilite la optimización de recursos y consolide capacidades de visibilidad, evaluación y remediación. Al confiar en la plataforma de ciberdefensa colectiva de SOC Prime basada en inteligencia de amenazas global, crowdsourcing, confianza cero e IA, las organizaciones pueden acelerar su ciclo de vida de gestión de vulnerabilidades y asegurarse de que puedan defenderse proactivamente contra amenazas críticas y eliminar los riesgos de violaciones de datos.